Добавлен: 13.03.2024

Просмотров: 27

Скачиваний: 0

Конфиденциальность

Для конфиденциальности обычно применяют криптографические методы защиты информации. Криптографические методы хорошо защищают документ, даже если он попал в «чужие» руки. Но криптографические методы имеют свой «предел» защиты конфиденциальности. То есть, все шифры взламываются, главное в этом это время, используемые средства и опыт. А следовательно, так как сегодня информационные технологии развиваются бешенными темпами, те средства которые были 2-3 года назад надежными сегодня, просто взламываются. При использовании криптографических методов надо использовать как правило последние методы. Если еще один фактор, который нужно учесть, а точно нужна ли информация, что бы ее взломать, так как не каждая «конфиденциальная» информация стоит затраченного на нее времени и средств.

Обеспечение подлинности документов

Для обеспечения подлинности документов на данный момент самым популярным методом сегодня является электронно-цифровая подпись (ЭЦП).

В литературе во всех просмотренных автором источниках, предлагается одно и то же определение понятия «электронно-цифровая подпись». А именно, электроно-цифровая подпись (ЭЦП) – представляет собой реквизит электронного документа, который получен в результате криптографического преобразования информации с применением закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

Основной принцип работы ЭЦП основан на технологиях шифрования с ассиметричным ключом. Т.е. ключи для шифрования и расшифровки данных различны. Имеется «закрытый» ключ, который позволяет зашифровать информацию, и имеется «открытый» ключ, при помощи которого можно эту информацию расшифровать, но с его помощью невозможно «зашифровать» эту информацию.Таким образом, владелец «подписи» должен владеть «закрытым» ключом и не допускать его передачу другим лицам, а «открытый» ключ может распространяться публично для проверки подлинности подписи, полученной при помощи «закрытого» ключа[9]. Данное определение, дано и в законе "Об электронной цифровой подписи"[10].

Электронная Цифровая Подпись (ЭЦП) является полным электронным аналогом обычной подписи на бумаге, но реализуется не с помощью графических изображений, а с помощью математических преобразований над содержимым документа.

Особенности математического алгоритма создания и проверки ЭЦП гарантируют невозможность подделки такой подписи посторонними лицами, чем достигается неопровержимость авторства. На современном этапе развития электронной торговли надежность и удобство использования ЭЦП не вызывает сомнений.

ЭЦП представляет собой определенную последовательность символов, которая формируется в результате преобразования исходного документа (или любой другой информации) при помощи специального программного обеспечения. ЭЦП добавляется к исходному документу при пересылке. ЭЦП является уникальной для каждого документа и не может быть перенесена на другой документ. Невозможность подделки ЭЦП обеспечивается значительным количеством математических вычислений, необходимых для её подбора. Таким образом, при получении документа, подписанного ЭЦП, получатель может быть уверен в авторстве и неизменности текста данного документа.

Использование ЭЦП является на сегодняшний день законодательно оформленной и юридически значимой процедурой обмена защищенными данными через телекоммуникационные каналы связи, в частности, через Интернет. Особую актуальность применение ЭЦП, безусловно, приобретает в связи с переходом системы государственного и муниципального заказа на электронные схемы функционирования.

Пользоваться электронной подписью на практике очень просто. Не надо специальных знаний, навыков и умений. Каждому пользователю ЭЦП, который участвует в обмене электронными документами, генерируются уникальные открытый и закрытый (секретный) криптографические ключи.

Закрытый ключ – представляет собой закрытый уникальный набор информации объемом 256 бит, и который хранится в недоступном другим лицам месте на дискете, смарт-карте, ru-token. Надо помнить, что работает закрытый ключ только в паре с открытым ключом.

Открытый ключ - употребляет для проверки ЭЦП получаемых документов/файлов. С технической точки зрения ЭЦП представляет собой набор информации объемом 1024 бита. Открытый ключ отправляется вместе с письмом, которое подписано ЭЦП. Дубликат открытого ключа направляется в Удостоверяющий Центр, где создана библиотека открытых ключей ЭЦП. В библиотеке Удостоверяющего Центра осуществляется регистрация и надежное хранение открытых ключей во избежание попыток подделки или внесения искажений.

Пользователь просто создает обычный электронный документ с применением электронной подписи. При этом на основе секретного закрытого ключа ЭЦП и содержимого документа путем криптографического преобразования генерируется некоторое большое число – это число является электронно-цифровой подписью этого пользователя под созданным конкретным документом. ЭЦП может быть в конец электронного документа или сохраняется в отдельном файле.

Подпись содержит следующую информацию:

- имя файла открытого ключа подписи,

- информация о лице, получившего подпись,

- дата создания подписи.

Пользователь, который получил подписанный документ и имеющий открытый ключ ЭЦП отправителя на основании текста документа и открытого ключа отправителя выполняет обратное криптографическое преобразование, обеспечивающее проверку электронной цифровой подписи отправителя. Если ЭЦП под документом верна, то это значит, что документ действительно подписан отправителем и в текст документа не внесено никаких изменений. В противном случае будет выдаваться сообщение, что сертификат отправителя не является действительным.

Схема, поясняющая алгоритмы подписи и проверки представлена на рисунке 2 (См. Приложение А).

Таким образом, основные средства обеспечения безопасности СЭД и их методы следующие (См. Таблица 2):

Таблица 2 – Средства и методы информационной безопасности СЭД

|

Средства обеспечивающие ИБ ЭД |

Методы обеспечения ИБ СЭД |

|

I. Технические |

а) использование аппаратных фаерволов и маршрутизаторов б) физическое разграничение сетевого оборудования в) автоматическое создание резервных копий |

|

II. Программные |

а) использование антивирусное ПО б) логическое разграничение сети в) использование программных средств идентификации и аутентификации пользователей |

|

III. Организационно-правовые |

а) введения учета ознакомления сотрудников с информацией ограниченного распространения б) организация учета ключей шифрования и подписи, их хранения, эксплуатации и уничтожения в) предоставление прав доступа в соответствии с должностью |

|

IV. Криптографические |

а) использования криптографических средств шифрования конфиденциальной информации б) использования технологии открытых ключей для обеспечения подлинности и целостности информации |

Представленные в Таблице 2 методы обеспечения информационной безопасности СЭД являются общими для любой информационной системы электронного документооборота организации и их применение может значительно уменьшить риск реализации угроз ЭД.

3.3 Пример построение защищенной модели электронного документооборота организации

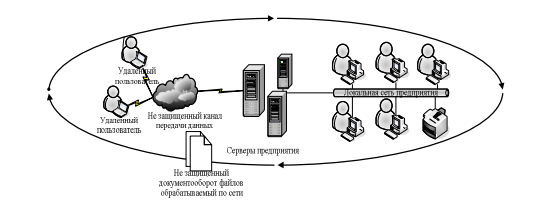

На основании изложенного материала составим пример не защищенного документооборота на предприятии, что показано на рисунке 1.

Рисунок 1 – Модель не защищенного документооборота на предприятии

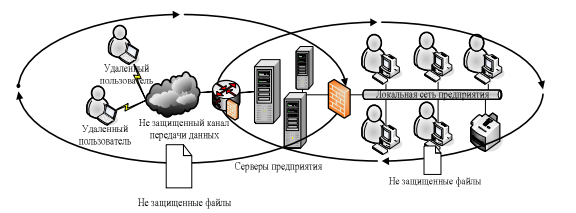

В результате проведенного исследования методов и средств защиты СЭД, можно разработать защищенную модель электронного документооборота организации, например всеми методами кроме криптографических и такая модель показана на рисунке 2.

Рисунок 2 - Защищенная модель электронного документооборота организации, без применение криптографических средств защиты

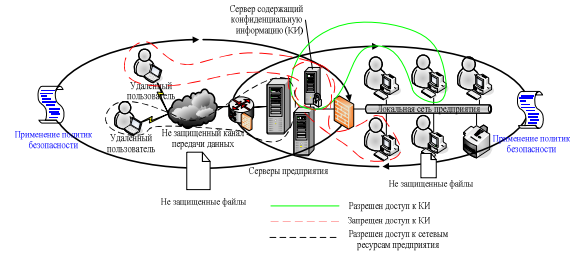

Защищенная модель электронного документооборота организации, представленная на рисунке 2, показывает как организовано физическое и логическое разделение двух сегментов сети. Такую защиту СЭД, можно применять в таких организациях, где нет работников, которые работаю удаленно. То есть нет необходимости в общедоступном ресурсе. В противном случае, то есть в том случае когда есть удаленные работники надо выделить отдельный ресурс, где будет хранится конфиденциальная информация, которая необходима в процессе работы. А так же надо организовать разграниченный доступ, для этого надо использовать политику конфиденциальности. Модель защиты СЭД с применением политик безопасности представлена на рисунке 3.

Рисунок 3 – Модель защиты СЭД фирмы после применения политик безопасности

Но данная модель показывает, что в случае удаленного доступа проблема защиты информации не будет решена, так как информация передается в открытом виде по каналам связи, то следовательно может быть похищена информация, в результате ее перехвата.

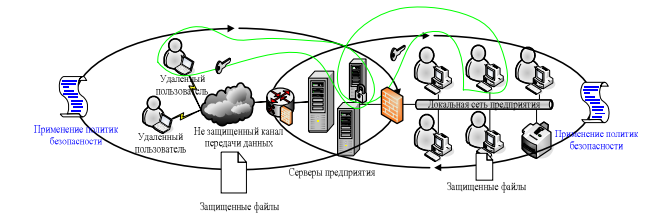

Что бы решить данную проблему можно использовать криптографический метод защиты информации, что позволит:

- обеспечить целостность данных;

- подлинность источника;

- сокрытия информации для строго определенного круга лиц;

- защиту от 11СД к информации;

- идентификацию пользователей;

- надежное архивирование информации.

Применение криптографический метод защиты информации позволит минимизировать угрозы СЭД. И следовательно следующий рисунок демонстрирует это.

Рисунок 4 - Модель защищенной СЭД фирмы

Заключение

Основное проблемное место при организации защиты СЭД, как отмечают большинство разработчиков систем защиты, это не технические средства, а лояльность пользователей. Как только документ попадает к пользователю, конфиденциальность этого документа по отношению к пользователю уже нарушена. Техническими мерами в принципе невозможно предотвратить утечку документа через этого пользователя. Он найдет множество способов скопировать информацию, от сохранения его на внешний носитель до банального фотографирования документа. Основные средства защиты здесь - это организационные меры по ограничению доступа к конфиденциальным документам и работы с самим пользователем. Он должен понимать степень своей ответственности, которую несет перед организацией и законом Российской Федерации.

Основное отличие в системах защиты - это алгоритмы, применяемые в шифровании и ЭЦП. К сожалению, пока вопрос защищенности систем документооборота только начинает интересовать конечных пользователей и разработчиков соответственно. Практически все системы обладают парольной аутентификацией и разграничением доступа пользователей. Некоторые из них имеют также возможности интеграции с Windows-аутентификацией, что дает возможность пользоваться дополнительными средствами аутентификации, поддерживаемыми Windows. Однако, не все из представленных сегодня на рынке решений имеют свою криптографическую защиту - шифрование документов или ЭЦП. В ряде продуктов это возможно только при помощи дополнительных средств сторонних разработчиков.

Подход к защите электронного документооборота должен быть комплексным. Необходимо трезво оценивать возможные угрозы и риски СЭД и величину возможных потерь от реализованных угроз. Как уже говорилось, защиты СЭД не сводится только лишь к защите документов и разграничению доступа к ним. Остаются вопросы защиты аппаратных средств системы, персональных компьютеров, принтеров и прочих устройств; защиты сетевой среды, в которой функционирует система, защита каналов передачи данных и сетевого оборудования, возможно выделение СЭД в особый сегмент сети. Комплекс организационных мер играют роль на каждом уровне защиты, но им, к сожалению, часто пренебрегают. А ведь здесь и инструктаж, и подготовка обычного персонала к работе с конфиденциальной информацией. Плохая организация может свести к нулю все технические меры, сколь совершенны они бы не были.