Файл: Назначение и структура системы защиты информации коммерческого предприятия (Теоретические основы обеспечения ИБ предприятия).pdf

Добавлен: 14.03.2024

Просмотров: 41

Скачиваний: 0

СОДЕРЖАНИЕ

1. Теоретические основы обеспечения ИБ предприятия

1.1. Понятие информационной безопасности (ИБ)

1.2. Внутренние угрозы ИБ предприятия

2.1. Теоретическое обоснование совершенствования интегральной СЗИ

2.2. Структурно-функциональная схема проекта

2.3 Выбор целесообразных мер для реализации проекта

3. Оценка эффективности проекта

3.1. Функциональная оценка эффективности интегральной СЗИ

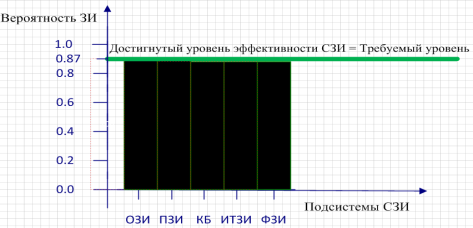

По результатам таблицы 11 было построено обобщённое графическое представление полученных результатов эффективности СЗИ отдела разработки ПО (посмотрим подробнее рисунок 1).

Рисунок 1. Достигнутая функциональная эффективность СЗИ отдела разработки ПО

Таким образом, как видно из выше представленного рисунка 1, уровень достигнутой функциональной эффективности интегральной СЗИ отдела разработки ПО равен требуемому (≥0.87) в соответствии с принятой наступательной стратегией по ИБ.

3.2 Уточнение существующей политики по ИБ организации

Для внедрения усовершенствованной интегральной СЗИ отдела разработки ПО необходимо внести следующие уточнения в политику по ИБ:

В пункт 3.1 «Права, обязанности и степень ответственности сотрудников» внести следующие уточнения:

Для ведущего программиста:

Обязанности:

- определяет текущие цели и задачи, поставленные перед программистами, архитектуру, лежащую в основе разрабатываемой программы,

- распределяет работы и отслеживание выполнения задач программистами,

- обучает новых или менее опытных разработчиков и подготавливает к дальнейшей работе,

- он обязан контролировать СЗИ отдела разработки ПО, а также действия других сотрудников этого отдела влияющих на функционирование СЗИ.

Ответственность:

- несёт ответственность за выполнение своих обязанностей программистами, а теперь также за сохранность конфиденциальности, целостности, доступности, информации хранящейся на своём компьютере и компьютерах программистов и за нормальное функционирование всех технических и программных средств, обеспечивающих ЗИ в отделе разработки ПО.

В пункт 6.1 «Локальная безопасность»:

1. Антивирусный контроль. Теперь он осуществляется при помощи антивируса «OutpostSecuritySuitePro». Его антивирусные базы необходимо обновлять, как минимум раз в неделю централизованным способом, без непосредственного подключения АРМ отдела разработки ПО к сети интернет. Также все сотрудники отдела не имеют права каким-либо образом блокировать установленное антивирусное обеспечение, устанавливать другое, изменять его настройки.

2. Если пользователь не пользовался своим компьютером 10 мин., то он блокируется, и система снова просит ввода идентификационных данных;

3. Сотрудникам отдела разработки ПО запрещается вносить какие-либо изменения в конфигурацию программного и аппаратного обеспечения установленного на АРМ отдела;

4. Сотрудникам запрещается приносить в отдел устройства мобильной связи и другие устройства, позволяющие передавать данные по беспроводному каналу связи.

В пункт 7 «Физическая безопасность»:

Отныне каждый сотрудник отдела разработки ПО обязан носить с собой индивидуальную пластиковую карту для допуска в отдел.

Таким образом:

1. При оценке функциональной эффективности усовершенствованной интегральной СЗИ отдела разработки ПО было определено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, что соответствует требованиям принятой стратегии по ИБ;

2. В связи с усовершенствованием СЗИ отдела разработки ПО были предложены уточнения основных пунктов политики по ИБ.

Заключение

Цели и задачи в данной курсовой работе проанализированы и сделаны выводы, подведены итоги. Системы защиты информации включают в себя много организаций, мероприятий, средств и методов. Их цель - защитить информацию. Они не должны позволить злоумышленникам заполучить эту информацию, уничтожить или испортить её. Они не должны допустить никакой утечки информации. Система обеспечивает безопасность, например безопасность документации разных фирм, организаций и предприятий. Создание такой системы, напоминая этапы жизненного цикла - начиная от изучения охраняемого объекта, далее разработки проекта и кончая тестированием и введением в эксплуатацию – это непростой, а можно сказать долгий и сложный процесс, который если и начинать до обязательно довести дело до конца (другими словами довести до финиша).

Так же можно добавить, что защита обязательно нужна, чтобы с информацией все было в порядке, так же чтобы чужим пользователям (хакерам, взломщикам и другим подобным) не было доступа к ней не под каким предлогом ( то есть чтобы ценная информация не попала в чужие руки). Для этого опытные пользователи0программисты и создают такие ПО, которые будут надежными в дальнейшем будущем и просты в установке и использовании. Ну конечно в принципе не помешают и методические указания, которые помогут разобраться с программой.

Проведя полный анализ особенностей функционирования предприятия, была определена стратегия по информационной безопасности, а именно -наступательная. После проведённой функциональной оценки эффективности, существующей СЗИ отдела разработки ПО, были выявлены основные направления совершенствования существующей СЗИ:

- Усовершенствование подсистемы КБ;

- Усовершенствование подсистемы ОЗИ;

- Усовершенствование подсистемы ИТЗИ;

- Усовершенствование подсистемы ФЗИ;

- Усовершенствование подсистемы ПЗИ.

Оценивая функциональную эффективность усовершенствованной интегральной СЗИ отдела разработки ПО было выявлено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, а это значит, что соответствует требованиям принятой стратегии по ИБ. Также в связи с усовершенствованием СЗИ отдела разработки ПО, были предложены некоторые уточнения основных пунктов политики по ИБ.

Продолжая подводить итоги , можно дополнить, далее было выявлено, то что существующая интегральная СЗИ отдела разработки ПО не удовлетворяет требованиям принятой стратегии по ИБ, в принципе в связи с чем был разработан и предложен проект усовершенствования существующей СЗИ после чего проведена оценка его эффективности, которая показала, что разработанный проект усовершенствовал СЗИ отдела разработки ПО до предполагаемого уровня. Можно предполагать, что в будущем информация будет защищаться на максимальные 100% и вообще никакой чужой пользователь не сможет так просто украсть данные. Будем надеяться, что программное обеспечение будет в дальнейшем во много раз лучше и функциональнее и сможет предостеречь от всевозможных угроз ( а именно от потери, кражи, искажения различной информации).

Список литературы

1. Астахова, Л.В. Теория информационной безопасности и методология защиты информации: Конспект лекций. - Челябинск, 2006. - 361 с.

2. Информационная безопасность и защита информации [Текст] : учеб. пособие / В. П. Мельников и др.; под ред. С. А. Клейменова.- М. : Академия , 2009.-330 с.

3. Информационное обеспечение управленческой деятельности [Текст] : учеб. пособие для сред. спец. образования / Е. Е. Степанова, Н. В. Хмелевская.- М. : Форум , 2010.-191 с.

4. Информационная безопасность региона: традиции и инновации [Текст] : монография / Л. В. Астахова и др.; под науч. ред. Л. В. Астаховой ; Юж.-Урал. гос. ун-т, Каф. Информ. безопасность; ЮУрГУ.- Челябинск: Издательский Центр ЮУрГУ , 2009.-268 с

5. Информационная безопасность: нормативно-правовые аспекты [Текст] : учеб. пособие по специальностям 090102 "Компьютерная безопасность", 090105 "Комплексное обеспечение информ. безопасности автоматиз. систем" / Ю. А. Родичев.- СПб. и др. : Питер , 2008.-271 с.

6. Организационное обеспечение информационной безопасности [Текст] : учебник для высш. учеб. заведений по направлению "Информационная безопасность" / О. А. Романов, С. А. Бабин, С. Г. Жданов.- М. : Академия , 2008.-188 с.

7. Теоретические основы компьютерной безопасности [Текст] : учеб. пособие для вузов по специальности 090100 "Информационная безопасность" / А. А. Грушо, Э. А. Применко, Е. Е. Тимонина.- М. : Академия , 2009.-267 с.

8. Управление безопасностью [Текст] : учеб. пособие / Л. П. Гончаренко, Е. С. Куценко; Рос. экон. акад. им. Г. В. Плеханова.- М.: КноРус, 2010.-272 с.