Файл: Методика защиты информации в системах электронного документооборота (Задача, функции и структура электронного документа).pdf

Добавлен: 14.03.2024

Просмотров: 16

Скачиваний: 0

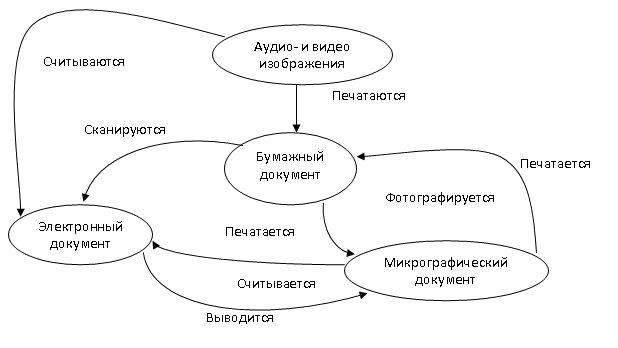

Рисунок 2. Схема преобразования различных видов документов

Подготовка состоит в следующем: если документ новый, то он описывается и регистрируется как новый класс документа. Для этого документ сканируется (незаполненный) и создаётся форма по отсканированному шаблону. Далее определяются те поля, которые будут распознаваться системой или заполняться пользователем с клавиатуры. Указываются типы данных обрабатываемых полей. После сканирования документы автоматически направляются на операцию распознавания. Но перед этим система осуществляет ряд операций, улучшающих изображение символов (выравнивание, удаление шума, восстановление символов и др.). Особенно это важно для рукописных данных.

Одна из важных функций системы документооборота — маршрутизация и контроль исполнения. Маршрутизация сообщений в системе электронного документооборота — это построение схемы, согласно которой они передаются между рабочими местами пользователей АРМ.

Известны следующие системы маршрутизации:

- Свободная маршрутизация — последовательная или параллельная. При последовательной маршрутизации документ проходит от одного пользователя к другому, а при параллельной он одновременно поступает к нескольким пользователям.

- Свободная маршрутизация с контролем исполнения. Под контролем понимается: контроль доставки документа; контроль исполнения (выдача извещения, что задание выполнено); мониторинг задания (кто и что сейчас делает с заданием).

Маршрутизация по заранее определённым маршрутам с контролем исполнения.

Система электронной почты.

В сети Интернет электронный документооборот организуется в той группе сервисов, которая обеспечивает поиск информации с помощью Web-серверов.

Все Web-серверы делятся на две группы:

1) серверы управления трафиком (traffic);

Пользователь с помощью серверов первой группы отыскивает необходимую информацию, а потом обращается за помощью серверов второй группы. Наиболее мощные средства в группе серверов управления трафиком — это порталы, т.е. Web-узлы, представляющие собой сочетание базовых услуг, например, информационного поиска и передачи найденной информации с помощью электронной почты. Главное отличительное свойство портала в том, что он не только отыскивает для пользователя необходимую информацию, но ещё и обеспечивает набор сервисных услуг.

Конечный сервер может содержать рекламный сервер, состоящий из 1—2 страниц, информационный сервер, Интернет - магазин, Интернет - витрину.

Чтобы быть доступными для конечного сервера, электронные документы описываются с помощью специального гипертекстового языка HTML, представляющего собой набор правил для описания структуры любого электронного документа.

2. Аналитическая часть

2.1 Организационные, правовые и физические методы защиты электронного документооборота

Любое предприятие по мере развития сталкивается с необходимостью ведения электронного документооборота. Документы могут иметь разную степень конфиденциальности, например, есть документы рядового порядка, где зачастую передаются данные не имеющие каких-то секретных составляющих предприятия или данных их сотрудников, такие документы можно спокойно передавать, но есть документы, которые могут хранить коммерческую тайну предприятия или его партнеров, для таких документов уже нужна защита.

Компании будет необходимо иметь систему проверки подлинности передаваемых документов и обеспечения защиты таким документам. На предприятиях, где документы передаются по локальным сетям гораздо проще организовать безопасность документооборота, а вот предприятиям, где есть необходимость передачи документации своим территориальным и региональным офисам это сделать намного тяжелее, так как документы скорее всего будут передаваться по сети Интернет. Основными угрозы можно разделить на две основные категории: угроза целостности данных и угрозы конфиденциальности информации.

Сотруднику информационной безопасности, для обеспечения сохранности данных необходимо принять комплекс мер: шифрование данных и электронную цифровую подпись, вести протоколирование действий пользователей, разграничивать права доступа, обеспечивать сохранность документов. Основное проблемное место при организации защиты, как отмечают большинство разработчиков систем защиты, это не технические средства, а лояльность пользователей. Как только документ попадает к пользователю, конфиденциальность этого документа по отношению к пользователю уже нарушена. Техническими мерами в принципе невозможно предотвратить утечку документа через этого пользователя. Он найдет множество способов скопировать информацию, от сохранения его на внешний носитель до банального фотографирования документа с помощью камеры, встроенной в сотовый телефон. Основные средства защиты здесь — это организационные меры по ограничению доступа к конфиденциальным документам и работы с самим пользователем. Он должен понимать степень своей ответственности, которую несет перед организацией и законом Российской Федерации.

2.2. Оценка уровня защищенности систем электронного документооборота.

При построении системы защиты необходимо в первую очередь определить актуальные угрозы безопасности и возможность их предотвращения функциональными возможностями программного обеспечения системы, поскольку данная мера позволяет избежать значительных финансовых затрат и не допустить избыточности.

Самыми острыми проблемами при обеспечении информационной безопасности при использовании систем электронного документооборота являются:

Угроза доступности – это программные сбои в работе системы; нарушение работы сети и средств вычислительной техники, в том числе вызванные атаками типа «отказ в обслуживании» и внедрением вредоносного ПО, стихийными бедствиями, отключение системы питания; блокирование или удаление информации, либо вследствие непреднамеренных действий пользователя.

Угроза целостности – повреждение и уничтожение информации, искажение информации – как не намеренное в случае ошибок и сбоев, так и злоумышленное.

Угроза конфиденциальности – это любое нарушение конфиденциальности, в том числе кража, перехват информации, изменения маршрутов следования.

Угроза работоспособности системы – всевозможные угрозы, реализация которых приведет к нарушению или прекращению работы системы; сюда входят как умышленные атаки, так и ошибки пользователей, а также сбои в оборудовании и программном обеспечении.

Защиту именно от этих угроз в той или иной мере должна реализовывать любая система электронного документооборота. При этом, с одной стороны, внедряя СЭД, упорядочивая и консолидируя информацию, увеличиваются риски реализации угроз, но с другой стороны, как это ни парадоксально, упорядочение документооборота позволяет выстроить более качественную систему защиты.

Помимо перечисленных свойств важным является обеспечение юридической значимости электронных документов. Юридическая значимость позволяет организации защитить свои интересы в спорных ситуациях – как при договорных отношениях, так и внутри самой компании.

Основное проблемное место при организации защиты СЭД, как отмечают большинство разработчиков систем защиты, это не технические средства, а лояльность пользователей. Как только документ попадает к пользователю, конфиденциальность этого документа по отношению к пользователю уже нарушена. Техническими мерами в принципе невозможно предотвратить утечку документа через этого пользователя. Он найдет множество способов скопировать информацию, от сохранения его на внешний носитель до банального фотографирования документа с помощью камеры, встроенной в сотовый телефон. Основные средства защиты здесь – это организационные меры по ограничению доступа к конфиденциальным документам и работы с самим пользователем. Он должен понимать степень своей ответственности, которую несет перед организацией и законом Российской Федерации, с помощью нормативных документов таких как, инструктаж сотрудников, направленный на предотвращение утечек видовой информации, а также уменьшения возможностей потенциального нарушителя, также персонал должен пройти обучение, поскольку использование СЭД – требует высокой квалификации персонала, как пользователей, так и администраторов.

Для защиты документов можно использовать программное обеспечение Crypton ArcMail. С помощью него создаются архивы, которые можно спокойно передавать по сети интернет без каких-либо опасений. При создании такого архива, исходные файлы подписываются электронной цифровой подписью. Данная программа построена на основе алгоритма Диффи-Хеллмана.

Как новый уровень развития, систему цифровых подписей также стали модернизировать, возведя её на новый уровень, на основе вычислений Диффи-Хеллмана стали появляться новые уровни защиты, например RSA.

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE.

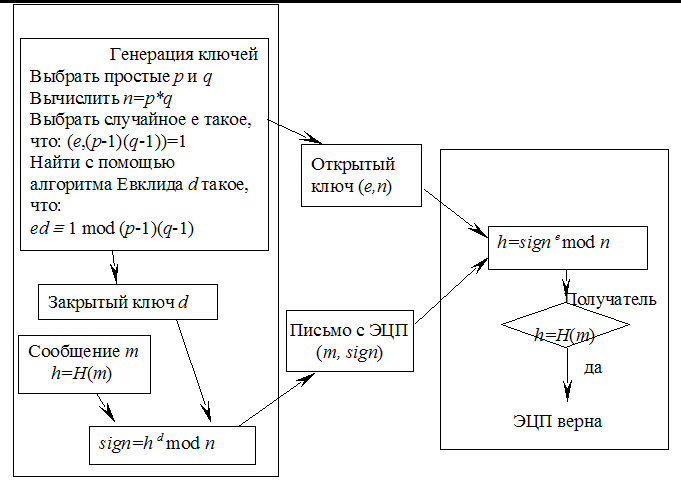

Пример генерации ключей на рисунке 3.

Рисунок 3. Схема ЭЦП

Рисунок 3. Схема ЭЦП

В отличие от алгоритма шифрования, отправителем здесь является владелец пары закрытый/открытый ключ. Процедура формирования электронной подписи sign под сообщением схожа с шифрованием документа, но в степень закрытого ключа d по вычету n возводится не само сообщение или его части, а дайджест сообщения h. Неотъемлемой частью алгоритмов ЭЦП является хэширование информации, на рисунке оно обозначено через H().

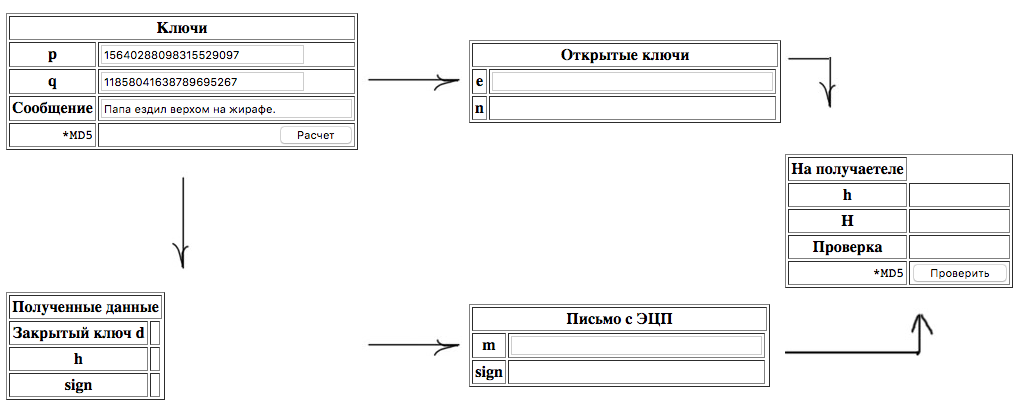

Сообщение m с подписью sign будет однозначно аутентифицировано. Авторство сообщения может быть установлено и доказано по паре ключей (d, e) с использованием сертификации по схеме, описанной на рисунке 4.

Злоумышленник не сможет подменить сообщение m (точнее, ему будет очень трудно это сделать), поскольку ему необходимо вместо сообщения m подставить другое сообщение m’, удовлетворяющее его и имеющее такое же значение хэш-функции, что и у m, что является на сегодня вычислительно трудной задачей. По этой же причине злоумышленник не сможет применить перехваченную подпись sign для подписи другого документа, поскольку для другого документа будет получено иное значение хэш-функции h,а оно лежит в основе подписи. Таким образом, все необходимые свойства подписи описанным алгоритмом обеспечиваются, что же касается криптостойкости метода ЭЦП, то она определяется криптостойкостью используемого асимметричного криптографического метода и функции однонаправленного шифрования. Необходимо отметить также, что само сообщение m передается в открытом виде. Для того, чтобы обеспечить конфиденциальность передаваемой в нем информации, требуется использование дополнительного шифрования по симметричной или асимметричной схеме (при этом шифрование на ключе d конфиденциальности не обеспечит, поскольку сообщение может быть расшифровано открытым ключом e).

Рисунок 4. Аутентификация через RSA

2.3. Виртуальные частные сети

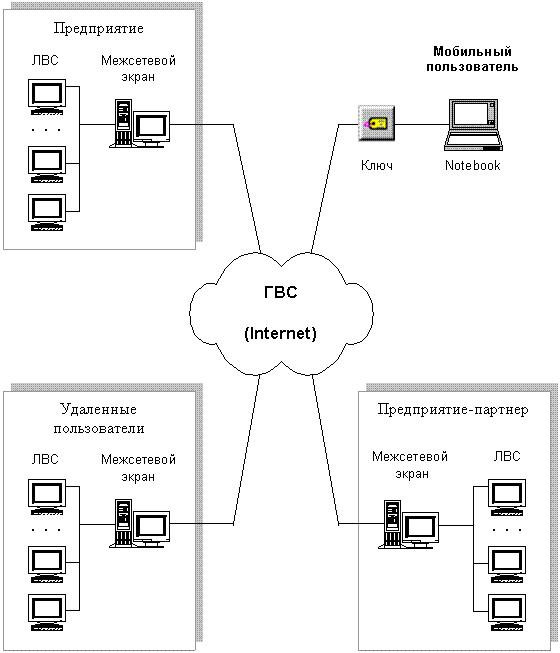

Другое решение проблемы защиты электронного документооборота – построение виртуальных частных сетей (VPN – Virtual Private Network). VPN представляет собой защищенную корпоративную сеть, использующую любую ГВС (в частности, Internet) для передачи защищенных данных между сегментами VPN. Сегментами VPN могут быть как ЛВС предприятия или его удаленного подразделения, так и мобильные или удаленные пользователи, клиенты или ЛВС предприятий-партнеров.

Защита сегментов VPN происходит, например, с помощью межсетевых экранов (рисунок 5). Межсетевой экран представляет собой выделенный компьютер, который производит следующие действия:

Рисунок 5. Межсетевые экраны

- Фильтрует передаваемую через него информацию согласно определенным правилам и таблицам адресов пользователей VPN.

- Обеспечивает шифрование передаваемой информации на определенном ключе. Шифрование информации может происходить и на конкретном рабочем месте абонента сети.

- При получении информации из внешней сети – проверяет ее целостность, расшифровывает и передает конкретному абоненту сети.

- Позволяет изолировать внутреннее адресное пространство путем замены внутренних адресов сети в заголовках передаваемых пакетов.

Защита документооборота с удаленными или мобильными пользователями происходит путем шифрования передаваемой информации, обычно на парно-связном ключе удаленного пользователя и адресата (или отправителя).

Использование VPN имеет следующие преимущества:

- Обмен только защищенной информацией между авторизованными пользователями.

- Изолированность от ГВС внутренней сети и ее топологии.

- Прозрачность для абонентов сети.

К недостаткам использования VPN можно отнести некоторое замедление передачи информации в ГВС.

2.4. Использование криптосервера

Шифрование информации в различных системах документооборота производится как программными, так и аппаратными средствами. Аппаратные средства шифрования имеют ряд преимуществ по сравнению с программными (защищенность и неизменность алгоритма шифрования, возможность загрузки ключей шифрования непосредственно в устройство криптографической защиты данных (УКЗД), возможность одновременного использования УКЗД в системе ЗНСД). К недостаткам же аппаратных средств можно отнести несколько более низкую скорость обработки данных и более высокую стоимость.