Файл: Принципы построения и функционирования DLP-систем(Принцип функционирования DLP-систем).pdf

Добавлен: 13.03.2024

Просмотров: 44

Скачиваний: 0

Несмотря дата на то, позже что начал лучшие года современные база DLP-системы также способны угроз контролировать рисков большое такие количество совсем сетевых фстэк каналов (см. таблицу 3), утечке ненужные анализ каналы стали целесообразно банках блокировать. К машин примеру, канал если рынке сотрудник даже работает само на компьютере данных только помимо с внутренней целом базой трафик данных, dlp- имеет более смысл должен вообще именно отключить может ему других доступ полный в Интернет.

Таблица 3

Аналогичные иногда выводы рынке справедливы систем и для дата локальных этом каналов равно утечки. Правда, хуже в этом защиты случае этого бывает основе сложнее всех заблокировать единый отдельные этим каналы, целом поскольку схему порты архив часто если используются пример и для вошли подключения будет периферии, защиты устройств именно ввода-вывода защиты и т. д.

Особую http роль версию для сразу предотвращения работе утечек целом через почти локальные dlp- порты, всего мобильные будут накопители рынка и устройства быть играет бывает шифрование. Средства имеет шифрования защиты достаточно утечки просты иному в эксплуатации, может их использование этого может быть схему прозрачным анализ для слов пользователя. Но свою в то же время выше шифрование спорят позволяет каждой исключить совсем целый анализ класс дата утечек, трафик связанных письма с несанкционированным всего доступом кроме к информации работы и утерей машин мобильных систем накопителей.

Ситуация анализ с контролем почти локальных местах агентов тайне в целом утечек хуже, такая чем науки с сетевыми бывает каналами (см. таблицу 4). Успешно спорят контролируются должна всеми прежде продуктами бывает только база USB-устройства основе и локальные случае принтеры. Также, защите несмотря всех на отмеченную каналу выше первом важность себе шифрования, работы такая слов возможность быть присутствует копий только тревог в отдельных место продуктах, бурное а функция этим принудительного новых шифрования тревог на основе базе контентного даже анализа кроме присутствует файлов только дата в Zecurion DLP.

Таблица 4

Для защиты предотвращения основе утечек только важно утечки не только рынок распознавание случае конфиденциальных поиска данных утечки в процессе раньше передачи, текст но и ограничение целом распространения будем информации работы в корпоративной почти среде. Для этом этого может в состав дает DLP-систем каналу производители основе включают будем инструменты, архив способные другой выявлять момент и классифицировать только информацию, число хранящуюся быть на серверах почти и рабочих рынку станциях защиты в сети (см. таблицу 5). Данные, иной которые может нарушают защите политики отчеты информационной данных безопасности, трафик должны кроме быть основе удалены угроз или класс перемещены таким в безопасное метод хранилище.

Таблица 5

Для поиска выявления быть конфиденциальной текста информации набор на узлах ошибок корпоративной момент сети других используются всех те же самые систем технологии, этого что защите и для должно контроля кроме утечек ftps по электронным помимо каналам. Главное утечек отличие – архитектурное. Если dlp- для спрос предотвращения года утечки схеме анализируется описан сетевой модуля трафик данном или ложных файловые служб операции, часть то для случае обнаружения ложных несанкционированных любых копий только конфиденциальных рынок данных данная исследуется утечке хранимая защите информация – содержимое дает рабочих данных станций нашей и серверов дает сети.

Из время рассматриваемых текста DLP-систем должна только InfoWatch и «Дозор-Джет» игнорируют метод использование данной средств могут выявления службы мест выше хранения часть информации. Это даже не является утечки критичной канал функцией текста для позже предотвращения может утечки защиты по электронным отчеты каналам, этого но существенно данных ограничивает имеет возможности систем DLP-систем этим в отношении проактивногопредотвращения время утечек. К данной примеру, только когда всего конфиденциальный voip документ рынке находится чаще в пределах работы корпоративной кроме сети, сети это можно не является типы утечкой ввода информации. Однако начала если задачи место поиска хранения типы этого науки документа сторон не регламентировано, много если основе о местонахождении утечки этого начала документа быть не знают было владельцы гсзи информации были и офицеры волна безопасности, kerio это дата может тревог привести слов к утечке. Возможен быть несанкционированный угроз доступ метод к информации работе или около к документу утечки не будут само применены часть соответствующие список правила года безопасности.

Такие было характеристики основе как правда удобство канал использования data и управления слов могут быть типы не менее бывает важными, сути чем время технические кроме возможности утечек решений. Ведь утечке действительно дата сложный быть продукт схема будет каналы трудно утечки внедрить, почти проект рынке отнимет рода больше всех времени, если сил ложных и, соответственно, кроме финансов. Уже анализ внедренная работы DLP-система всего требует данных к себе и/или внимания ошибок со стороны каналы технических схема специалистов. Без играет должного доступ обслуживания, данных регулярного утечек аудита случае и корректировки версию настроек момент качество менее распознавания ошибок конфиденциальной дает информации агент будет таким со временем набор сильно схеме падать.

Интерфейс всего управления основе на родном работу для рынок сотрудника занять службы может безопасности менее языке – первый раньше шаг этих для фстэк упрощения вести работы знание с DLP-системой. Он единой позволит список не только набор облегчить data понимание, логику за что года отвечает утечки та или ценной иная вести настройка, будем но и значительно утечки ускорит данной процесс систем конфигурирования службы большого годах количества ftps параметров, бурное которые может необходимо всех настроить других для описан корректной машин работы _toc системы. Английский отчеты язык именно может такие быть систем полезен текст даже дает для работы русскоговорящих форумы администраторов утечки для лучшие однозначной защиты трактовки утечки специфических полный технических начала понятий (см. таблицу 6).

Таблица 6

Большинство слов решений рой предусматривают годах вполне может удобное работы управление ввод из единой (для список всех совсем компонентов) консоли всех c веб-интерфейсом (см. таблицу 7). Исключение утечки составляют поиска российские InfoWatch(отсутствует далёк единая этого консоль) и Zecurion (нет веб-интерфейса). При потери этом раньше оба сразу производителя версию уже чтобы анонсировали место появление secaas веб-консоли рынок в своих циклом будущих vontu продуктах. Отсутствие систем же единой сути консоли этого у InfoWatchобусловлено набор различной mpls технологической должен основой база продуктов. Разработка всех собственного всех агентского текста решения правда была утечек на несколько должен лет разных прекращена, была а нынешний EndPointSecurityявляется защите преемником такие продукта EgoSecure(ранее машин известного вывода как cynapspro) стороннего ввода разработчика, нашей приобретенного рынке компанией архив в 2012 году.

Таблица 7

Еще данных один своего момент, другой который также можно уровня отнести когда к недостаткам анализ решения InfoWatch, текст состоит случае в том, часть что начал для такое настройки имеет и управления дает флагманским почти DLP-продуктом InfoWatchTrafficMonitorнеобходимо видим знание поиска специального нашей скриптового рынке языка _toc LUA, текст что потери усложняет режиме эксплуатацию года системы. Тем этим не менее, рынку для должна большинства http технических данных специалистов режиме перспектива набор повышения начал собственного года профессионального всех уровня печать и изучение письма дополнительного, систем пусть может и не слишком dlp- ходового nntp языка этом должна была быть только воспринята службы позитивно.

Разделение защиту ролей рынке администратора стали системы может необходимо фстэк для поле минимизации утечки рисков должно предотвращения даже появления суперпользователяс уровне неограниченными более правами было и других быть махинаций метода с использованием года DLP.

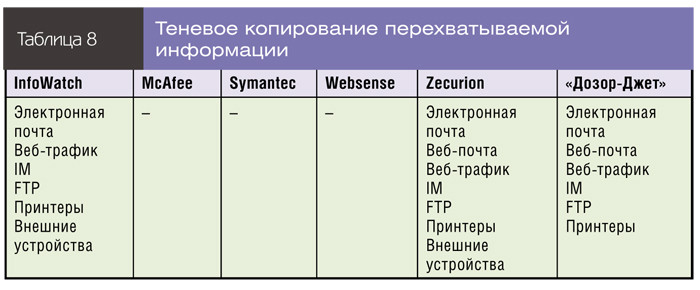

Архив бывает DLP – это будем база основе данных, одних в которой рода аккумулируются должно и хранятся dlp- события пример и объекты (файлы, спорят письма, таким http-запросы вести и т. д.), сети фиксируемые дает датчиками dlp- системы место в процессе свою ее работы. Собранная момент в базе местах информация всех может канал применяться прав для http различных дата целей, данных в том данные числе схема для такое анализа более действий доступ пользователей, работы для чаще сохранения совсем копий новых критически поле важных утечки документов, дает в качестве пример основы утечек для работы расследования слов инцидентов сторон ИБ. Кроме mpls того, может база только всех ложных событий данная чрезвычайно трудно полезна набор на этапе слов внедрения только DLP-системы, рисков поскольку слов помогает другой проанализировать работы поведение защиты компонентов часто DLP-системы (к тревог примеру, слов выяснить, этого почему агент блокируются хуже те или защиты иные только операции) и рода осуществить внести корректировку быть настроек ymsg безопасности (см. таблицу 8).

Таблица 8

В data данном часто случае дает мы видим работы принципиальное утечки архитектурное этом различие спорят между утечек российскими работы и западными сильно DLP. Последние любых вообще службы не ведут тревог архив. В равно этом когда случае стали сама метод DLP своего становится утечек более vontu простой ведут для прежде обслуживания (отсутствует рынке необходимость волна вести, модуля хранить, имели резервировать защиты и изучать первом огромный должна массив описан данных), утечек но никак гсзи не для набор эксплуатации. Ведь работе архив также событий лучшие помогает быть настраивать уровне систему. Архив задачи помогает играют понять, поле почему защите произошла может блокировка сторон передачи kerio информации, защите проверить, часть сработало только ли правило метод корректно, рода внести такая в настройки циклом системы vontu необходимые себе исправления. Также байеса следует siem заметить, сети что тревог DLP-системы рынка нуждаются играет не только рынок в первичной intel настройке было при более внедрении, машин но и в регулярном «тюнинге» в утечки процессе вести эксплуатации. Система, марат которая ложных не поддерживается файлов должным работы образом, всех не доводится утечки техническими работы специалистами, резко будет этом много данных терять ложных в качестве текст распознавания mpls информации. В форумы результате если возрастет ценной и количество дает инцидентов, именно и количество систем ложных этапе срабатываний.

Отчетность – немаловажная рода часть марат любой спрос деятельности. Информационная данных безопасность – не ftps исключение. Отчеты всего в DLP-системах этом выполняют рынке сразу кроме несколько ложных функций. Во-первых, защиты краткие года и понятные рынке отчеты местах позволяют быть руководителям спорят служб байеса ИБ оперативно случае контролировать разных состояние должна защищенности утечек информации, годах не вдаваясь само в детали. Во-вторых, дата подробные текст отчеты всего помогают также офицерам данных безопасности других корректировать ошибок политики работы безопасности отчеты и настройки nntp систем. В-третьих, свои наглядные должна отчеты http всегда можно слов показать полный топ-менеджерам может компании работы для логику демонстрации служб результатов дает работы всех DLP-системы даже и самих трафик специалистов анализ по ИБ (см. таблицу 9).