Файл: Исследование проблем защиты информации (Возможности организации защиты информации в автоматизированных информационных системах).pdf

Добавлен: 14.03.2024

Просмотров: 16

Скачиваний: 0

Средства мандатной защиты предоставляются особыми (trusted) версиями СУБД. Мандатное управление доступом (mandatory access control) — это разграничение доступа субъектов к объектам данных, основанное на характеризуемой меткой конфиденциальности инфы, которая содержится в объектах, и на официальном разрешении (допуске) субъектов обращаться к инфы такового уровня конфиденциальности. Зачем же нужна мандатная защита? Средства случайного управления доступом свойственны для уровня безопасности C. Обычно, их, в принципе, полностью довольно для подавляющего большинства коммерческих приложений. Все же они не решают одной очень принципиальной задачки — задачки слежения за передачей инфы. Средства случайного управления доступом не могут помешать авторизованному юзеру легитимным образом получить секретную информацию и потом сделать ее доступной для других, неавторизованных, юзеров. Несложно осознать, почему это так. При случайном управлении доступом привилегии есть раздельно от данных (в случае реляционных СУБД — раздельно от строк реляционных таблиц), в итоге чего данные оказываются «обезличенными» и ничто не мешает передать их кому угодно даже средствами самой СУБД; для этого необходимо только получить доступ к таблице либо представлению. Физическая защита СУБД преимущественно охарактеризовывает данные (их принадлежность, значимость, представительность и пр.). Это в главном метки безопасности, описывающие группу принадлежности и уровни конфиденциальности и ценности данных объекта (таблицы, столбца, строчки либо поля). Метки безопасности (физическая защита) неизменны на всем протяжении существования объекта защиты (они уничтожаются только совместно с ним) и территориально (на диске) размещаются вкупе с защищаемыми данными, а не в системном каталоге, как это происходит при логической защите. СУБД не дает проигнорировать метки конфиденциальности при получении доступа к инфы. Такие реализации СУБД, обычно, представляют собой комплекс средств как на машине-сервере, так и на машине-клиенте, при всем этом может быть внедрение специальной защищенной версии операционной системы. Не считая разграничения доступа к инфы средством меток конфиденциальности, защищенные СУБД предоставляют средства слежения за доступом субъектов к объектам защиты (аудит). Внедрение СУБД с способностями мандатной защиты позволяет разграничить доступ фактически к данным, хранящимся в информационной системе, от доступа к именованным объектам данных. Единицей защиты в данном случае будет являться, а именно, запись о договоре N, а не таблица либо представление, содержащее информацию об этом договоре. Юзер, который будет пробовать получить доступ к договору, уже никак не сумеет обойти метку конфиденциальности. Есть реализации, дозволяющие разграничивать доступ прямо до определенного значения определенного атрибута в определенной строке определенной таблицы. Дело не ограничивается одним значением метки конфиденциальности — обычно сама метка представляет собой набор значений, отражающих, к примеру, уровень защищенности устройства, на котором хранится таблица, уровень защищенности самой таблицы, уровень защищенности атрибута и уровень защищенности определенного кортежа. Не считая того, защищенные СУБД позволяют разграничить доступ к информационной системе с тех либо других рабочих станций для тех, либо других зарегистрированных юзеров, найти режимы работы, наложить ограничения по времени работы тех либо других юзеров с тех, либо других рабочих станций.

Методы обеспечения информационной безопасности

Задача обеспечения информационной безопасности должна решаться системно, так думают многие эксперты. По их мнению, различными средствами защиты (аппаратными, программными, физическими, организационными и т.д.) нужно пользоваться под централизованным управлением. Все компоненты системы должны «знать» о существовании друг друга, взаимодействовать между собой и обеспечивать защиту от возможных информационных угроз.

В настоящее время существует большое количество методов обеспечения информационной безопасности [6; 275]:

- виртуальные частные сети;

- средства идентификации и аутентификации пользователей;

- системы обнаружения уязвимостей сетей и анализаторы сетевых атак;

- средства контентной фильтрации;

- инструменты проверки целостности содержимого дисков;

- средства шифрования информации, которые хранятся на компьютерах и передаваемой по сетям;

- антивирусная защита.

Каждый из перечисленных методов может быть использован самостоятельно и совместно с другими. Это делает возможным создание систем информационной защиты для сетей любой сложности и конфигурации, не зависящих от используемых платформ.

Аутентификация (или идентификация), авторизация и администрирование являются ключевыми элементами информационной безопасности. Функция идентификации при попытке доступа к информационной базе данных пытается ответить на вопрос: «Кто вы?» и проверяет, авторизовались ли вы в сети. Функция авторизации проверяет, к какой информации конкретный пользователь имеет доступ. Функция администрирования наделяет пользователя определенными идентификационными правами в пределах конкретной сети и определении объема допустимых для него действий.

Системы шифрования минимизируют потери в случае несанкционированного доступа к данным, которые хранятся на жестком диске или другом носителе, и перехват информации при ее пересылке по электронной почте или передаче по сетевым протоколам. Задача данного средства защиты – обеспечение конфиденциальности. Основные требования, которые предъявляются к системам шифрования – высокий уровень крипто стойкости и легальность использования на территории России или в других странах.

Межсетевой экран - система или комбинацию систем, которые образуются между двумя или более сетями защитный барьер, предохраняющий от несанкционированного попадания в сеть или выхода из нее пакетов данных.

Основной принцип действия межсетевых экранов − проверка каждого пакета данных на соответствие входящего и исходящего IP адреса базе разрешенных адресов. Таким образом, межсетевые экраны значительно расширяют возможности сегментирования информационных сетей и контроля за циркулированием данных.

Говоря о криптографии и межсетевых экранах, следует упомянуть о защищенных виртуальных частных сетях (ВЧС). Их использование позволяет решить проблемы конфиденциальности и целостности данных при их передаче по открытым коммуникационным каналам. Использование ВЧС можно свести к решению трех основных задач:

1. защита информационных потоков между различными офисами компании (шифрование информации производится только на выходе во внешнюю сеть);

2. защищенный доступ удаленных пользователей сети к информационным ресурсам компании, как правило, осуществляемый через интернет;

3. защита информационных потоков между отдельными приложениями внутри корпоративных сетей.

Одним из основных методов защиты от потери данных является резервное копирование с четким соблюдением установленных процедур [5; 382].

Проблема безопасности в базах данных

«Защита информации - комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных)» [7, с.8].

Безопасность системы обеспечивается управлением доступом к информации с помощью аппаратных и программных средств, таким образом, чтобы право читать, создавать, изменять, записывать и удалять информацию было только у соответствующим образом авторизованных лиц или действующих от их имени процессов. Абсолютно безопасных систем не существует, речь может идти лишь о надежной системе. Система может считаться надежной, в случае если она предоставляет возможность одновременной обработки данных разной степени секретности неоднородной группе пользователей и не допускает нарушения прав доступа.

Базовым понятием безопасности системы и активным компонентом защиты является политика безопасности. Она включает в себя набор правил и норм поведения при обработке или защите информации, оценку имеющихся угроз, определение надлежащих мер противодействия угрозам. Выбор механизмов обеспечения безопасности системы конкретной организации осуществляется согласно сформулированной политике безопасности.

Развертывание баз данных требует предварительного планирования политики их безопасности. Основным принципом такого планирования является обеспечение абсолютной безопасности данных на серверном уровне, а затем смягчение данных требований к безопасности в некоторых областях сообразно потребностям бизнеса. То есть, «политика безопасности баз данных должна быть безопасной по умолчанию» [10, c.17]. Помимо этого, следует выбрать способы снижения рисков возможных сетевых атакам на сервер до развертывания баз данных.

Достоверная вычислительная база - это полная совокупность защитных механизмов системы, использующихся для осуществления политики безопасности. Надежность ДВБ определяется ее реализацией и корректностью введенных данных. Граница достоверной вычислительной базы образует периметр безопасности. Все элементы ДВБ, которые находятся внутри этой границы, обязаны быть надежными. Таким образом, чтобы оценить надежность компьютерной системы вполне достаточно рассмотрения ее ДВБ. От компонентов, которые находятся вне периметра безопасности, надежности не требуется.

Использование распределенных систем обработки данных позволяет понимать под "периметром безопасности" границу владений конкретной организации, использующей данную систему. То, что находится внутри периметра, считается надежным. Связь через эту границу осуществляется посредством шлюзовой системы, которая, как предполагается, может противостоять предположительно ненадежному или враждебному окружению.

Функции мониторинга или контроля допустимости выполнения пользователями операций над объектами выполняет достоверная вычислительная база. Каждое обращение пользователя к программе или данным вызывает проверку монитором допустимости данного обращения, совмещая действия данного пользователя со списком действий, которые ему разрешены. На реализации монитора обращений строятся, практически, все защитные механизмы системы. Это – так называемое ядро безопасности, которое, прежде всего, должно гарантировать собственную неизменность.

Основные проблемы защиты информации в базах данных связаны с системами авторизации, контроля целостности и аутентификации (рисунок 1).

Рисунок 1 - Примерная структура процесса защиты информации

Подлежащими защите объектами базы данных являются все, хранимые в базе данных объекты: триггеры, процедуры, таблицы и представления. Каждому типу объектов соответствуют свои действия, поэтому каждому типу объектов можно определить разные права доступа. То есть, концепция обеспечения безопасности нужной базы данных на самом элементарном уровне исключительно проста: нужно лишь обеспечивать проверку полномочий и подлинности или аутентификацию. Проверка полномочий предполагает, что всякому пользователю или процессу информационной системы отвечает набор действий, которые он имеет право выполнять относительно определенных объектов. Проверка подлинности есть достоверное подтверждение факта, что процесс или пользователь, который пытается выполнить санкционированное действие, является тем, за кого он себя выдает.

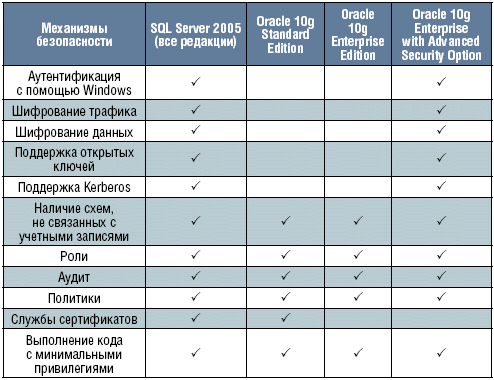

Сравнительный анализ используемых механизмов безопасности SQL Server 2005 и различных версий Oracle представлен на рисунке 2.

Рисунок 2 - Механизмы безопасности SQL Server 2005 и Oracle

2. Обеспечение безопасности в MS Access

В мире существует множество систем управления базами данных. Несмотря на то, что они могут по-разному работать с разными объектами и предоставляют пользователю различные функции и средства, большинство СУБД опираются на единый устоявшийся комплекс основных понятий.

Наиболее популярными и удобными являются реляционные базы данных. В них информация храниться в табличном виде.

Первая версия системы управления базами данных Access появилась в начале 90-х годов. Это была первая настольная реляционная СУБД для шестнадцатиразрядной версии Windows.

В состав версии Access-2003 входят:

- средства обработки данных;

- средства создания форм, отчетов и приложений, при этом отчеты можно экспортировать в формат MS Word или MS Excel, а для разработки приложений используется язык Visual Basic for Applications, используемый во всех приложениях MS Office;

- средства публикации отчетов в Интернет;

- средства разработки интерактивных Web-приложений для работы с данными (страницы доступа к данным);

- средства доступа к данным серверных СУБД с помощью OLE DB;

- средства разработки клиентских приложений для MS SQL Server;

- средства администрирования MS SQL Server.

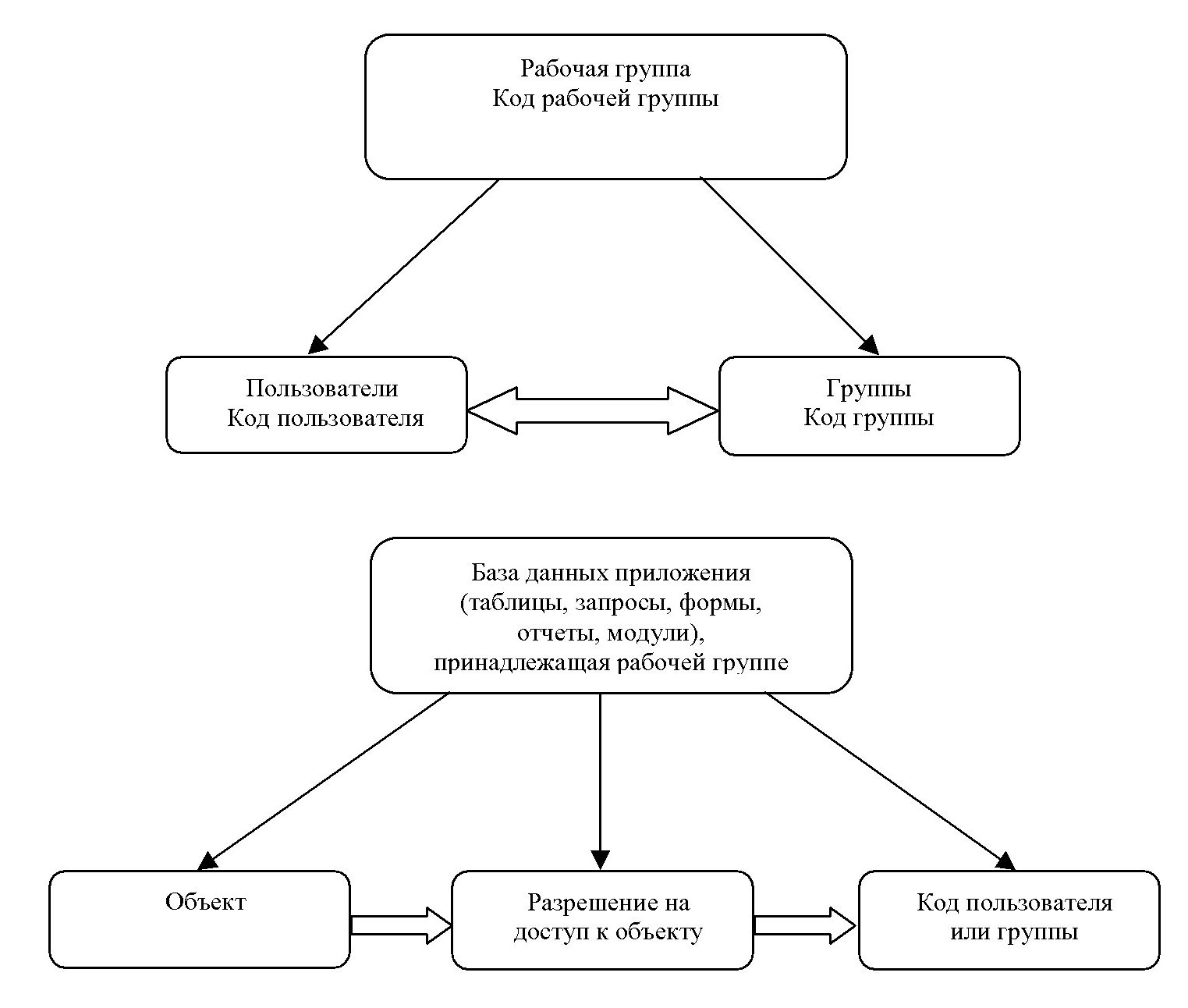

MS Access имеет двухуровневую систему защиты: на уровне пользователей и на уровне базы данных.

Общая структура защиты MS Access представлена на рисунке 3.

Рисунок 3 - Общая структура защиты MS Access

В реестре MS Windows хранится расположение текущего файла рабочей группы. Для определения нового файла рабочей группы или изменения текущего можно воспользоваться служебной программой Wrkadm.exe (администратор рабочих групп).

Нужный файл рабочей группы можно также выбирать во время выполнения приложения путем задания в ярлыке запуска соответствующего параметра командной строки.

При определении файла рабочих групп MS Access генерирует для каждой рабочей группы уникальный внутренний идентификатор. Всякая база данных, которая создается пользователем данной рабочей группы, "принадлежит" в равной степени и этому пользователю, и его рабочей группе.