Файл: Курсовая работа Моделирование распределённой информационноуправляющей системы Фамилия.docx

Добавлен: 19.03.2024

Просмотров: 22

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Выбранная общая сеть с маской подсети /22 позволит разбить сеть на четыре подсети с маской /24, предоставив удобную настройку приоритетности и доступов.

В одном сегменте 10.5.x.0/24 возможно размещение до 254 сетевых устройств, что добавляет избыточность, благодаря которой, в дальнейшем, возможно масштабировать локальную сеть.

-

Разработка политик приоритизации трафика

Настройка политик приотеризации основана на требованиях к сервисам в организации (селекторные совещания, видеоконференции, работа с центральной базой данными) и заключается в корректной конфигурации QoS.

QoS — технология предоставления различным классам трафика различных приоритетов в обслуживании, также этим термином в области компьютерных сетей называют вероятность того, что сеть связи соответствует заданному соглашению о трафике, или же, в ряде случаев, неформальное обозначение вероятности прохождения пакета между двумя точками сети.

Что можно литературно перевести как: «QoS — способность сети обеспечить необходимый сервис заданному трафику в определенных технологических рамках».

В узком техническом значении, этот термин означает набор методов для управления ресурсами пакетных сетей.

Принцип работы Qos продемонстрирован на рис. 7 .

Рис. 7 – принцип работы QoS

Приоритизация трафика дает следующие плюсы:

-

Повышение производительности сети, обеспечение контроля над передачей данных, управления потоком трафика при перегрузках. -

Поддерживает прогнозируемую ширину канала для мультимедиа, IP-телефонии и ТВ, видеоконференций, сводим к минимуму джиттер и задержки. -

Обеспечивает защиту от DoS атак при проникновении в сеть червей.

Для видео или голосового трафика характерна особая чувствительность к задержкам. В то время как телеметрический трафик намного более устойчив к задержкам. Соответственно, для конфигурации QoS воспользуемся следующей иерархией

-

Селекторные совещания - наивысший приоритет -

Видеоконференции- высокий приоритет -

Трафик пользователей - средний приоритет -

Остальной трафик - низкий приоритет по остаточному принципу

Настройка QoS будет выполнена уровне ядра и далее автоматически распределится на подчиненные маршрутизаторы

-

Проектирование сетей офиса

-

Сеть центрального офиса

-

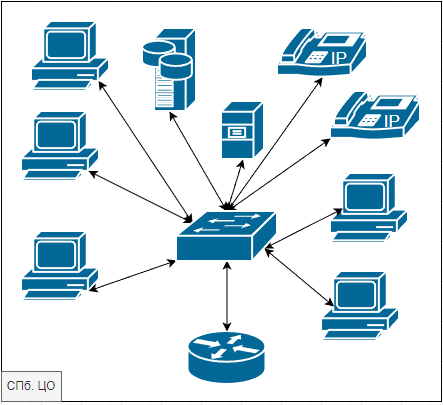

Центральный офис компании является главным центром приема, передачи и обработки данных. Схема физической топологии сети центрального офиса представлена на рисунке 8.

Рис.8 - Схема физической топологии центрального офиса

В центральном офисе развернута локальная сеть, типичная для небольшого офиса. Все сотрудники работают за рабочими станциям. У генерального директора и одного из бухгалтеров на столе установлены IP-телефоны. Остальные, при надобности, принимают участие в конференцсвязи через веб-приложение на ПК используя гарнитуру с микрофоном. По всей территории офиса смонтировано 10 розеток, 5 из которым используются постоянно, а остальные оставлены под резерв на случай расширения. Все рабочие станции и телефоны подключены к одному из портов коммутатора Cisco 2960 расположенного в специальном помещении – серверной комнате. Серверная комната представляет из себя, выделенное технологическое помещение со специально созданными и поддерживаемыми условиями для размещения и функционирования серверного и телекоммуникационного оборудования. Здесь же располагаются отказоустойчивый кластер, выполняющий роли файлового сервера, IP ATC и хранилища базы данных компании. В том числе, здесь установлен сетевой маршрутизатор уровня ядра, к которому приходят оптоволоконные линии связи от провайдера.

-

Сеть офиса г. Новгород

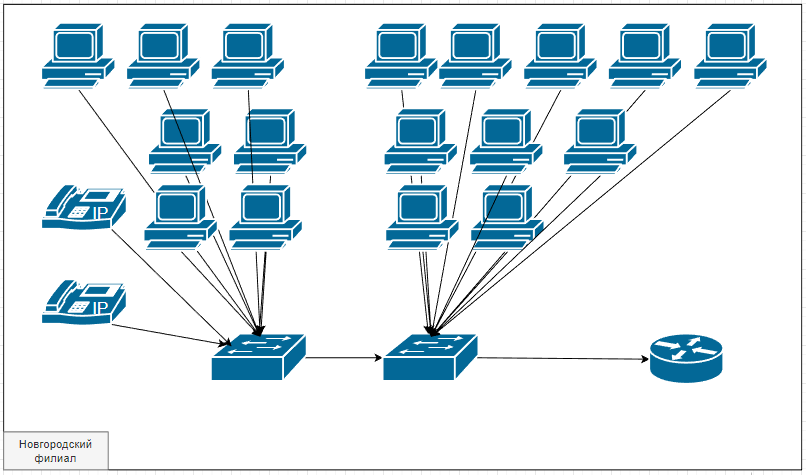

Первый удаленный офис компании расположен в Новгороде. Схема физической топологии сети показана на рисунке 9.

Рис.9 - Схема физической топологии Новгородского офиса

Локальная сеть офиса г. Новгород, в основном, повторяет ЛВС офиса г. СПБ, за исключением следующих деталей. Офисных сотрудников существенно больше, чем в главном офисе, поэтому используется два коммутатора. Коммутаторы объединены в стек, что логически их представляет, как один большой коммутатор с 48 портами. В офисе не установлено каких-либо серверов, вся обработка информации осуществляется на серверах центрального офиса, будь то почта, расчеты или операции с базами данных. В серверной находится два сетевых коммутатора и маршрутизатор. Все настройки (приоритизация, маршрутизация, листы доступа) маршрутизатор уровня распределения автоматически синхронизирует с маршрутизатором ядра. Также сюда приходят оптоволоконные линии связи от провайдера.

-

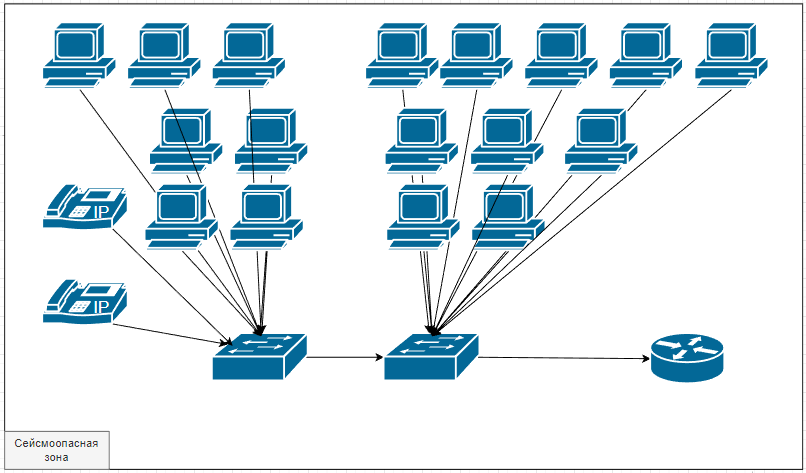

Сеть офиса в сейсмоопасной зоне

Второй удаленный офис компании располагается в сейсмоопасной зоне и имеет аналогичную структуру, что и Новгородский офис. Схема физической топологии офиса изображена на рисунке 10.

Рис. 10 - Схема физической топологии офиса в сейсмоопасной зоне

Перед вводом офиса в эксплуатацию следует выяснить данные по сейсмоустойчивости здания – не менее 7,5 баллов по шкале Рихтера.

Для сохранения оборудования подойдёт конструкция серверного шкафа (рис. 11) с усилением углов и соединений.

Рис. 11. Серверный шкаф

Оборудование внутри шкафов стоит закрепить ремнями. Для предостережения и заблаговременного вывода персонала из здания в случае землетрясения, обязательно установить измерительное оборудование и настроить автооповещение офиса.

-

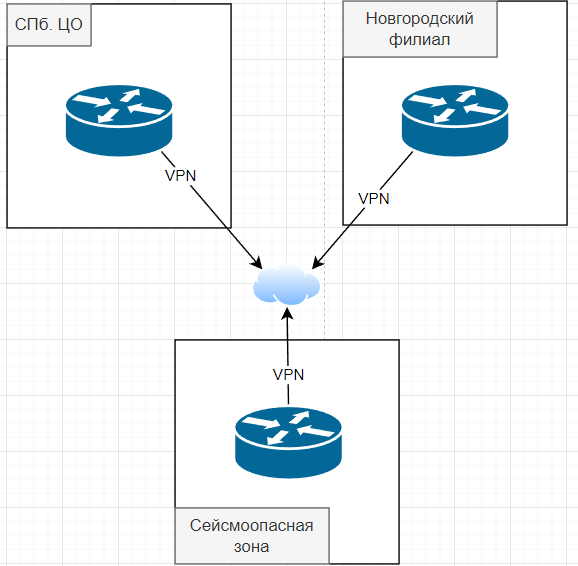

Объединение офисов компании

Так как данные компании являются ее собственностью, то с целью обеспечения безопасности передачи информации будет использоваться зашифрованный VPN-туннель.

Организация VPN-канала между офисами дает компании следующие возможности:

-

Логическое сетевое объединение офисов и филиалов -

обеспечение защиту передаваемой информации посредством шифрования канала -

единая точку доступа в интернет через VPN-соединение

Для защиты VPN-соединения используются различные виды шифрования, поэтому виртуальная частная сеть является надежным способом передачи конфиденциальной информации через интернет. VPN-канал дает возможность обеспечить безопасный удаленный доступ сотрудников к ресурсам корпоративных сетей, проводить селекторные совещания, исключая при этом, риск несанкционированного подключения к сессии.

Ниже приведена схема соединения офисов через внешние сетевые шлюзы.

Рис. 12 - схема соединения офисов посредством VPN через публичный интернет

Заключение

Подводя итог, можно сказать, что в рамках курсового проекта, все поставленные задачи были выполнены, а цели достигнуты.

Спроектирована распределенная информационно-управляющая система, представляющая собой инфокоммуникационную сеть между тремя офисами компании: Санкт-Петербургом, Новгородом и офисом, находящимся в сейсмоопасной зоне.

При проектировании инфраструктуры учтены все требования технического задания. Произведен анализ требуемой архитектуры, разработана иерархическая модель сети, организован необходимый приоритет доступа пользователей к данным, выделены офисные подсети, выбрано сетевое оборудование. Все филиалы компании объедены с главным офисом посредством VPN туннелей. Осуществлено проектирование всех офисов с учетом отказоустойчивости и резервирования – выделены подсети, рабочие места, IP-телефония. Для хранения и обработки данных в центральном офисе собран и установлен отказоустойчивый серверный кластер. Учтены требования при развертывании локальной сети в сейсмоопасной зоне.