Файл: Практику (вид практики) Научноисследовательская работа (тип практики).docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.03.2024

Просмотров: 29

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

НЕГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ ЧАСТНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «МОСКОВСКИЙ ФИНАНСОВО-ПРОМЫШЛЕННЫЙ УНИВЕРСИТЕТ «СИНЕРГИЯ»

Институт Информационных технологий

(наименование факультета/ института)

Направление подготовки /специальность: 09.03.02 Информационные системы и технологии

(код и наименование направления подготовки /специальности)

Профиль/специализация: Информационные системы и технологии______________________

Форма обучения: заочная.

| УТВЕРЖДАЮ |

| Директор Института Информационных технологий |

| Захаров А.В.. Подпись (Подпись) (ФИО) |

| «____» ___________________ 2022 г. |

ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

НА ПРОИЗВОДСТВЕННУЮ ПРАКТИКУ

(вид практики)

Научно-исследовательская работа

(тип практики)

7 семестр

обучающегося группы ОБИ-3911ИПО Телибеков Бауржан Бакытбекович.

(Шифр и № группы) (ФИО обучающегося)

Место прохождения практики:

| Товарищество с ограниченной ответственностью "Хан Тенгри Транс" |

(наименование структурного подразделения Образовательной организации)

Срок прохождения практики: с «01» декабря 2022 г. по «28» декабря 2022 г.

Содержание индивидуального задания на практику:

| № п/п | Виды работ |

| 1. | Инструктаж по соблюдению правил противопожарной безопасности, правил охраны труда, техники безопасности, санитарно-эпидемиологических правил и гигиенических нормативов. |

| 2. | Выполнение определенных практических кейсов-задач, необходимых для оценки знаний, умений, навыков и (или) опыта деятельности по итогам производственной практики (научно-исследовательской работы). |

| 2.1. | Кейс-задача № 1 Поиск и подбор информации по теме исследования, включая поиск интернет-источников, периодической литературы и монографий. Составить список источников по теме исследования. |

| 2.2. | Кейс-задача № 2 Определить цель и задачи исследования. Сформулировать их на основе анализа источников информации. |

| 2.3. | Кейс-задача № 3 Проанализировать исходные данные и оценить требуемые знания для выполнения исследования |

| 2.4. | Кейс-задача № 4 Выбрать и обосновать использование программных средств, необходимых для проведения исследования Выбрать методы количественной и качественной оценки для проведения сравнительного анализа решений Выбрать и обосновать методы обработки (оценки) результатов |

| 2.5. | Кейс-задача № 5 Обосновать актуальность решения задачи автоматизации и предложенных методов Оценить достоинства и недостатки предложенных методов и решений Оценить экономическую целесообразность предлагаемого решения |

| 3. | Систематизация собранного нормативного и фактического материала. |

| 4. | Оформление отчета о прохождении практики. |

| 5. | Защита отчета по практике. |

Разработано

руководителем практики от Университета ________________ ___________________________

(ФИО) (Подпись)

«01» ноября 2022 г.

НЕГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ ЧАСТНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«МОСКОВСКИЙ ФИНАНСОВО-ПРОМЫШЛЕННЫЙ УНИВЕРСИТЕТ «СИНЕРГИЯ»

Институт Информационных технологий

(наименование факультета/ института)

Направление подготовки /специальность: 09.03.02 Информационные системы и технологии

(код и наименование направления подготовки /специальности)

Профиль/специализация: Информационные системы и технологии_______________________

Форма обучения: заочная.

Отчет

ПО ПРОИЗВОДСТВЕННОЙ ПРАКТИКЕ

(вид практики)

Научно-исследовательская работа

(тип практики)

7 семестр

| Обучающийся | ТЕЛИБЕКОВ БАУРЖАН БАКЫТБЕКОВИЧ | | |

| | (ФИО) | | (подпись) |

Москва 2022г.

Практические кейсы-задачи, необходимые для оценки знаний, умений, навыков и (или) опыта деятельности по итогам практики

| № п/п | Подробные ответы обучающегося на практические кейсы-задачи | ||||||||||||||||||||||||||||||||||||||||||||||||||

| Кейс-задача № 1 | Тема исследования: Разработка комплексной защиты информации. 1. Федеральный закон «О персональных данных»№ 152-ФЗ (принят Государственной Думой 08.07.2006г.) (с изменениями от 29.07.2017 г.). 2. Федеральный закон «О безопасности» № 390-ФЗ (принят Государственной Думой 28.12.2010г.) (с изменениями от 05.10.2020 г.). 3. Федеральный закон «Об информации, информационных технологиях и о защите информации» № 149-ФЗ (принят Государственной Думой 08.07.2006г.) (с изменениями от 29.07.2017 г.). 4. Абрамова Е.А., Смирнов Д.А. Информационная система и информационная безопасность малого и среднего бизнеса// Сборник научных трудов вузов России "Проблемы экономики, финансов и управления производством". 2019. № 44. С. 70-74. 5. Билуха И.Н. Обзор бесплатных инструментов с исходным открытым кодом для тестирования безопасности//Научно-практические исследования. 2020. № 8-8 (31). С. 9-11. 6. Вакуленко А.А. Аудит информационной безопасности предприятия// В сборнике: Стратегии и инструменты управления экономикой: отраслевой и региональный аспект. Материалы VIII Международной научно-практической конференции. Санкт-Петербург, 2019. С. 218-223. 7. Кузьменко Р., Челухин В.А. Разработка комплексной системы защиты информации// В сборнике: Молодежь и наука: актуальные проблемы фундаментальных и прикладных исследований. Материалы III Всероссийской национальной научной конференции студентов, аспирантов и молодых ученых. В 3-х частях. Редколлегия: Э.А. Дмитриев (отв. ред.) [и др.]. 2020. С. 293-296. 8. Нечаев А.Р. Аудит безопасности информационных систем// Студенческий форум. 2020. № 2-2 (95). С. 42-43. 9. Петрова Л.Н., Крутикова Н.Ф., Куимова В.А. Понятия информационной безопасности и защиты информации в управленческой системе// Молодежь и наука. 2019. № 9. С. 19. 10. Хаулет Т. Инструменты безопасности с открытым исходным кодом// Национальный Открытый Университет «ИНТУИТ», 2021. - 556с. | ||||||||||||||||||||||||||||||||||||||||||||||||||

| Кейс-задача № 2 | Целью работы является внедрение комплексной защиты информации Товарищества с ограниченной ответственностью "Хан Тенгри Транс". Для достижения поставленной цели необходимо решить ряд задач: 1. Дать технико-экономическую характеристику компании. 2. Провести анализ рисков информационной безопасности организации. 3. Охарактеризовать комплекс задач и дать обоснование необходимости совершенствования системы обеспечения информационной безопасности и защиты информации на предприятии. 4. Осуществить выбор организационных и инженерно-технических мер обеспечения информационной безопасности. 5. Разработать комплекс организационных мер обеспечения информационной безопасности и защиты информации предприятия. 6. Описать комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия. 7. Дать обоснование экономической эффективности выбранных мер. | ||||||||||||||||||||||||||||||||||||||||||||||||||

| Кейс-задача № 3 | Товарищество с ограниченной ответственностью "Хан Тенгри Транс" была основана в 2014 году. За весь период своей деятельности компания получила многочисленные отзывы и рекомендации от заказчиков, инвесторов и генподрядчиков, которые являются активными участниками строительного рынка Москвы и Московской области. Товарищество с ограниченной ответственностью "Хан Тенгри Транс" обладает производственно–материальной базой, трудовыми ресурсами, строительными механизмами и приспособлениями для выполнения строительной деятельности. Основным профилем компании является разработка проектной документации, строительство наружных и внутренних инженерных коммуникаций, монтаж ИТП и котельных, устройство конструкций из молотильного железобетона, строительство комфортабельных монолитно – кирпичных домов, а также благоустройство территории и отделочные работы бизнес класса и класса люкс. Компания оказывает следующий комплекс работ:

Рассмотрим характеристики видов деятельности компании, которые отражают масштабы деятельности компании. Характеристика видов деятельности представлена в таблице № 1. Таблица № 1 Основные характеристики (показатели эффективности) видов деятельности

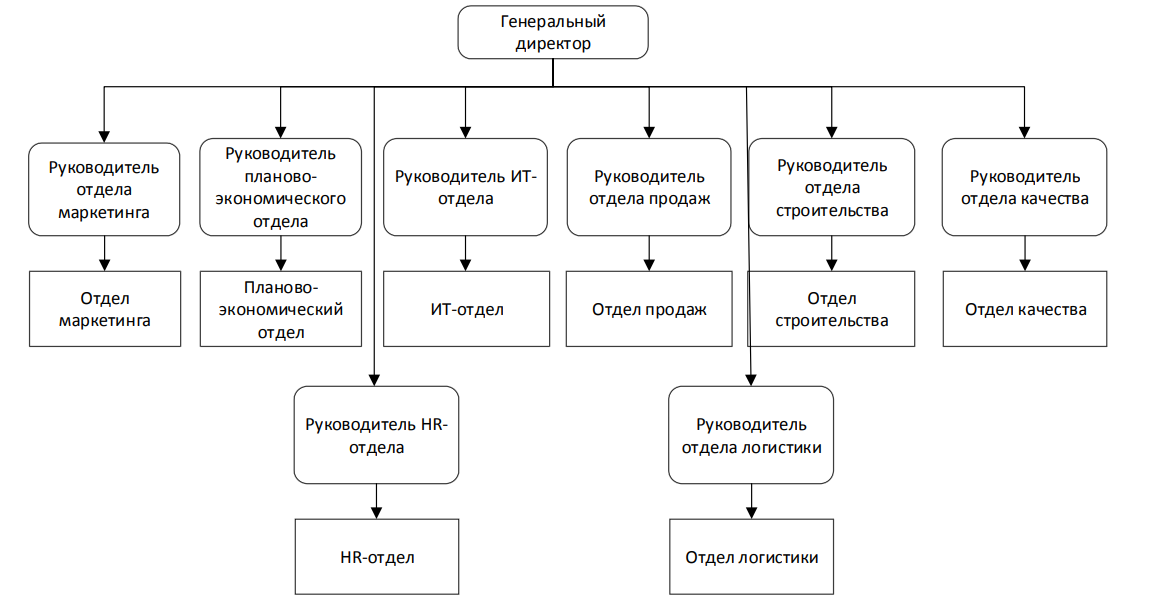

На основании приведенных показателей эффективности видов деятельности организации можно заключить, что организация имеет положительную динамику развития, в частности, прибыль от продаж была увеличена на 29 % по сравнению с 2020 годом. Организационно-функциональная структура компании является унифицированной для всех филиалов компании. В состав организационной структуры входят следующие отделы:

Рассмотрим основные задачи, которые выполняют специалисты отдела. Планово-экономический отдел осуществляет следующие функции:

Специалисты ИТ-отдела компании ведут деятельность в разных направлениях:

Специалисты отдела качества выполняют следующие функции:

Специалисты HR-отдела осуществляют следующие задачи:

Рассмотрим функциональные обязанности специалистов отдела логистики:

В комплекс задач, решаемых специалистами отдела строительства, входят:

Организационная структура компании представлена на рисунке 1.  |

||||||||||||||||||||||||||||||||||||||||||||||||||

1 2 3 4 5

Рисунок № 1. Организационная структура управления компанией

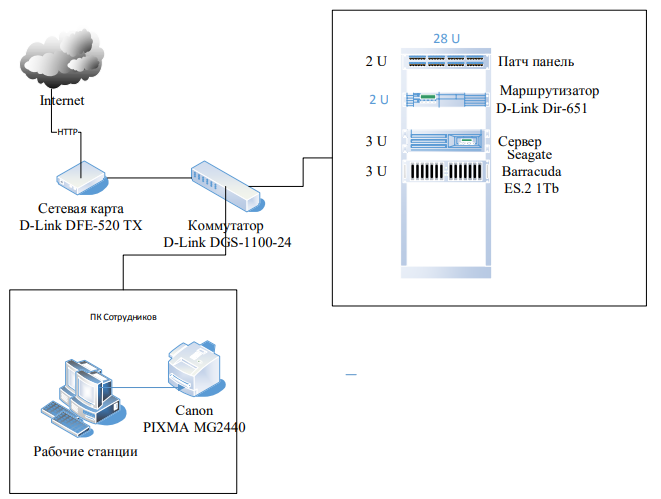

Рассмотрим техническую архитектуру, которая представляет собой схему состава и взаимодействия аппаратных средств, которые используются для обработки информационных активов, подлежащих защите. Техническая архитектура представлена на рисунке № 3.

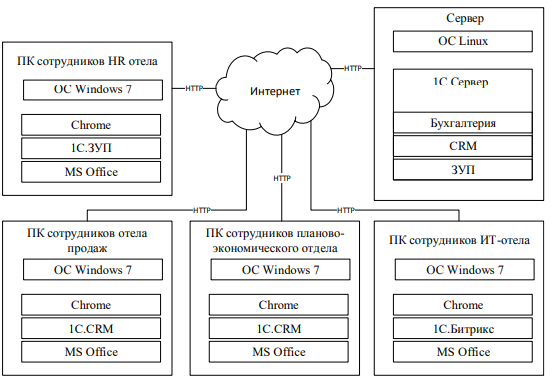

Рисунок № 2. Программная архитектура

Рисунок № 3. Техническая архитектура

Для того чтобы оценить степень выполнения задач по обеспечению информационной безопасности компании, введем следующую шкалу:

-

Очень низкая – задача обеспечения безопасности не выполняется Низкая – задача выполняется не в полной мере или меры предпринимаются изредка. -

Средняя – задача выполняется на среднем уровне. -

Высокая – задача выполняется недостаточно часто или присутствуют отклонения от плана выполнения задачи. -

Очень высокая – задача выполняется своевременно и полностью.

Результаты оценки выполнения задач по обеспечению информационной безопасности представлены в таблице № 2.

Таблица № 2

Анализ выполнения основных задач по обеспечению информационной безопасности

| Основные задачи по обеспечению информационной безопасности | Степень выполнения |

| Обеспечение безопасности деятельности организации | Средняя |

| Организация работы по правовой, организационной и инженерно-технической защите информации | Средняя |

| Организация делопроизводства, исключающего несанкционированное получение сведений, являющихся коммерческой тайной | Средняя |

| Предотвращение необоснованного допуска и открытого доступа к сведениям и работам, составляющим коммерческую тайну | Средняя |

| Выявление и локализация возможных каналов утечки конфиденциальной информации в процессе повседневной деятельности и в экстремальных ситуациях | Низкая |

| Обеспечение режима безопасности при осуществлении таких видов деятельности, как различные встречи, переговоры, совещания, заседания и другие мероприятия, связанные с деловым сотрудничеством | Средняя |

| Обеспечение охраны территории, зданий помещений, с защищаемой информацией. | Низкая |

Таким образом, можно заключить, что несмотря на существование внутренних документов по обеспечению информационной безопасности организации, требования, содержащиеся в этих документах, выполняются на среднем уровне. А так же необходимо провести ряд работ по усилению защиты информационных активов организации.

Для выполнения исследования студент должен знать:

экономико-правовые основы разработки программных продуктов;

способы эффективной работы в проектной команде;

способы и методы самоорганизации и самообразования, основные способы коммуникации для решения задач межличностного взаимодействия;

основные средства и методы, определяющие содержание профессионально – прикладной физической подготовки;

основы математики, физики, вычислительной техники и программирования для проведения научного исследования;

виды информационных моделей описания предметной области и методику выявления информационных потребностей пользователей;

методологии создания систем защиты информации;

международные и национальные стандарты в области управления проектами, основы управления содержанием, сроками, стоимостью, человеческими ресурсами, интеграцией, коммуникациями и поставками в проекте ИС;

современные достижения в области управления коллективом: принципы и особенности командообразования, персональную ответственность в команде, делегирование полномочий, специфику межличностной коммуникации, правила постановки целей и задач проекта, список контрольных событий проекта, расписание проекта, стандарты качества проектных операций.

Таблица № 4

Значения коэффициентов Si и Vi

| Ожидаемая (возможная) частота появления угрозы | Предполагаемое значение Si |

| Почти никогда | 0 |

| 1 раз в 1 000 лет | 1 |

| 1 раз в 100 лет | 2 |

| 1 раз в 10 лет | 3 |

| 1 раз в год | 4 |

| 1 раз в месяц (примерно, 10 раз в год) | 5 |

| 1-2 раза в неделю (примерно 100 раз в год) | 6 |

| 3 раза в день (1000 раз в год) | 7 |

| 30 | 0 |

| 300 | 1 |

| 3 000 | 2 |

| 30 000 | 3 |

| 300 000 | 4 |

| 3 000 000 | 5 |

| 30 000 000 | 6 |

| 300 000 000 | 7 |

Для того чтобы рассчитать показатели экономической эффективности необходимо рассчитать стоимость осуществления угроз информационной безопасности компании. Результаты расчета представлены в таблице № 5.

Таблица №