Файл: Программалы амтама осалдытары Программалы амтамадан осалдылытарды табу Анализ турлери.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.04.2024

Просмотров: 7

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Программалық қамтама осалдықтары негізінде эксплойттар тудыратын киберқауіптерді зерттеу

-

Программалық қамтама осалдықтары -

Программалық қамтамадан осалдылықтарды табу-

Анализ турлери

-

-

Программалық қамтаманы қорғау және қауіпсіздігін қамтамасыз ету принциптері -

-

Программалық қамтама осалдықтары негізінде эксплойттар тудыратын киберқауіптер

Программалық қамтаманың (ПҚ) (ағылш. Software – )

(14 бет: О. В. Казарин, И. Б. Шубинский ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НАДЕЖНОСТЬ И БЕЗОПАСНОСТЬ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ)

Кез-келген ПҚ халықаралық (ISO/IEC 15408-1:2009), қай елде қолданылуына байланысты сол елдің қабылданған мемлекеттік стандарттары бойынша құрастырылуы керек. Сонымен қатар, бірнеше мемлекеттер арасында шартты түрдегі ПҚ құру жөнінде Жалпы критерийлер (Common Criteria) деп аталатын келісім бар.

Программалық қамтама деңгейлері.

Программалық қамтама деңгейлері пирамадаға ұқсас болып келеді, әр деңгей өзіне дейінгі деңгей негізінде жасақталады.

Базалық деңгей – программалық қамтаманың ең төменгі деңгейі. Базалық программалық қамтама базалық аппараттық қамтама жүйесінің ішіне кіреді және BIOS (Basic Input/Output System) базалық енгізу- шығару жүйесін негіздеп тұрақты сақтау құрылғысында (ТСҚ) сақталады. Программалар және деректер ТСҚ жасақталу кезінде сақталып, эксплуатация кезеңінде өзгеріске түсе алмайды.

Жүйелік деңгей – жүйелік ПҚ жүйенің басқа программалар және базалық деңгейдегі программалардың әрекеттесуін қамтамасыз ететін программалар жинағы болып келеді. Ақпараттық жүйенің (АЖ) эксплуатациялық көрсеткіштері жүйелік деңгейдегі программаларға тәуелді болып келеді.

Жүйелік деңгейдің жеке классы пайдаланушымен әрекеттесуге арналған. Олардың көмегімен АЖ-ге деректерді енгізуге, жұмысын басқаруға және нәтижесін ыңғайлы формада алуға болады. Бұл пайдаланушы интерфейсін қамтамасыз ету құралдары жүйе жұмысының ыңғайлылығы және өнімділігін қамтамасыз етеді. ПҚ жүйелік деңгейінің жинағы компьютер опирациялық жүйесінің (ОЖ) ядросын құрайды.

Қызмет деңгей АЖ-ні тексеру және параметрлерін өзгерту жұмыстарын автоматизациялау және жүйе программаларының функцияларын жақсарту үшін арналған. Қызметтік программалар құрамына: файлдар диспетчерлері (файл менеджерлері), архиваторлар, диагностика құралдары, инсталляция программалары

, компьютердің қауіпсіздік құралдары және т.б.

Базалық, жүйелік және қызметтік деңгейлер жиынтығы жүйелік программалық қамтаманы құрайды.

Ссылка: https://itnan.ru/post.php?c=1&p=538722

Ақпарат көзі: file:///C:/Users/%D0%90%D0%B4%D0%BC%D0%B8%D0%BD/Downloads/Khaking_Iskusstvo_exployta_2-e_izdanie_2018_Dzhon_Erixon%20(1).pdf

Сапасыз қорғалған программалық қамтаманың осалдықтарын қолдана отырып вирустар мен құрттар көптеген шабуылдардың негізгін құрап, бизнеске үлкен шығындар алып келіп жатыр. Сондықтан осалдықтарды жүйелеу ПҚ –ны әзірлеушілер мен қолданушылар үшін өте маңызды болып келеді.

Исследование киберугроз, вызванных эксплойтами на основе уязвимостей программного обеспечения

-

Киберугроза

-

Эксплойт -

Киберугрозы вызванные эксплойтами -

Уязвимости ПО

-

Буфердің толып кету осалдығын қолдану: Аварийное завершение программы -

Эксперименты с BASH -

Переполнения в других сегментах -

Форматные строки

Эксплойт без записи в журнал

https://habr.com/ru/company/solarsecurity/blog/420337/

https://itnan.ru/post.php?c=1&p=538722 - Митигация уязвимостей

https://intuit.ru/studies/courses/3649/891/lecture/32334?page=2

https://youtu.be/24zqt5lMiDY - видео

Согласно отчету Risk Based Security, в 2021 году было обнаружено в общей сложности 28 695 уязвимостей .

Ссылка: https://www.securitylab.ru/analytics/533098.php

SecurityLab.ru сайтындағы «Полное руководство по основам уязвимостей» мақаласында осалдылық деген киберқылмыскерге рұқсатсыз кіруге, зиянды кодты іске асыруға, программаларды орнатуға және құпия ақпаратты ұрлауға мүмкіндік беретін жүйедегі кемшілік

Ссылка: https://www.mend.io/resources/blog/software-vulnerability-101/

Адам Мюррей Mend контенті авторының айту бойынша,

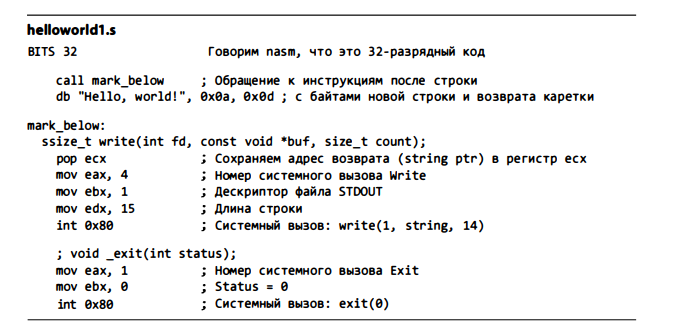

Шелл-код (314бет)

Шелл-код жұмыс жасап тұрған программаға енгізіліп, оны басқара алады.

Шелл-код жеке дара іске аса алатын программа емес, сондықтан өз бетімізше жадыда деректерді құрастыра(компоновать) немесе басқа сегменттерді қолдана алмаймыз. Шелл-код инструкциялары автономды және процессордың жағдайына қарамастан оны басқару мүмкіндігін иелене алуы керек. Бұндай кодты адреске тәуелді емес деп атайды (position-independent code).

Стек (315)

Стек –

call < location > - функцияны шақырып, орындау үшін location операндасындағы адрес бойынша өтеді.

Ret – функциядан қайтарады,

(315) Call және ret инструкциялары үшін стек осалдықтарын эксплуатациялауға болады. Функцияны шақыру кезінде стекке келесі инструкция адресі өтеді, ол жаңа кадрды бастайды.Функция жұмысын тоқтатқан уақытта, ret инструкциясы стектен қайтару адресін суырып алып, оған EIP орналастырады. Егер стекте қайтару адресін ret инструкциясына дейін қайта жазып тастасақ, программаның орындалуын өз бақылауымызға ала аламыз.

Бұл архитектура кірістірілген жол деректеріне жүгіну(обращения) мәселесін шешуге болысады. Оның адресі, тікелей call инструкциясынан кейін орналасқан, стекке қайтару адресі ретінде орналастырылады. Функцияны шақырудың орнына жолдан секіріп өтіп, бірден pop инструкциясына өтуге болады, ал ол стектен адресті алып, регистрге орналастырады. Жүзеге асуы:

Call командасы арқылы жол еленбей, одан кейінгі инструкция орындалады.Соңғысынығ адресі стекке өтеді. Біздің жағдайда ол жолдың басы. Қайтару адресін стектен бірден шығарып, керекті регистрге орналастыруға болады. Бірақ жады сегменттеріне тимейміз. (?)

Адрес дампы (анғ. memory dump; Unix-та — core dump) – бір процесстің, ядроның немесе барлық операциялық жүйенің жұмыс жасап тұрған жады мазмұны (содержимое).

Сілтеме: https://www.securitylab.ru/analytics/448261.php

Автор: Benjamin Randazzo

Стек зақымдануын эксплуатациялау, 2013 жылғы мысал

(350) Алдын алу шаралары

Алдын алу шаралары түсінігі бір ғана анықтама бермейді, яғни ол бірнеше қауіпсіздікті қамтамасыз ету және қауіптермен күресу әдістерінің жинағын білдіреді. Шартты түрде екі топқп бөлуімізге болады: шабуылды анықтау және осалдылықты қорғау.

Шабуылды анықтау құралдары

Бірінші топтағы алдын алу шаралары уақытында шабуылды байқау және оған қалайда жауап беруден тұрады. Шабуылды тану кез-келген әдіспен жүзеге асуы мүмкін: системалық логтарды оқитын әкімшіден, арнайы желілік трафикті анализден өткізетін программаларға дейін. Кейде шабуылға реакция автоматты түрде байланысты үзуден немесе процессті аяқтаудан, ал кейде әкімшіге консолдегі бар ақпаратты мұқият зерттеуден тұрады.