ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 17.08.2024

Просмотров: 11

Скачиваний: 0

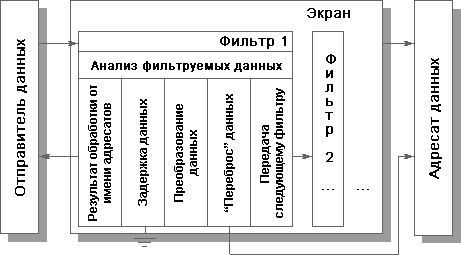

Мал. 2. Екран як послідовність фільтрів.

Крім функцій розмежування доступу, екрани здійснюють протоколювання обміну інформацією. Екранування дає можливість контролювати також інформаційні потоки, направлені в зовнішню область, що сприяє підтримці режиму конфіденційності в ІС організації.

Контрольні запитання:

-

Що сприяє зростанню проблеми захисту інформації?**

-

Назвіть розподіл інформації по рівню важливості**

-

Якій життєвий цикл інформації в АСОД?***

-

Дати визначення інформаційній безпеці?*

-

З чого складається забезпечення безпеки інформації?***

-

Види доступу до інформації?****

Література:

-

Левин В.И., История информационных технологий. Издательство: Интернет-университет информационных технологий - ИНТУИТ.ру, БИНОМ. Лаборатория знаний. Серия: Основы информационных технологий, 2007 - 336 стр.

-

Галатенко В.А., Основы информационной безопасности. Издательство: Интернет-университет информационных технологий - ИНТУИТ.ру «Серия: Основы информационных технологий», 2008 - 208 стр.

-

Терехов А.Н. Технология программирования, БИНОМ. Лаборатория знаний, Интернет-университет информационных технологий - ИНТУИТ.ру, 2007

-

Скопин И.Н. Интернет-университет информационных технологий - ИНТУИТ.ру, 2004

-

Котляров В.П. Основы тестирования программного обеспечения. Интернет-университет информационных технологий - ИНТУИТ.ру, 2006

-

Микеле Марчези Экстремальное программирование - 2.0

-

Дэвид Астелс, Гранвилл Миллер, Мирослав Новак Практическое руководство по экстремальному программированию