Файл: Открытый социальноэкономический колледж (ано по Открытый социальноэкономический колледж) Дисциплина информатика.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.02.2024

Просмотров: 34

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Автономная некоммерческая организация

Профессионального образования

«Открытый социально-экономический колледж»

(АНО ПО «Открытый социально-экономический колледж»)

Дисциплина- информатика

Практическое задание №3

Автор работы:

Бусовиков Данил Алексеевич

Преподаватель:

Каргина Ольга Ивановна

Задание №1

Выполнить сканирование и лечение локального диска, содержащего зараженные вирусами файлы с помощью не менее чем двух антивирусных программ.

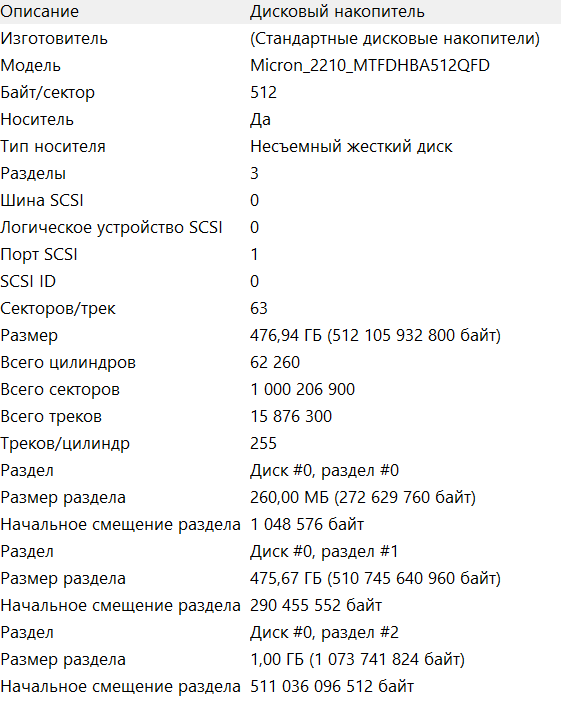

Общие характеристики компьютера, на котором выполнялось сканирование, в том числе жесткого диска:

Имя устройства Danil

Процессор AMD Ryzen 5 3500U with Radeon Vega Mobile Gfx 2.10 GHz

Оперативная память 8,00 ГБ (доступно: 5,94 ГБ)

Код устройства 842B76AF-F2E9-4110-B992-27500E4EA00D

Код продукта 00342-43238-39264-AAOEM

Тип системы 64-разрядная операционная система, процессор x64

-

Антивирусная утилита AVZ версия: 4.46 -

Защитник Windows версия: 4.18.2107.4

1.Протокол антивирусной утилиты AVZ версии 4.46

Сканирование запущено в 24.09.2022 13:53:53

Загружена база: сигнатуры - 297570, нейропрофили - 2, микропрограммы лечения - 56, база от 01.03.2016 12:37

Загружены микропрограммы эвристики: 412

Загружены микропрограммы ИПУ: 9

Загружены цифровые подписи системных файлов: 790760

Режим эвристического анализатора: Средний уровень эвристики

Режим лечения: включено

Версия Windows: 10.0.22000, "Windows 10 Home", дата инсталляции 24.06.2022 02:10:56 ; AVZ работает с правами администратора (+)

Восстановление системы: включено

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Функция kernel32.dll:ReadConsoleInputExA (1151) перехвачена, метод ProcAddressHijack.GetProcAddress ->7736DADD->776489A0

Функция kernel32.dll:ReadConsoleInputExW (1152) перехвачена, метод ProcAddressHijack.GetProcAddress ->7736DB10->776489D0

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Функция ntdll.dll:NtCreateFile (299) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE50D0->759C0CC0

Функция ntdll.dll:NtSetInformationFile (608) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE4DF0->759C0E20

Функция ntdll.dll:NtSetValueKey (641) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE5180->759C0E90

Функция ntdll.dll:ZwCreateFile (1865) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE50D0->759C0CC0

Функция ntdll.dll:ZwSetInformationFile (2172) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE4DF0->759C0E20

Функция ntdll.dll:ZwSetValueKey (2205) перехвачена, метод ProcAddressHijack.GetProcAddress ->77CE5180->759C0E90

Анализ user32.dll, таблица экспорта найдена в секции .text

Функция user32.dll:CallNextHookEx (1536) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F1FDC0->759C0BA0

Функция user32.dll:EnumWindows (1774) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F333E0->759C18D0

Функция user32.dll:GetWindowThreadProcessId (2011) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F0F280->759C1900

Функция user32.dll:IsWindowVisible (2094) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F1E960->759C1930

Функция user32.dll:MessageBoxA (2148) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7A820->759C3950

Функция user32.dll:MessageBoxExA (2149) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7A870->759C39B0

Функция user32.dll:MessageBoxExW (2150) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7A8A0->759C3A10

Функция user32.dll:MessageBoxIndirectA (2151) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7A8D0->759C3A70

Функция user32.dll:MessageBoxIndirectW (2152) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7AA10->759C3AC0

Функция user32.dll:MessageBoxW (2155) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F7AD40->759C3B20

Функция user32.dll:SetWindowsHookExW (2400) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F222F0->759C0F00

Функция user32.dll:ShowWindow (2409) перехвачена, метод ProcAddressHijack.GetProcAddress ->76F395E0->759C3B80

Функция user32.dll:Wow64Transition (1504) перехвачена, метод CodeHijack (метод не определен)

Анализ advapi32.dll, таблица экспорта найдена в секции .text

Функция advapi32.dll:CveEventWrite (1234) перехвачена, метод ProcAddressHijack.GetProcAddress ->76EA6D76->7764B170

Функция advapi32.dll:I_ScRegisterPreshutdownRestart (1387) перехвачена, метод ProcAddressHijack.GetProcAddress ->76EA7C9D->76D20F50

Анализ ws2_32.dll, таблица экспорта найдена в секции .text

Функция ws2_32.dll:ProcessSocketNotifications (37) перехвачена, метод ProcAddressHijack.GetProcAddress ->772A4DE7->69FBDBD0

Анализ wininet.dll, таблица экспорта найдена в секции .text

Анализ rasapi32.dll, таблица экспорта найдена в секции .text

Анализ urlmon.dll, таблица экспорта найдена в секции .text

Анализ netapi32.dll, таблица экспорта найдена в секции .text

Функция netapi32.dll:NetFreeAadJoinInformation (130) перехвачена, метод ProcAddressHijack.GetProcAddress ->69F9D59A->69F0F240

Функция netapi32.dll:NetGetAadJoinInformation (131) перехвачена, метод ProcAddressHijack.GetProcAddress ->69F9D5C9->69F0F5C0

1.4 Поиск маскировки процессов и драйверов

Проверка не производится, так как не установлен драйвер мониторинга AVZPM

2. Проверка памяти

Количество найденных процессов: 4

Количество загруженных модулей: 135

Проверка памяти завершена

3. Сканирование дисков

4. Проверка Winsock Layered Service Provider (SPI/LSP)

Настройки LSP проверены. Ошибок не обнаружено

5. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские DLL)

6. Поиск открытых портов TCP/UDP, используемых вредоносными программами

Проверка отключена пользователем

7. Эвристичеcкая проверка системы

Проверка завершена

8. Поиск потенциальных уязвимостей

>> Службы: разрешена потенциально опасная служба TermService (Службы удаленных рабочих столов)

>> Службы: разрешена потенциально опасная служба SSDPSRV (Обнаружение SSDP)

>> Службы: разрешена потенциально опасная служба Schedule (Планировщик заданий)

> Службы: обратите внимание - набор применяемых на ПК служб зависит от области применения ПК (домашний, ПК в ЛВС компании ...)!

>> Безопасность: разрешен автозапуск программ с CDROM

>> Безопасность: разрешен административный доступ к локальным дискам (C$, D$ ...)

>> Безопасность: к ПК разрешен доступ анонимного пользователя

>> Безопасность: Разрешена отправка приглашений удаленному помощнику

Проверка завершена

9. Мастер поиска и устранения проблем

>> Разрешен автозапуск с HDD

>> Разрешен автозапуск с сетевых дисков

>> Разрешен автозапуск со сменных носителей

Проверка завершена

Просканировано файлов: 139, извлечено из архивов: 0, найдено вредоносных программ 0, подозрений - 0

Сканирование завершено в 24.09.2022 13:54:19

Сканирование длилось 00:00:27

Антивирусная утилита AVZ

Быстрая проверка (потенциально опасные файлы):

проверяет только файлы с определенными расширениями (EXE, DLL, OCX, SYS, CAB, INF …) - т.е. исполняемые файлы или файлы, которые могут содержать данные для установки вредоносных программ или опасные скрипты.

1.Название режима сканирования- «Быстрая»;

2. Время сканирования- «00:00:27»;

3. Количество проверенных объектов- «139»;

4. Количество обнаруженных вирусов – «0»;

5. Количество зараженных файлов- «0»;

6. Количество вылеченных файлов- «0».

В области поиска ставлю, галочки на оба диска (С:) и (D:) и оставляю пункты проверять запущенные процессы, эвристическая проверка системы, поиск потенциальных уязвимостей.

ВЫВОД: Антивирусная утилита. Помимо обычных сканеров и ревизора включает в себя ряд средств автоматизации удаления вредоносного кода, часть из которых являются нетипичными и предоставляют достаточно грамотному пользователю расширенные средства контроля. AVZ имеет как режим автоматического поиска, так и режим ручной работы.

2.защитник Windows

Быстраяпроверка:

-

самые часто заражаемые системные файлы -

запущенные программы и процессы -

оперативная память -

папки запуска программ -

элементы реестра

Полная проверка:

-

все приводы, включая локальные, подключённые и сетевые -

системная оперативная память -

системные архивные файлы -

папки запуска программ -

реестр

Особая (Выборочная) проверка:

При выборочном сканировании антивирус работает в том же режиме, как и при полном сканировании только с одной разницей, вы можете сами указывать, что вы хотите проверить, а от чего можно смело отказаться.

1.Название режима сканирования- «Выборочная» диск C:\Program Files;

2. Время сканирования- «00:02:31»;

3. Количество проверенных объектов- «2271»;

4. Количество обнаруженных вирусов – «0»;

5. Количество зараженных файлов- «1»;

6. Количество вылеченных файлов- «1».

ВЫВОД: Защитник способен поймать большинство известных компьютерных вирусов, червей и троянских программ, spyware и adware. Он обеспечивает довольно надежную защиту в реальном времени от сетевых угроз. Регулярное обновление антивирусной базы. Защитник потребляет сравнительно небольшие ресурсы систем.

Задание №2

Ответьте на следующие вопросы

1. Какие существуют угрозы для информации?

1. Под угрозой понимаются характеристики свойства системы и окружающей среды, которые в соответствующих условиях могут вызвать появление опасного события.

Угроза - это потенциальная возможность определённым образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку -злоумышленником.

Потенциальные злоумышленники называются источниками угрозы.

Существует три разновидности угроз:

а. Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин «утечка

».

б. Угроза нарушения целостности, которая включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена.

Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения.

Санкционированными изменениями являются те, которые сделаны уполномоченными лицами с обоснованной целью (например, санкционированным изменением является периодическая запланированная коррекция некоторой базы данных).

Целостность информации — это существование информации в неискажённом виде. Чаще субъектов интересует обеспечение более широкого свойства — достоверности информации, которое складывается из адекватности (полноты и точности) отображения состояния предметной области и непосредственно целостности информации.

в. Угроза отказа служб, возникающая всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным — запрашиваемый ресурс никогда не будет получен или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.

Доступность информации — свойство системы (среды, средств и технологии обработки), в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость.

Исходя из Доктрины информационной безопасности Российской Федерации, угрозы информационной безопасности Российской Федерации подразделяются на следующие виды:

-

угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России; -

угрозы информационному обеспечению государственной политики Российской Федерации; -

угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в её продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов; -

угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.