Файл: Обеспечение информационной безопасности является сегодня одним из основных требований к информационным системам.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.02.2024

Просмотров: 21

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Введение

Обеспечение информационной безопасности является сегодня одним из основных требований к информационным системам. Причина этого - неразрывная связь информационных технологий и основных бизнес-процессов в любых организациях, будь то государственные службы, промышленные предприятия, финансовые структуры, операторы телекоммуникаций.

Безопасность в сфере информационных технологий — это комплекс мер, и она должна восприниматься как система. Компьютерная безопасность имеет различные аспекты, среди которых нельзя выделить более значимые или менее. Здесь важно все. Нельзя отказаться от какой-либо части этих мер, иначе система не будет работать.

Обеспечение внутренней информационной безопасности является не только российской, но и мировой проблемой. Если в первые годы внедрения корпоративных локальных сетей головной болью компаний был несанкционированный доступ к коммерческой информации путем внешнего взлома (хакерской атаки), то сегодня с этим научились справляться.

Анализ актуальных угроз конфиденциальной информации, на основе которого строится система информационной безопасности предприятия, начинается с понимания и классификации этих угроз. В настоящий момент теория информационной безопасности рассматривает несколько классификаций информационных рисков и угроз защиты информации. Мы остановимся на генерализированном разделении угроз информационной безопасности интеллектуальной собственности организации на две категории – внешние и внутренние угрозы. Данная классификация предусматривает разделение угроз по локализации злоумышленника (или преступной группы), который может действовать как удалённо, пытаясь получить доступ к конфиденциальной информации предприятия при помощи сети интернет, либо же действовать посредством доступа к внутренним ресурсам IT-инфраструктуры объекта.

Появление международного стандарта ГОСТ Р ИСО/МЭК 15408-2008 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий» явилось новым этапом в развитии нормативной базы оценки информационной безопасности в нашей стране.

Настоящий стандарт устанавливает структуру и содержание компонентов функциональных требований безопасности для оценки безопасности. Он также включает каталог функциональных компонентов, отвечающих общим требованиям к функциональным возможностям безопасности многих продуктов и систем ИТ.

В данной работе будет спроектирована система защиты информации локальной вычислительной сети на примере ОАО «Марийский машиностроительный завод».

1 ОРГАНИЗАЦИЯ СЕТИ МФЦ

В рамках реализации курсового проекта, используя родительскую сеть 192.168.48.0/20 необходимо разделить ее на 3 функциональных сетевых сегментов, один из которых должен вмещать не менее 20 оконечных устройств.

Функциональное назначение сетей может определяться как по принадлежности к различным отделам, либо – как в нашем случае по функциональному назначению: A) сеть персональных компьютеров, Б) сеть цифровой телефонии, В) сеть принтеров, Г) сеть серверного ландшафта, Д) сеть управления сетевыми устройствами.

Поскольку родительская сеть позволяет поддерживать до 524 286 устройств и нет недостатка в свободных сегментов, можем используя рекомендации по сегментации использовать префиксы /24, которые могут содержать до 254 оконечных устройств, что позволяет удовлетворить условию по которому в сегменте должно быть не менее 50 устройств. Третий октет будем использовать как идентификатор сети – согласно номеру VLAN. Второй октет – идентификатор WAN сегмента – 0,1,2. Результаты планирования адресного пространства представлены в таблицах 2 – 4.

Таблица 2 – Организация адресного пространства LAN 1

| Описание подсети | Имя VLAN | Номер VLAN | Адрес сети | Маска подсети | Диапазон |

| Подсеть устройств | CORP | 48 | 192.168.48.0/24 | 255.255.255.0 | 192.168.48.2 – 192.168.48.254 |

| Подсеть телефонии | VOICE | 49 | 192.168.49.0/24 | 255.255.255.0 | 192.168.49.2 – 192.168.49.254 |

| Подсеть принтеров | | 50 | 192.168.50.0/24 | 255.255.255.0 | 192.168.50.2 – 192.168.50.254 |

| Подсеть серверов | SERVERS | 51 | 192.168.51.0/24 | 255.255.255.0 | 192.168.51.2 – 192.168.51.254 |

| Подсеть управления | MANAGEMENT | 100 | 192.168.100.0/24 | 255.255.255.0 | 192.168.100.2 – 192.168.100.254 |

Таблица 3 – Организация адресного пространства LAN 2

| Описание подсети | Имя VLAN | Номер VLAN | Адрес сети | Маска подсети | Диапазон |

| Подсеть устройств | CORP | 48 | 172.17.48.0/24 | 255.255.255.0 | 172.17.48.2 – 172.17.48.254 |

| Подсеть телефонии | VOICE | 49 | 172.17.49.0/24 | 255.255.255.0 | 172.17.49.2 – 172.17.49.254 |

| Подсеть принтеров | | 50 | 172.17.50.0/24 | 255.255.255.0 | 172.17.50.2 – 172.17.50.254 |

| Подсеть управления | MANAGEMENT | 100 | 172.17.100.0/24 | 255.255.255.0 | 172.17.100.2 – 172.17.100.254 |

Таблица 4 – Организация адресного пространства LAN 3

| Описание подсети | Имя VLAN | Номер VLAN | Адрес сети | Маска подсети | Диапазон |

| Подсеть устройств | CORP | 48 | 172.18.48.0/24 | 255.255.255.0 | 172.18.48.2 – 172.18.48.254 |

| Подсеть телефонии | VOICE | 49 | 172.18.49.0/24 | 255.255.255.0 | 172.18.48.2 – 172.18.48.254 |

| Подсеть принтеров | | 50 | 172.18.50.0/24 | 255.255.255.0 | 172.18.48.2 – 172.18.48.254 |

| Подсеть управления | MANAGEMENT | 100 | 172.18.100.0/24 | 255.255.255.0 | 172.18.100.2 – 172.18.100.254 |

Для реализации модели, согласно варианту, необходимо использовать

3 WAN сегмента типа Ethernet. Для WAN сегментов будем использовать публичные IP адреса, определим их произвольно – таблица 5.

Таблица 5 – Организация адресного пространства WAN

| Описание подсети | Адрес сети | Адрес сегмента 1 | Адрес сегмента 2 | Адрес сегмента 3 |

| Провайдер WAN | 140.0.0.0/24 | 140.0.0.1 | 140.0.0.2 | 140.0.0.3 |

Основные шлюзы всех сетей локального сегмента располагаются на маршрутизаторах. IP адресация всех основных устройств представлена в таблице

Таблица 6 – Таблица адресации сетевых устройств

| Устройство VAR0-LAN1-RT | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| Gi 0/0/0 | LAN | N/A | - | - |

| Gi 0/0/0.48 | Corporate GW | 48 | 192.168.48.1 | 255.255.255.0 |

| Gi 0/0/0.49 | Voice GW | 49 | 192.168.49.1 | 255.255.255.0 |

| Gi 0/0/0.50 | Servers GW | 50 | 192.168.50.1 | 255.255.255.0 |

| Gi 0/0/0.51 | Print GW | 51 | 192.168.51.1 | 255.255.255.0 |

| Gi 0/0/0.100 | Management GW | 100 | 192.168.100.1 | 255.255.255.0 |

| Gi 0/0/1 | ISP-WAN | N/A | 140.0.0.1 | 255.255.255.0 |

| Устройство VAR0-LAN2-RT | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| Gi 0/0/0 | LAN | N/A | - | - |

| Gi 0/0/0.48 | Corporate GW | 48 | 172.17.48.1 | 255.255.255.0 |

| Gi 0/0/0.49 | Voice GW | 49 | 172.17.49.1 | 255.255.255.0 |

| Gi 0/0/0.50 | Print GW | 50 | 172.17.50.1 | 255.255.255.0 |

| Gi 0/0/0.100 | Management GW | 100 | 172.17.100.1 | 255.255.255.0 |

| Gi 0/1 | ISP-WAN | N/A | 140.0.0.2 | 255.255.255.0 |

| Устройство VAR0-LAN3-RT | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| VLAN 48 | Corporate GW | 48 | 172.18.48.1 | 255.255.255.0 |

| VLAN 49 | Voice GW | 49 | 172.18.49.1 | 255.255.255.0 |

| VLAN 50 | Print GW | 50 | 172.18.50.1 | 255.255.255.0 |

| VLAN 100 | Management GW | 100 | 172.18.100.1 | 255.255.255.0 |

| Gi 0/0/1 | ISP-WAN | N/A | 140.0.0.3 | 255.255.255.0 |

| Устройство VAR0-LAN1-SRV | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| Gi 0/0/0 | LAN | 12 | 192.168.50.2 | 255.255.255.0 |

| Устройство VAR0-LAN1-SW1 | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| VTI 100 | VTI Management | 100 | 192.168.100.2 | 255.255.255.0 |

| Устройство VAR0-LAN1-SW2 | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| VTI 100 | VTI Management | 100 | 192.168.100.3 | 255.255.255.0 |

| Устройство VAR0-LAN1-IPGW | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| Gi 0/0/0 | LAN | N/A | - | - |

| Fa 0/0.49 | Voice GW | 11 | 192.168.49.2 | 255.255.255.0 |

| Fa 0/0.100 | Management GW | 100 | 192.168.100.100 | 255.255.255.0 |

| Устройство VAR0-LAN2-SW1 | ||||

| Интерфейс | Описание | dot1Q (VLAN) | IP адрес | Маска подсети |

| VTI 100 | VTI Management | 100 | 172.17.100.2 | 255.255.255.0 |

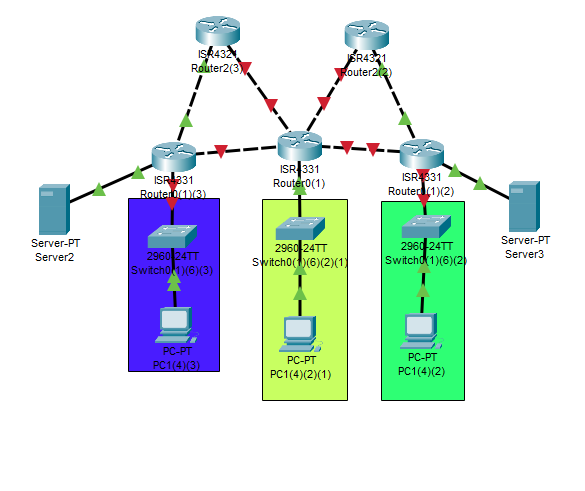

Схема организации сети представлена на рисунке 1.

Для модели организации сети необходимо использовать минимальное количество сетевых узлов, которое бы позволило оценить работоспособность сервисов и архитектуры сети.

Р

исунок 1 – Реализация сети

исунок 1 – Реализация сети

Рисунок 2 – План здания

2 РЕАЛИЗАЦИЯ СЕРВИСОВ

Практически все современные ОС поддерживают работу в сети. Однако в качестве ОС для сервера чаще всего используются Nowell NetWare, Unix, Linux и Windows 2000 Server.

Включает основанные на открытых стандартах службы каталогов, Web, приложений, коммуникаций, файлов и печати, отличается высокой надежностью и простотой управления, поддерживает новейшее сетевое оборудование для интеграции с Интернетом. В Windows 2000 Server реализованы:

-

службы Internet Information Services 5.0 (IIS); -

среда программирования Active Server Pages (ASP); -

XML-интерпретатор; -

архитектура DNA; -

модель СОМ + ; -

мультимедийные возможности;

-

поддержка приложений, взаимодействующих со службой каталогов; -

Web-папки; -

печать через Интернет.

Минимальные аппаратные требования Windows 2000 Server:

-

Pentium-совместимый процессор с тактовой частотой не ниже 133 МГц — Windows 2000 Server поддерживает до 4 процессоров: -

128 Мб ОЗУ (рекомендуется 256 Мб). Большее количество памяти значительно увеличивает быстродействие системы. Windows 2000 Server поддерживает ОЗУ объемом до 4 Гб; -

2 Гб свободного дискового пространства — для установки Windows 2000 Server требуется около 1 Гб. Дополнительное место на диске необходимо для установки сетевых компонентов.

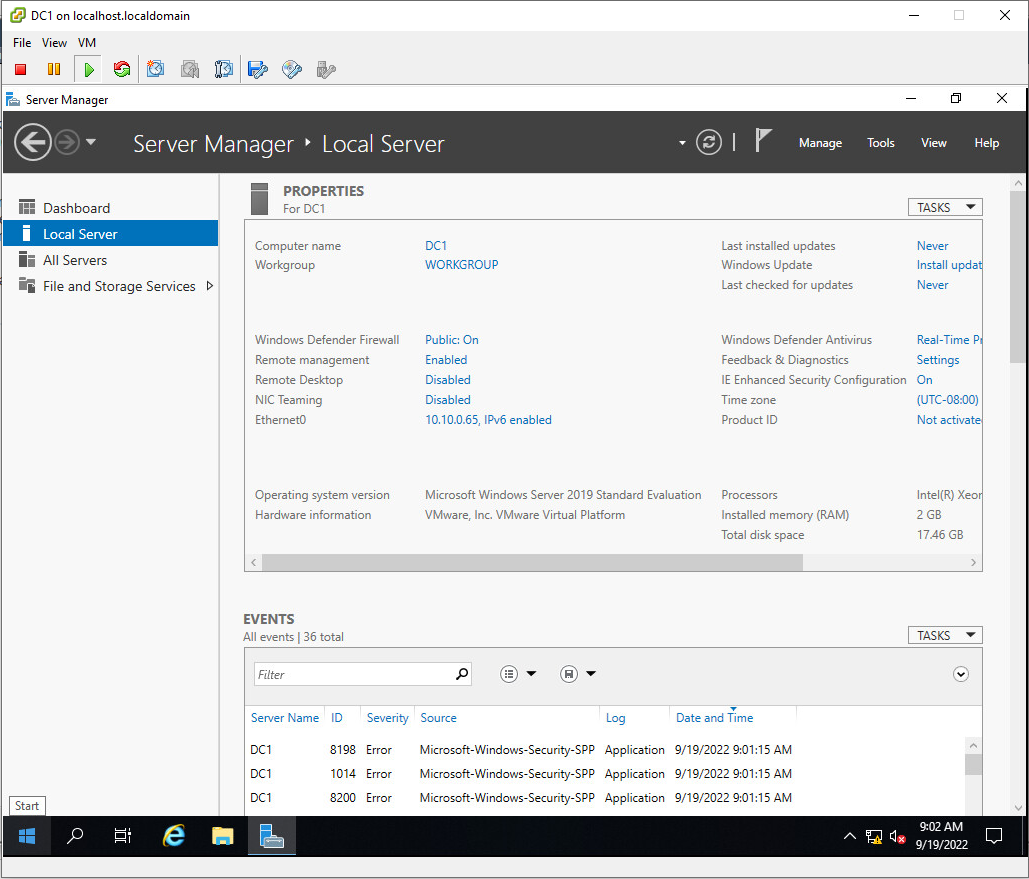

Рисунок 3 – Базовая настройка сервера

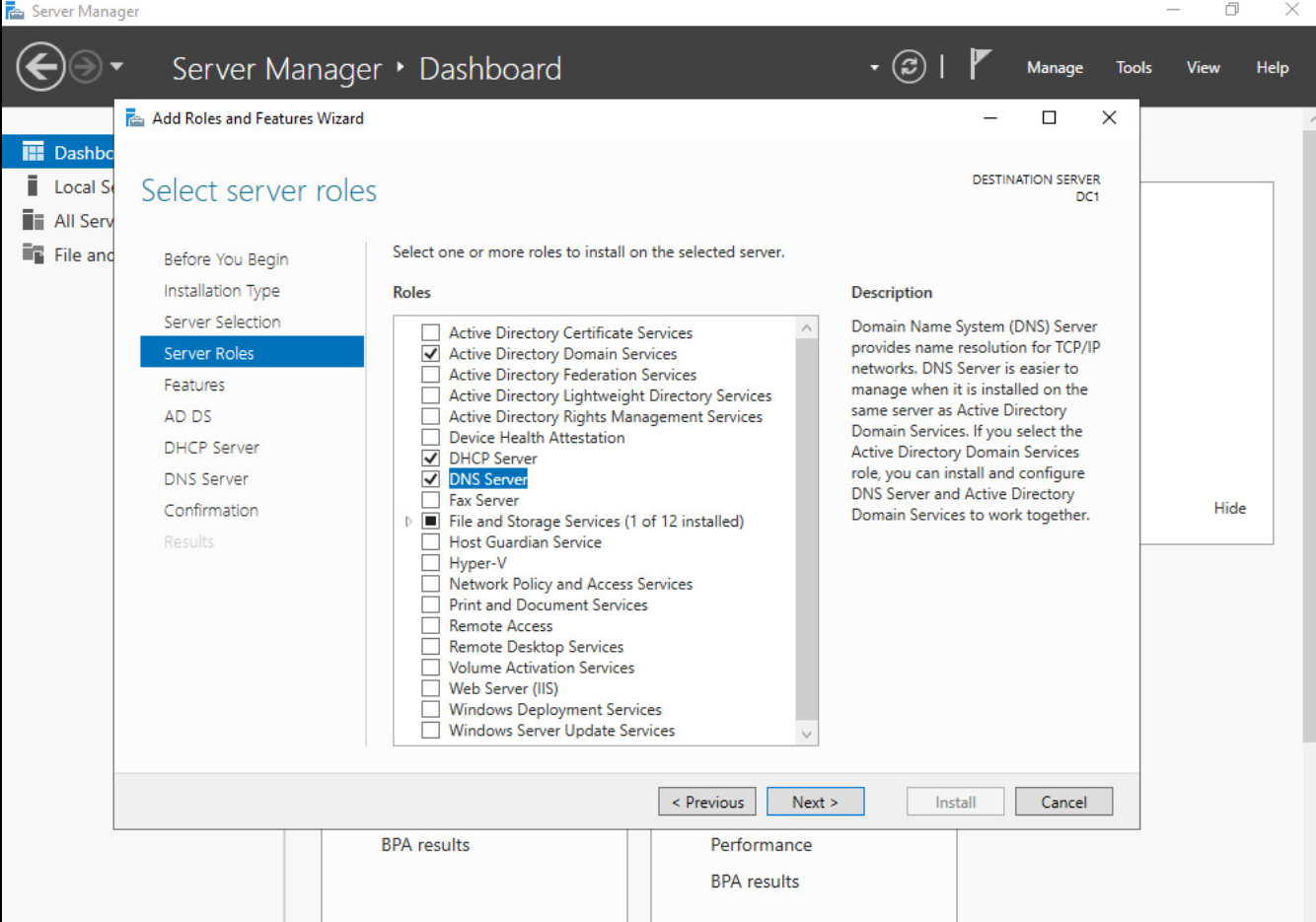

Рисунок 4 - Роли и службы, устанавливаемые на сервер.

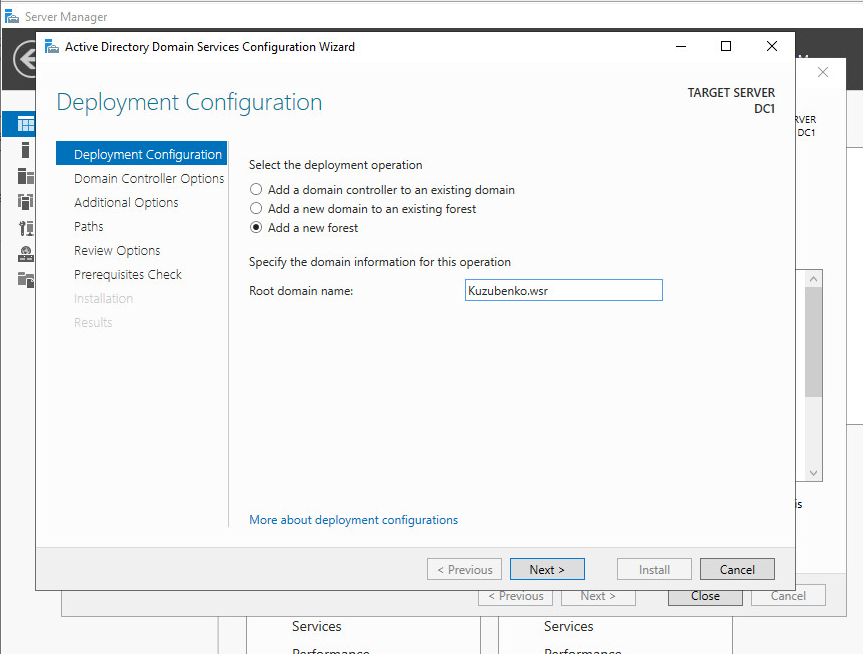

Рисунок 5 – Установка домена