Файл: Методика защиты информации в системах электронного документооборота (Основные понятия и определения).pdf

Добавлен: 14.03.2024

Просмотров: 12

Скачиваний: 0

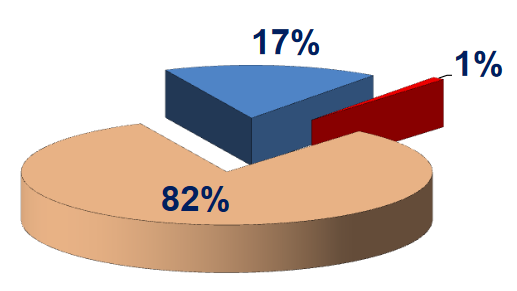

- 82% сотрудники предприятия

- 17 внешние угрозы

- 1 случайные лица

Рис 2.

Изучая угрозы безопасности, можно подумать что обеспечив безопасность файлов, о самой системе, можно не беспокоится, но это не так.

Для стабильной работы СЭД так же необходимо обеспечить её работоспособность, резервное копирование устойчивою, работу во время пиковой нагрузки, быстрое, полное восстановление данных после их повреждения или утраты.

Таким образом выходит что необходимо защищать все части системы в комплексе, как аппаратную часть т.е. серверы, компьютеры пользователей, сетевое оборудование так и программное обеспечение т.е. пакеты данных внутри самой системы(файлы, документы, маршруты).

Пользователь системы является потенциальным злоумышленником, он может сознательно или несознательно нарушить конфиденциальность информации. Спектр возможных злоумышленных действий легальных пользователей достаточно широк — от случайной потери до кражи информации с корыстной целью.

Состав внешних злоумышленников сугубо индивидуален. Это могут быть как конкуренты так партнеры или клиенты.

Любая защищенная СЭД должна иметь средства защиты для выполнения следующих функций:

-

-

- обеспечение сохранности документов;

- обеспечение безопасного доступа;

- обеспечение конфиденциальности;

- обеспечение подлинности документов;

- протоколирование действий пользователей.

-

1. Самый дешевый и распространенный способ обеспечения безопасного доступа - это аутентификация - это процесс проверки подлинности, чаще всего реализован через многоразовые пароли. Логины и пароли хранятся в базе данных на сервере и известны только самому пользователю. К сожалению метод несколько существенных недостатков:

-

-

-

- пароль можно украсть

- подобрать

- выманить обманом

- потерять

-

-

Человеческий фактор делает этот способ крайне ненадежным, утратить пароль крайне легко, а чем выше права пользователя потерявшего логин и пароль, тем более масштабнее можно понести ущерб.

2. Полномочия пользователя так же можно подтвердить специальным устройством(токеном, электронной цифровой подписью).

Рис.3

ЭЦП(электронная цифровая подпись) - это реквизит документа, позволяющий подтвердить принадлежность ЭЦП ее владельцу. Метод надежнее парольной защиты, т.к. даже при потере токена(ключа), злоумышленнику так же понадобится пароль(ПИН) для доступа в СЭД.

ЭЦП состоит из "закрытого ключа" - это уникальная последовательность символов известная только подписанту электронного документа(владельцу эцп) и "открытого ключа" это тоже уникальная последовательность символов, только в отличии от закрытого ключа она общедоступна, т.е. известна всем пользователям системы и служит для проверки электронной подписи, с её помощью получатель документа может определить его авторство и убедится в неизменности после подписания.

Проверить соответствие открытых ключей можно обратившись в Удостоверяющий центр(организация которой доверяют, все участники информационного обмена, которая имеет право выпускать сертификаты электронной подписи юридическим и физическим лицам)

Успешная проверка эцп доказывает подлинность документа и его неизменность.

3. Биометрия. Отпечаток пальца, сетчатка глаза, голос, лицо и т.п. Этот способ аутентификации считается наиболее надежным, но дорогим и труднореализуемым.

Процесс аутентификации может быть однофакторным, двухфакторным и т. д. Возможно также комбинирование различных методов. Например, аутентификация может проходить при помощи пароля и отпечатка пальца (двухфакторный способ).

Рис 4.

Протоколирование действий и разграничение прав пользователей

В любой системе электронного документооборота должно быть реализовано разграничение прав доступа к объектам.

Пользователи Системы, как участники электронного взаимодействия, должны выступать в функциональных группах, минимальный набор прав пользователей представлен в таблице №1

|

ФУНКЦИОНАЛЬНАЯ ГРУППА |

ОБЯЗАННОСТИ |

|

Руководители высшего звена |

|

|

Регистраторы |

|

|

Исполнители |

|

Таблица 1. Функциональные группы сотрудников

Заключение

По результатам проведенной работы можно сделать следующие выводы.

Правильно организованный документооборот - неотъемлемая часть успешного учреждения. Избежать работы с документами нельзя, но можно упростить работу с ними, например переводя документы в электронный вид и автоматизировав работу с ними. СЭД - это система (компьютерная программа. программное обеспечение), позволяющая организовать и автоматизировать работу с электронными документами. Электронный документооборот охватывает все вопросы документирования и организации работы с документами в организации.

Современные технологии способны обеспечить безопасность как самой системы электронного документооборота так и файлов в ней обрабатываемые, передаваемые на техническом уровне. Но говоря о защищенности документооборота нужно иметь ввиду и информацию в нем используемую.

К сожалению основная угроза для данных исходит не из технических средств ,а от самих пользователей системы. Как только документ или любая другая информация попадает к пользователю можно считать, его конфиденциальность нарушена. От банальной утечки или несанкционированного доступа СЭД не спасет(это просто невозможно),при желании пользователь может легко скопировать или сфотографировать необходимую информацию. Базовым и практически единственным способом защиты информации в таком случаи являются организационные меры по ограничению доступа к конфиденциальным документам и профилактические работы с сотрудниками. Пользователи должны осознавать свою ответственность перед предприятием, коллегами и законами Российской Федерации.

Список использованной литературы

- Александр Самодуров. Особенности защиты электронного документооборота// Интернет издание Cnews [Электронный ресурс] http://www.cnews.ru/reviews/free/security2006/articles/e-docs/

- Интернет издание СОВРЕМЕННЫЕ ТЕХНОЛОГИИ УПРАВЛЕНИЯ БИЗНЕСОМ [Электронный ресурс]

https://piter-soft.ru/knowledge/glossary/edo/sistema-elektronnogo-dokumentooborota.html - Соколова О.Н. Документационное обеспечение управления в организации: учебное пособие. – М.: КноРус, 2016.

- Калужин Е. А., Монастырский Д. С. Особенности обеспечения информационной безопасности электронного документооборота территориально распределенного предприятия // Молодой ученый. — 2017

- Якович Ш.А. Делопроизводство в кадровой службе: учебник. –М.: Юнити-Дана, 2014.

- Денисов Д.В. Интернет-курс по дисциплине «Информационная безопасность»(Информационная безопасность и защита информации)

- Фатьянов А.А. Правовое регулирование электронного документооборота: учебно-практическое пособие, 2015

- Панесенко Ю.А. Делопроизводство: документационное обеспечение управления: учебное пособие. – М.: Инфра-М, 2016

- Кузнецов С.Л. Современные технологии документационного обеспечения управления. – М.: Термика , 2017

- Фабричнов А.Г. Конфиденциальное делопроизводство и защищенный электронный документооборот: учебник. - М.: Логос, 2011

- Положение о системе межведомственного электронного документооборота, утвержденное постановлением Правительства Российской Федерации от 22.09.2009 № 754.

- Магомедов М.С., Муртузалиева Н.М. СИСТЕМЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА – ПРОБЛЕМЫ ЗАЩИТЫ //2015г