Добавлен: 14.03.2024

Просмотров: 28

Скачиваний: 0

Содержание:

Введение

С развитием информационных технологий в современном мире появляется все больше устройств и средств, предназначенных для хранения и передачи информации. С одной стороны, это открывает широкие возможности, так как позволяет сотрудникам компаний быть мобильными и решать бизнес-задачи вне зависимости от своего места нахождения. С другой стороны, отследить передвижение важных для бизнеса компании данных в таких условиях становится крайне сложно.

Какие данные относятся к конфиденциальным, каждая компания определяет сама. Для одних — это будет информация о новом продукте или технологии, для других — данные клиентской базы. Но суть всегда одинакова — утечка конфиденциальных данных является прямой угрозой для бизнеса, и игнорирование проблемы может привести к катастрофическим последствиям.

Целью данной работы является изучение принципов построения и функционирования DPL систем.

Для реализации поставленной цели необходимо выполнить ряд задач:

- Изучить системы предотвращения утечек конфиденциальной информации;

- Рассмотреть этапы развития DLP-систем;

- Изучить анализ передаваемой информации;

- Рассмотреть процесс внедрения DLP-системы;

- Изучить компоненты системы;

- Рассмотреть программные решения, представленные на рынке и т.д.

При написании данной работы были использованы современные научные и учебные источники.

Глава 1 Развитие DLP-систем и анализ передаваемой информации

1.1 Системы предотвращения утечек конфиденциальной информации

Существует множество способов борьбы с утечками конфиденциальных данных, как на уровне организационных процедур, так и на уровне программных решений. Одним из наиболее эффективных методов является внедрение системы защиты от утечек конфиденциальных данных DataLeakPrevention (DLP) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.[1]

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Используются также следующие термины, обозначающие приблизительно то же самое:

- Data Leak Prevention (DLP),

- Data Loss Prevention (DLP),

- Data Leakage Protection (DLP),

- Information Protection and Control (IPC),

- Information Leak Prevention (ILP),

- Information Leak Protection (ILP),

- Information Leak Detection & Prevention (ILDP),

- Content Monitoring and Filtering (CMF),

- ExtrusionPreventionSystem (EPS).

1.2 Этапы развития DLP-систем

Необходимость защиты от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. Однако первоначально внешние угрозы считались более опасными. В последние годы на внутренние угрозы стали обращать больше внимания, и популярность DLP-систем возросла. Необходимость их использования стала упоминаться в стандартах и нормативных документах (например, раздел "12.5.4 Утечка информации" в стандарте ГОСТ ISO/IEC 17799-2005). Специализированные технические средства для защиты от внутренних угроз стали массово выпускаться только после 2000 года.[2]

Первыми появились технологии сетевого мониторинга – без возможности блокировки утечки через сетевые протоколы (HTTP, SMTP…). В дальнейшем производители добавляли функции блокировки информации при передаче через сеть. Затем появились возможности контроля рабочих станций за счет внедрения программных «агентов», чтобы можно было предотвратить передачу конфиденциальной информации с этих устройств: контроль функций «copy/paste», снятия скриншотов, а также контроль передачи информации на уровне приложений: например, в одном приложении функций «copy/paste» разрешен, в другом – запрещен.

И, наконец, появились технологии поиска конфиденциальной информации на сетевых ресурсах и ее защиты, если информация обнаружена в тех местах, где ее не должно быть. Конфиденциальная информация при этом задается предварительно ключевыми словами, словарями, регулярными выражениями, «цифровыми отпечатками». В результате поиска система может показать – где она обнаружила конфиденциальную информацию, и какие политики безопасности при этом нарушаются. Далее сотрудник службы безопасности может принимать соответствующие меры. Есть решения, которые не просто показывают наличие конфиденциальной информации в неположенном месте, а переносят эту информацию «в карантин», оставляя в файле, где была обнаружена информации, запись – куда перенесена конфиденциальная информация и к кому обратиться за получением доступа к этой информации.

1.3 Анализ передаваемой информации

На текущий момент на рынке представлено довольно много DLP-решений, позволяющих определять и предотвращать утечку конфиденциальной информации по тем или иным каналам. Однако действительно комплексных решений, покрывающих все существующие каналы, значительно меньше.[3] В этих условиях чрезвычайно важным становится выбор технологии, обеспечивающей защиту от утечек конфиденциальной информации с максимальной эффективностью и минимальным количеством ложных срабатываний.

Первое, чему следует уделить внимание при выборе DLP-решения – это как данное решение осуществляет анализ передаваемой информации и какие технологии используются для определения наличия конфиденциальных данных?

Всего существует пять методов анализа:

- Поиск по словарям (по точному совпадению слов, в некоторых случаях с учетом морфологии)

- Регулярные выражения. Регулярные выражения — система синтаксического разбора текстовых фрагментов по формализованному шаблону, основанная на системе записи образцов для поиска. Например, номера кредитных карт, телефонов, адреса e-mail, номера паспорта, лицензионные ключи…

- Сравнение по типам файлов. Политиками безопасности может быть запрещена отправка вовне некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно должна «опознать» тип файла и предпринять необходимые действия. В большинстве решений используется технология компании Autonomy.[4]

- Статистический («поведенческий») анализ информации по пользователям. Если пользователь имеет доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (web-storage, web-mail, хакерские и т. д.), то он попадает в «группу риска» и к нему возможно применение дополнительных ограничивающих политик безопасности.

- Технологии цифровых отпечатков. перспективные и достаточно технологии, при которых определенные математические исходного (алгоритмы преобразований не раскрываются). Процесс строится следующим : исходный – математическая модель – цифровой отпечаток.

процесс позволяет сократить обрабатываемой информации ( цифрового отпечатка не 0,01 от объема файла). отпечатки размещаются в базе (Oracle, MS SQL) и быть продублированы в памяти , осуществляющего анализ . Отпечатки затем для сравнения и анализа информации.

При отпечатки передаваемого и «» файлов могут не обязательно на 100%, совпадения задаваться (или ПО производителем). Технологии к редактированию файлов и для защиты любых типов : текстовых, графических, , видео.

Количество « срабатываний» не единиц процентов ( другие технологии 20-30% ложных ). Эта технология к различным текстовым и языкам, используемым в . Также следует внимание на отчетности и наборы политик безопасности, DLP-решением, так как это поможет некоторых и сложностей при внедрении.

2 Процессы внедрения и решения

2.1 Процесс DLP-системы

проблема внедрения – это, как , отсутствие классификации . Поэтому на первом внедрения DLP должна проработать в в режиме мониторинга до . В этом режиме на преднастроенных в с типом предприятия ( предприятия, медицинские или учреждения) политик система помочь выявить хранения и способы и передачи конфиденциальной .[5]

Для финансовых , которые на текущий являются основными DLP-решений, проблема с данных уже имеющимися в наличии качественными преднастроенными, предоставляемыми производителями .

После решения о завершении мониторинга, система в режим либо пользователей и безопасности, и/или в блокирования передачи информации.

Когда DLP работает в мониторинга, то количество срабатываний в силу адаптации политик насчитывать . Постепенно применяемые безопасности настраиваются в с реальными потребностями и организации образом, чтобы уже в уведомления, а в дальнейшем и , количество ложных не было «» и система реагировала на конфиденциальную информацию. образом, полный внедрения может занять года в случае организации.

2.2 Компоненты

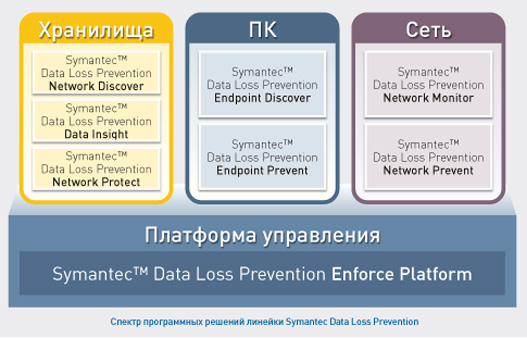

Рассмотрим системы DLP на примере решения линейки (SDLP). Решения обеспечивают для широкого спектра конфиденциальных данных, в сетях и системах данных, а на компьютерах сотрудников от того, работают они в сети или вне ее.

Рисунок 1 - системы

SymantecDataLossPreventionEnforcePlatform

Центральным для всей линейки платформа управления , которая определять и распространять на компоненты решения по предотвращению потери данных. компонент также единый веб-интерфейс для и работы с решениями SDLP.[6]

Data Loss Network Discover

SymantecDataLossPreventionNetworkDiscover обнаруживает конфиденциальные , сканируя такие ресурсы, как файловые , базы данных, серверы, и т.п.

Symantec Data Prevention Data

Компонент SymantecDataLossPreventionDataInsight отслеживать к конфиденциальной информации для определения владельцев данных, что позволяет гибкость выявления конфиденциальных и управления ими.

Symantec Loss Prevention Protect

SymantecDataLossPreventionNetworkProtect является , расширяющим функциональность SymantecDataLossPreventionNetworkDiscover в части риска незащищенных конфиденциальных путем переноса данных с публичных на сетевых в карантин или защищенные .

Компоненты SDLP и SDLP NetworkProtect защиту от конфиденциальных данных со информационных ресурсов:

- файловые системы (, NFS, DFS и др.);

- локальные системы на рабочих и ноутбуках;

- локальные системы (Windows, , AIX, Solaris);

- БД ;

- MicrosoftExchange;

- MicrosoftSharePoint;

- и др.

Symantec Data Prevention Endpoint и Symantec Loss Prevention Prevent

Эти компоненты двумя модулями:

SDLP , который устанавливается на станции пользователей (в том ноутбуки) и обеспечивает следующих :

- обнаружение незащищенных данных на пользовательских станциях;

- блокировка конфиденциальных (съемные носители , CD/DVD, печать, обмена мгновенными и т.п.).

Сервер EndpointServer, который связь агентов Agent с платформой SDLP и позволяет определять мониторинга конфиденциальных и блокировку их передачи с рабочих .

Агент SDLP предотвращает утечки данных с пользовательских станций и ноутбуков при попытке их с использованием:

- внешних информации (USB, SD, , FireWire);

- на CD/DVD;

- сети( , Email/SMTP, FTP, IM);

- средств ;

- копирования конфиденциальных в буфер .

Symantec Data Prevention Network

Компонент SymantecDataLossPreventionNetworkMonitor в времени сетевой трафик на конфиденциальной информации и уведомления при попытке такой за пределы внутренней .

Symantec Data Prevention Network

Компонент блокирует передачу информации средствами и веб-коммуникаций.

Компоненты NetworkMonitor и NetworkPrevent обеспечивают от утечек конфиденциальных при попытке их передачи способами:

- почта (SMTP);

- обмена мгновенными (IM);

- веб-почта, , соц. сети и т.д. (, HTTPS);

- протокол файлов (FTP);

- (Peer-to-peer);

- Telnet;

- другие через любой TCP.