Файл: Защита сетевой инфраструктуры предприятия (Особенности защиты информации в современных условиях).pdf

Добавлен: 14.03.2024

Просмотров: 28

Скачиваний: 0

СОДЕРЖАНИЕ

1. Общая характеристика защиты сетевой инфраструктуры предприятия

1.1. Особенности защиты информации в современных условиях

1.2. Обзор программно-технических мер защиты сети

1.3. Организационные мероприятия по защите сетевой инфраструктуры

2. Анализ информационной безопасности сетевой инфраструктуры ООО «Авангард»

2.1. Анализ структуры и угроз информационной безопасности предприятия

2.2. Анализ защиты сетевой инфраструктуры предприятия

2.3. Анализ циркулирующей на предприятии информации

2.4. Разработка модели нарушителя системы безопасности предприятия

3. Модернизация сетевой инфраструктуры ООО «Авангард»

3.1. Модернизация аппаратной части сетевой инфраструктуры ООО «Авангард»

3.2. Модернизация программной части сетевой инфраструктуры ООО «Авангард»

3.3. Структурная и функциональная схемы модернизированной сети

Под смешанными аппаратно-программными средствами понимают как правило межсетевые экраны. МЭ повышает безопасность объектов сети за счет игнорирования запросов из внешней среды. Нарушитель не сможет проникнуть во внутреннюю сеть в силу того, что межсетевой экран изменяет внутренние адреса на совершенно другие, которые и работают во внешней среде. Благодаря МЭ повышается конфиденциальность, ибо экранирование дает возможность контролировать информационные потоки. На самом деле, функции МЭ достаточно широки: аутентификация, контроль целостности, фильтрация содержимого, обнаружение сетевых атак, регистрация событий и так далее. Также сетевые экраны часто называют фильтрами, так как их основная задача - не пропускать пакеты, не подходящие под критерии, определённые в конфигурации.[12]

Единая система защиты должна также включать в себя не рядовые маршрутизаторы, а устройства с технологией трансляции сетевых адресов (NAT). Использование подобных маршрутизаторов повысит уровень защищенности сети, а также повысит гибкость настройки сетевой политики.

На сетевых устройствах следует закрыть неиспользуемые порты TCP/IP во избежание несанкционированного проникновения в сеть, ибо открытые не отслеживаемые порты - отличная лазейка для нарушителей.

1.3. Организационные мероприятия по защите сетевой инфраструктуры

Организационные мероприятия опираются на стандарты. Система стандартов по защите информации включает следующие виды документов в области стандартизации по ЗИ, используемых на территории Российской Федерации:

- национальные стандарты Российской Федерации, в том числе ограниченного распространения, государственные военные стандарты, национальные стандарты, оформленные на основе аутентичных переводов международных стандартов (гармонизированные стандарты);

- межгосударственные стандарты;

- правила стандартизации, нормы и рекомендации в области стандартизации;

- общероссийские классификаторы технико-экономической и социальной информации;

- стандарты организаций;

- предварительные национальные стандарты.[13]

Идентифицировать пользователей - важно поддерживать этот способ

защиты в актуальном состоянии: системный администратор регулярно (например, раз в полгода) предлагает сотрудникам обновлять свои пароли под условием обязательного исполнения.

Несмотря на то, что интернетом в России пользуется огромнейшее количество людей (по данным статистики на начало 2012 года интернет- пользователей зафиксировано 70 млн. человек), временами создается ощущение, что больше половины этих миллионов знают только как включить и выключить компьютер.[14] Немаловажно повышать компьютерную грамотность среди сотрудников. Склонность к лени и привычка полагаться «на авось» приводит к тому, что персонал без страха и зазрения совести реализует передачу своих данных для входа в систему другому человеку, работающему на предприятии. Непосредственного выхода информационных потоков за пределы предприятия не совершается, но нарушение конфиденциальных данных сотрудников налицо, также критически запрещено завладевать доступом к чужой учетной записи, даже по добровольному согласию этого лица.

Необходимо объяснить работникам организации, что покидать свои рабочие места возможно только при выходе из учетной записи, в противном случае, доступ к персональным компьютерам с самой сети глобально получит постороннее лицо, не имеющее на то никакого права.

Возникновение ситуаций разного рода, таких как проявление конфликтов в коллективе, порождают одних из самых опасных потенциальных нарушителей - бывшего сотрудника ИТ-отдела. Такой человек обладает целым рядом знаний и навыков, связанных с деятельностью именно того предприятия, в котором он работал некогда некий участок времени.

К организационным мероприятиям относят грамотную работу отдела кадров, которые обязаны при приеме на работу человека провести проверку его качеств, таких как стрессоустойчивость, эмоциональное равновесие, готовность работать долгий период времени, проверить трудовую книжку на наличие частой смены работ. Новому сотруднику ИТ-отдела обязательно нужно пройти испытательный срок, притом, специалист не должен иметь доступа к сетевой инфраструктуре и серверному оборудованию, а также, к персональным данным. Данный алгоритм помогает избежать многих неприятностей, а вполне возможно, даже серьезных последствий по обходу защиты сети предприятия.

Инженеры ИТ-отдела обязаны проходить инструктажи по технике безопасности, политике информационной безопасности предприятия, изменившимся положениям устава. Контроль над прохождением подобных инструктажей стоит реализовать введением специального журнала.

2. Анализ информационной безопасности сетевой инфраструктуры ООО «Авангард»

2.1. Анализ структуры и угроз информационной безопасности предприятия

Проведем анализ структуры предприятия. В главном корпусе сосредоточено все административно-управленческое подразделение, в состав которого входят отделы, центры, цикловые комиссии, научно-техническая база, архив.

Каждый из отделов возглавляется собственным начальником, а также, к некоторым отделам относится инфраструктура, расположенная в других корпусах. Самым большим и информационно загруженным является управленческий отдел, сфера влияния которого распространяется на пять отделений.

Во главе всех отделов стоит директор предприятия, в непосредственном подчинении которой находятся начальники всех отделов. Вопросы и поставленные задачи решаются в приемной директора. По-сути, даже приемную директора можно рассматривать как независимый отдел, выполняющий определенные задачи предприятия, ведь у него есть лицо, несущее ответственность за выполнение возложенных обязанностей.

Особенностью предприятия является так называемый «принцип матрешки»: во многих отделах присутствуют более узкоспециализированные отделы, осуществляющие решение конкретных задач. Такая организация удобна тем, что мелкие отделы не нагружают своей работой директора напрямую, а контактируют со своим непосредственным начальством - вышестоящим отделом.

Предприятие не привлекает к себе такого бурного внимания злоумышленников как, например, банковское предприятие, но имеет много угроз, притом специфичных в силу сферы работы.

Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы безопасности информации - это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.[15] Выделяется два наиболее часто встречающихся типа угроз:

- намерение совершить противоправное действие, имея при этом явный мотив, появившийся при контакте со структурами предприятия;

- при наличии достаточных возможностей и факторов возможно нанесение вреда информационным системам предприятия.

Отличие первого типа угроз от второго заключается в том, что в первом случае невозможно предугадать и спрогнозировать возможность совершения негативного воздействия по определенному сценарию, иными словами, невозможно противостоять данной угрозе - возможно только действовать по реактивному принципу.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

- угрозы, реализация которых выполняется при постоянном участии человека;

- угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.[16]

По ущербу информационной безопасности предприятия угрозы можно классифицировать:

- по местонахождению: внутренние и внешние;

- по вероятности реализации: на потенциальные и реальные;

- по объемам наносимого ущерба: общие, локальные и частные;

- по природе происхождения: случайные и преднамеренные;

- по предпосылкам возникновения: объективные и субъективные;

- по видам объектов безопасности: на угрозы непосредственно информации, угрозы сотрудникам предприятия, угрозы информационной безопасности предприятия.

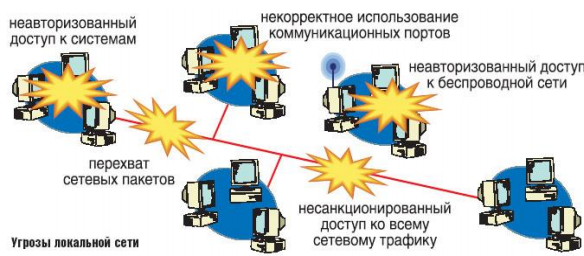

Рис. 1. Угрозы локальной вычислительной сети информационной безопасности предприятия

К угрозам локальной вычислительной сети предприятия можно отнести:

- неавторизованный доступ к системам;

- некорректное использование коммутационных портов;

- неавторизованный доступ к беспроводной сети;

- неавторизованный доступ ко всему сетевому трафику;

- перехват сетевых пакетов.

Графические эти угрозы рассмотрены на Рисунке 1, где отчетливо видно как эти угрозы связаны между собой.

В целом, любое действие по реализации угроз направленно на выявление возможных каналов утечки защищаемой информации и, непосредственно, на совершение кражи самой информации или различных манипуляций над ней. Даже если сама информация и не представляет никакого интереса для злоумышленника, информация из контекста продукта и предмета ценности может превратиться в инструмент воздействия на предприятие, вплоть до проведения диверсионных актов.

Некое послабление в защите информации в предприятии способно нести в себе как положительные качества, так и отрицательные. К положительным качествам стоит отнести большую доступность для пользователей и сотрудников, однако, не стоит забывать про ряд негативных моментов, сопровождающих положительные стороны: уязвимость конфиденциальности и попадающая под открытый удар целостность.

В своем роде, во всем должен быть некий баланс в защите информации на предприятии. Возможные угрозы должны быть учтены, выработаны меры по противостоянию им и, в случаях, когда не получается должным образом их отразить - проводить мероприятия по устранению последствия, нанесенных различными атаками на сеть предприятия.

2.2. Анализ защиты сетевой инфраструктуры предприятия

Защита локальной вычислительной сети предприятия за последние годы устарела, должным образом не выполняет своих прямых функций, более того, многие ее компоненты устарели и требуют замены на более современные и совершенные решения. Впрочем, не стоит думать, что модернизация ЛВС - это нечто негативное и является лишь следствием непродуманной организации ЛВС. Ведь даже самая идеальная сеть порой не способна «угнаться» за темпами роста предприятия и меняющимися технологиями. В этом случае разумнее рассматривать модернизацию как некое подобие одежды «навырост».[17]

По тезисным направлениям рассмотрю состояние защиты ЛВС предприятия на данный момент:

- практически все программное и аппаратное обеспечение, эксплуатируемое в главном корпусе предприятия, разработано иностранными компаниями, что в свою очередь негативно сказывается на технической поддержке со стороны девелоперов, продукты ориентированы на потребности европейских и американских пользователей и компаний, а не на русский менталитет, завышенная цена на предоставляемое оборудование, программное обеспечение и услуги;

- на предприятии у каждой группы имеется свой логин и пароль, что не самым лучшим образом характеризует безопасность при авторизации. Неоднократно возникали прецеденты использования аккаунта группы в целях нанесения ущерба информационной системе предприятия, а именно, были переписаны злоумышленниками листы расписаний, вывешенные на портале предприятия. Идентифицировать злоумышленника, действующего на коллективном аккаунте представляется довольно трудной задачей, если не сказать, почти невозможной. Нарушитель в таком случае чувствует свою безнаказанность, совершает противозаконные действия, наносит урон информационным ресурсам, впоследствии выходя «сухим из воды».

- некоторые контрольные зоны, где размещается сетевое оборудование, вызывает тревогу, ибо размещено бывает порой вблизи люминесцентных светильников или в легкой доступности пользователей. Подобные локализации оборудования в первом случае приводят к воздействию электромагнитных помех от люминесцентных светильников на сетевое оборудование, а во втором случае, неокрепший разум и юношеский максимализм не позволяет оценить должным образом стоимость и важность для предприятия оборудования, что в результате, потенциально наводит детей к нанесению вреда коммуникационным шкафам и прочему сетевому обустройству.