Файл: Курс лекций. Раздел Информационная безопасность и уровни ее обеспечения 5 Тема Понятие "информационная безопасность" 6 1 Введение 6 1 Проблема информационной безопасности общества 7.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.05.2024

Просмотров: 375

Скачиваний: 0

СОДЕРЖАНИЕ

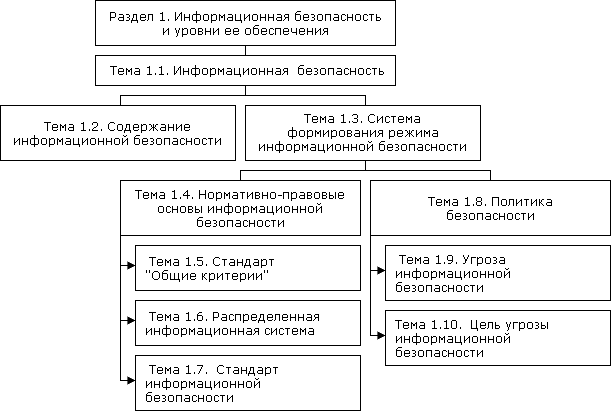

Раздел 1. Информационная безопасность и уровни ее обеспечения

Тема 1.1. Понятие "информационная безопасность"

Тема 1.2. Составляющие информационной безопасности

Тема 1.3. Система формирования режима информационной безопасности

Тема 1.4. Нормативно-правовые основы информационной безопасности в РФ

Тема 1.5. Стандарты информационной безопасности: "Общие критерии"

Тема 1.6. Стандарты информационной безопасности распределенных систем

Тема 1.7. Стандарты информационной безопасности в РФ

Тема 1.8. Административный уровень обеспечения информационной безопасности

Тема 1.9. Классификация угроз "информационной безопасности"

Раздел 2. Компьютерные вирусы и защита от них

Тема 2.1. Вирусы как угроза информационной безопасности

Тема 2.2. Классификация компьютерных вирусов

Тема 2.3. Характеристика "вирусоподобных" программ

Тема 2.4. Антивирусные программы

Тема 2.5. Профилактика компьютерных вирусов

Тема 2.6. Обнаружение неизвестного вируса

Раздел 3. Информационная безопасность вычислительных сетей

Тема 3.1. Особенности обеспечения информационной безопасности в компьютерных сетях

Тема 3.2. Сетевые модели передачи данных

Тема 3.3. Модель взаимодействия открытых систем OSI/ISO

Тема 3.4. Адресация в глобальных сетях

Тема 3.5. Классификация удаленных угроз в вычислительных сетях

Тема 3.6. Типовые удаленные атаки и их характеристика

Тема 3.7. Причины успешной реализации удаленных угроз в вычислительных сетях

Тема 3.8. Принципы защиты распределенных вычислительных сетей

Раздел 4. Механизмы обеспечения "информационной безопасности"

Тема 4.1. Идентификация и аутентификация

Тема 4.2. Криптография и шифрование

Тема 4.3. Методы разграничение доступа

Тема 4.5. Межсетевое экранирование

Информационная безопасность. Курс лекций.

Раздел 1. Информационная безопасность и уровни ее обеспечения 5

Тема 1.1. Понятие "информационная безопасность" 6

1.1.1. Введение 6

1.1.2. Проблема информационной безопасности общества 7

1.1.3. Определение понятия "информационная безопасность" 8

1.1.4. Выводы по теме 9

1.1.5. Вопросы для самоконтроля 9

1.1.6 Ссылки на дополнительные материалы (печатные и электронные ресурсы) 9

Тема 1.2. Составляющие информационной безопасности 9

1.2.1. Введение 9

1.2.2. Доступность информации 10

1.2.3. Целостность информации 11

1.2.4. Конфиденциальность информации 11

1.2.5. Выводы по теме 12

1.2.6. Вопросы для самоконтроля 12

1.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 12

Тема 1.3. Система формирования режима информационной безопасности 12

1.3.1. Введение 12

1.3.2. Задачи информационной безопасности общества 13

1.3.3. Уровни формирования режима информационной безопасности 14

1.3.4. Выводы по теме 15

1.3.5. Вопросы для самоконтроля 15

1.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 15

Тема 1.4. Нормативно-правовые основы информационной безопасности в РФ 16

1.4.1. Введение 16

1.4.2. Правовые основы информационной безопасности общества 17

1.4.3. Основные положения важнейших законодательных актов РФ в области информационной безопасности и защиты информации 17

1.4.4. Ответственность за нарушения в сфере информационной безопасности 19

1.4.5. Выводы по теме 20

1.4.6. Вопросы для самоконтроля 21

1.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 21

Тема 1.5. Стандарты информационной безопасности: "Общие критерии" 22

1.5.1. Введение 22

1.5.2. Требования безопасности к информационным системам 22

1.5.3. Принцип иерархии: класс – семейство – компонент – элемент 23

1.5.4. Функциональные требования 23

1.5.5. Требования доверия 24

1.5.6. Выводы по теме 25

1.5.7. Вопросы для самоконтроля 25

1.5.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 25

Тема 1.6. Стандарты информационной безопасности распределенных систем 26

1.6.1. Введение 26

1.6.2. Сервисы безопасности в вычислительных сетях 26

1.6.3. Механизмы безопасности 27

1.6.4. Администрирование средств безопасности 28

1.6.5. Выводы по теме 29

1.6.6. Вопросы для самоконтроля 29

1.6.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 29

Тема 1.7. Стандарты информационной безопасности в РФ 30

1.7.1. Введение 30

1.7.2. Гостехкомиссия и ее роль в обеспечении информационной безопасности в РФ 30

1.7.3. Документы по оценке защищенности автоматизированных систем в РФ 31

1.7.4. Выводы по теме 34

1.7.5. Вопросы для самоконтроля 34

1.7.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 35

Тема 1.8. Административный уровень обеспечения информационной безопасности 35

1.8.1. Введение 35

1.8.2. Цели, задачи и содержание административного уровня 36

1.8.3. Разработка политики информационной безопасности 36

1.8.4. Выводы по теме 38

1.8.5. Вопросы для самоконтроля 38

1.8.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 38

Тема 1.9. Классификация угроз "информационной безопасности" 39

1.9.1. Введение 39

1.9.2. Классы угроз информационной безопасности 39

1.9.3. Каналы несанкционированного доступа к информации 41

1.9.4. Выводы по теме 42

1.9.5. Вопросы для самоконтроля 42

1.9.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 42

Раздел 2. Компьютерные вирусы и защита от них 43

Тема 2.1. Вирусы как угроза информационной безопасности 43

2.1.1. Введение 43

2.1.2. Компьютерные вирусы и информационная безопасность 43

2.1.3. Характерные черты компьютерных вирусов 44

2.1.4. Выводы по теме 44

2.1.5. Вопросы для самоконтроля 45

2.1.6. Расширяющий блок 45

2.1.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 47

Тема 2.2. Классификация компьютерных вирусов 47

2.2.1. Введение 47

2.2.2. Классификация компьютерных вирусов по среде обитания 48

2.2.3. Классификация компьютерных вирусов по особенностям алгоритма работы 48

2.2.4. Классифиация компьютерных вирусов по деструктивные возможностям 49

2.2.5. Выводы по теме 49

2.2.6. Вопросы для самоконтроля 50

2.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 50

Тема 2.3. Характеристика "вирусоподобных" программ 50

2.3.1. Введение 50

2.3.2. Виды "вирусоподобных" программ 51

2.3.3. Характеристика "вирусоподобных" программ 51

2.3.4. Утилиты скрытого администрирования 51

2.3.5. "Intended"-вирусы 52

2.3.6. Выводы по теме 52

2.3.7. Вопросы для самоконтроля 53

2.3.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 53

Тема 2.4. Антивирусные программы 53

2.4.1. Введение 53

2.4.2. Особенности работы антивирусных программ 54

2.4.3. Классификация антивирусных программ 54

2.4.4. Факторы, определяющие качество антивирусных программ 55

2.4.5. Выводы по теме 56

2.4.6. Вопросы для самоконтроля 56

2.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 56

Тема 2.5. Профилактика компьютерных вирусов 57

2.5.1. Введение 57

2.5.2. Характеристика путей проникновения вирусов в компьютеры 57

2.5.3. Правила защиты от компьютерных вирусов 58

2.5.4. Выводы по теме 59

2.5.5. Вопросы для самоконтроля 59

2.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 60

Тема 2.6. Обнаружение неизвестного вируса 60

2.6.1. Введение 60

2.6.2. Обнаружение загрузочного вируса 60

2.6.3. Обнаружение резидентного вируса 61

2.6.4. Обнаружение макровируса 61

2.6.5. Общий алгоритм обнаружения вируса 62

2.6.6. Выводы по теме 62

2.6.7. Вопросы для самоконтроля 62

2.6.8. Ссылки на дополнительные материалы (печатные и электронные ре-сурсы) 63

Раздел 3. Информационная безопасность вычислительных сетей 63

Тема 3.1. Особенности обеспечения информационной безопасности в компьютерных сетях 63

3.1.1. Введение 63

3.1.2. Особенности информационной безопасности в компьютерных сетях 64

3.1.3. Специфика средств защиты в компьютерных сетях 65

3.1.4. Выводы по теме 66

3.1.5. Вопросы для самоконтроля 66

3.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 66

Тема 3.2. Сетевые модели передачи данных 67

3.2.1. Введение 67

3.2.2. Понятие протокола передачи данных 67

3.2.3. Принципы организации обмена данными в вычислительных сетях 68

3.2.4. Транспортный протокол TCP и модель ТСР/IР 69

3.2.5. Выводы по теме 70

3.2.6. Вопросы для самоконтроля 70

3.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 70

Тема 3.3. Модель взаимодействия открытых систем OSI/ISO 71

3.3.1. Введение 71

3.3.2. Сравнение сетевых моделей передачи данных TCP/IP и OSI/ISO 71

3.3.3. Характеристика уровней модели OSI/ISO 72

3.3.4. Выводы по теме 74

3.3.5. Вопросы для самоконтроля 74

3.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 75

Тема 3.4. Адресация в глобальных сетях 75

3.4.1. Введение 75

3.4.2. Основы IP-протокола 76

3.4.3. Классы адресов вычислительных сетей 76

3.4.4. Система доменных имен 77

3.4.5. Выводы по теме 79

3.4.6. Вопросы для самоконтроля 79

3.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 80

Тема 3.5. Классификация удаленных угроз в вычислительных сетях 80

3.5.1. Введение 80

3.5.2. Классы удаленных угроз и их характеристика 80

3.5.3. Выводы по теме 83

3.5.4. Вопросы для самоконтроля 83

3.5.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 83

Тема 3.6. Типовые удаленные атаки и их характеристика 84

3.6.1. Введение 84

3.6.2. Удаленная атака "анализ сетевого трафика" 85

3.6.3. Удаленная атака "подмена доверенного объекта" 85

3.6.4. Удаленная атака "ложный объект" 86

3.6.5. Удаленная атака "отказ в обслуживании" 86

3.6.6. Выводы по теме 87

3.6.7. Вопросы для самоконтроля 88

3.6.8. Расширяющий блок 88

3.6.9. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 89

Тема 3.7. Причины успешной реализации удаленных угроз в вычислительных сетях 89

3.7.1. Введение 89

3.7.2. Причины успешной реализации удаленных угроз в вычислительных сетях 90

3.7.3. Выводы по теме 92

3.7.4. Вопросы для самоконтроля 92

3.7.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 92

Тема 3.8. Принципы защиты распределенных вычислительных сетей 92

3.8.1. Введение 93

3.8.2. Принципы построения защищенных вычислительных сетей 93

3.8.3. Выводы по теме 95

3.8.4. Вопросы для самоконтроля 95

3.8.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 95

Раздел 4. Механизмы обеспечения "информационной безопасности" 96

Тема 4.1. Идентификация и аутентификация 96

4.1.1. Введение 96

4.1.2. Определение понятий "идентификация" и "аутентификация" 96

4.1.3. Механизм идентификация и аутентификация пользователей 98

4.1.4. Выводы по теме 98

4.1.5. Вопросы для самоконтроля 99

4.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 99

Тема 4.2. Криптография и шифрование 100

4.2.1. Введение 100

4.2.2. Структура криптосистемы 100

4.2.3. Классификация систем шифрования данных 101

4.2.4. Симметричные и асимметричные методы шифрования 101

4.2.5. Механизм электронной цифровой подписи 102

4.2.6. Выводы по теме 103

4.2.7. Вопросы для самоконтроля 104

4.2.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 104

Тема 4.3. Методы разграничение доступа 104

4.3.1. Введение 104

4.3.2. Методы разграничения доступа 105

4.3.3. Мандатное и дискретное управление доступом 107

4.3.4. Выводы по теме 107

4.3.5. Вопросы для самоконтроля 108

4.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 108

Тема 4.4. Регистрация и аудит 108

4.4.1. Введение 108

Тема 4.4. Регистрация и аудит 109

4.4.1. Введение 109

4.4.2. Определение и содержание регистрации и аудита информационных систем 110

4.4.3. Этапы регистрации и методы аудита событий информационной системы 111

4.4.4. Выводы по теме 111

4.4.5. Вопросы для самоконтроля 112

4.4.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 112

Тема 4.5. Межсетевое экранирование 113

4.5.1. Введение 113

4.5.2. Классификация межсетевых экранов 113

4.5.3. Характеристика межсетевых экранов 114

4.5.4. Выводы по теме 115

4.5.5. Вопросы для самоконтроля 115

4.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 115

Тема 4.6. Технология виртуальных частных сетей (VPN) 116

4.6.1. Введение 116

4.6.2. Сущность и содержание технологии виртуальных частных сетей 116

4.6.3. Понятие "туннеля" при передаче данных в сетях 118

4.6.4. Выводы по теме 118

4.6.5. Вопросы для самоконтроля 118

4.6.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы) 119

Вопросы к экзамену по курсу “Информационная безопасность” 119

Раздел 1. Информационная безопасность и уровни ее обеспечения

Цели изучения раздела

-

усвоение знаний по нормативно-правовым основам организации информационной безопасности, изучение стандартов и руководящих документов по защите информационных систем; -

ознакомление с основными угрозами информационной безопасности; -

правилами их выявления, анализа и определение требований к различным уровням обеспечения информационной безопасности; -

формирование научного мировоззрения, навыков индивидуальной самостоятельной работы с учебным материалом.

В результате изучения раздела студент должен

-

знать-

различные подходы к определению понятия "информационная безопасность", -

составляющие понятия "информационная безопасность", -

определение целостности, конфиденциальности и доступности информации, -

задачи информационной безопасности, -

уровни формирования режима информационной безопасности, -

особенности законодательно-правового и административного уровней, -

основное содержание оценочного стандарта ISO/IEC 15408, -

основное содержание стандартов по информационной безопасности распределенных систем, -

основные сервисы безопасности в вычислительных сетях, -

наиболее эффективные механизмы безопасности, -

цели и задачи административного уровня обеспечения информационной безопасности, -

содержание административного уровня, -

классы угроз информационной безопасности, -

причины и источники случайных воздействий на информационные системы, -

каналы несанкционированного доступа к информации, -

основные угрозы доступности, целостности и конфиденциальности информации;

-

-

уметь-

объяснить, в чем заключается проблема информационной безопасности, -

объяснить, почему целостность, доступность и конфиденциальность являются главными составляющими информационной безопасности, -

использовать стандарты для оценки защищенности информационных систем, -

выбирать механизмы безопасности для защиты распределенных вычислительных сетей, -

определять классы защищенных систем по совокупности мер защиты, -

выявлять и классифицировать угрозы информационной безопасности, -

анализировать угрозы информационной безопасности.

-

Структурная схема терминов раздела 1

Тема 1.1. Понятие "информационная безопасность"

1.1.1. Введение

Цели изучения темы

-

ознакомиться с основными подходами к определению понятия "информационная безопасность".

Требования к знаниям и умениям

Студент должен знать:

-

различные подходы к определению понятия "информационная безопасность"; -

отличие "компьютерной безопасности" от "информационной безопасности"; -

определения "информационной безопасности" приводимые в руководящих документах.

Студент должен уметь:

-

объяснить сущность проблемы "информационной безопасности".

Ключевой термин

Ключевой термин: информационная безопасность.

Информационная безопасность – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Второстепенные термины

-

нарушитель информационной безопасности; -

защита информации.

Структурная схема терминов

1.1.2. Проблема информационной безопасности общества

Информационная безопасность является одной из проблем, с которой столкнулось современное общество в процессе массового использования автоматизированных средств ее обработки.

Проблема информационной безопасности обусловлена возрастающей ролью информации в общественной жизни. Современное общество все более приобретает черты информационного общества.

С понятием "информационная безопасность" в различных контекстах связаны различные определения. Так, в Законе РФ "Об участии в международном информационном обмене" информационная безопасность определяется как состояние защищенности информационной среды общества, обеспечивающее ее формирование,

использование и развитие в интересах граждан, организаций, государства. Подобное же определение дается и в Доктрине информационной безопасности Российской Федерации, где указывается, что информационная безопасность характеризует состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства.

Оба эти определения рассматривают информационная безопасность в национальных масштабах и поэтому имеют очень широкое понятие.

Наряду с этим характерно, что применительно к различным сферам деятельности так или иначе связанным с информацией понятие "информационная безопасность" принимает более конкретные очертания. Так, например, в "Концепции информационной безопасности сетей связи общего пользования Российской Федерации" даны два определения этого понятия.

-

Информационная безопасность – это свойство сетей связи общего пользования противостоять возможности реализации нарушителем угрозы информационной безопасности. -

Информационная безопасность – свойство сетей связи общего пользования сохранять неизменными характеристики информационной безопасности в условиях возможных воздействий нарушителя.

Необходимо иметь в виду, что при рассмотрении проблемы информационной безопасности нарушитель необязательно является злоумышленником. Нарушителем информационной безопасности может быть сотрудник, нарушивший режим информационной безопасности или внешняя среда, например, высокая температура, может привести к сбоям в работе технических средств хранения информации и т. д.

1.1.3. Определение понятия "информационная безопасность"

Сформулируем следующее определение "информационной безопасности".

Информационная безопасность – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Рассматривая информацию как товар можно сказать, что нанесение ущерба информации в целом приводит к материальным затратам. Например, раскрытие технологии изготовления оригинального продукта приведет к появлению аналогичного продукта, но от