Файл: Построение модели угроз малого предприятия розничной торговли продуктами питания.pdf

Добавлен: 11.03.2024

Просмотров: 50

Скачиваний: 0

СОДЕРЖАНИЕ

1. Система безопасности предприятия

1.1 Общая характеристика предметной области

1.2 Источники угроз и оценка уязвимостей на предприятии

1.3 Система безопасности магазина розничной торговли ООО «Едок»

2. Основные направления защиты информационной безопасности ООО «Едок»

2.1 Источники угроз информационной безопасности ООО «Едок»

2.2 Организация системы информационной безопасности ООО «Едок»

2.3 Инструменты и механизмы обеспечения информационной безопасности

2.2 Организация системы информационной безопасности ООО «Едок»

Организационные меры информационной безопасности предполагают принятие мер по защите информации от нарушителей следующих типов:

- сотрудники организации, халатность которых может иметь негативные последствия для состояния защищенности информации;

- сотрудники организации, злонамеренно осуществляющие определенные действия, направленные на снижение уровня защищенности информации, либо на получение конфиденциальных сведений;

- сотрудники-инсайдеры, работающие на конкурирующие компании, деятельность которых направлена на получение информации, составляющей коммерческую тайну;

- физические лица, не являющиеся сотрудниками организации, осуществляющие деятельность по получению конфиденциальных сведений.

Организационные меры защиты включают в себя комплексные административные, управленческие меры, определяющие порядок работы систем по обработке данных, использованию ее ресурсов, деятельности обслуживающего персонала, а также технологии по взаимодействию пользователей с системой таким образом, чтобы минимизировать вероятность реализации угроз безопасности персональных данных (либо максимально снизить размер ущерба при их реализации).

В соответствии с определенными выше угрозами, в подразделениях организаций необходимо принятие ряда организационных мер, определяемых в локальных документах, перечень которых приведен в Таблице 4. Каждому из типов угроз сопоставлено технологическое решение, подкрепленное документационным обеспечением [16].

Таблица 4

Документационное обеспечение защиты конфиденциальной информации

|

Угроза |

Технология защиты |

Документационное обеспечение |

|

Вредоносная программа |

Антивирусное программное обеспечение |

«Положение об антивирусной защите в подразделениях ООО |

|

Вторжение в ИСПД по информационно-телекоммуникационным сетям |

Технология VipNet |

«Аппаратный журнал VipNet Coordinator» |

|

Закладка аппаратная |

Тестирование аппаратных средств |

«Акт ввода в эксплуатацию средств вычислительной техники» |

|

Закладка программная |

Тестирование программных средств |

«Положение о Фонде Алгоритмов и Программ в в подразделениях ООО |

|

Произвольное копирование баз данных |

Разграничение доступа |

«Таблицы разграничения доступа к информационным ресурсам в подразделениях ООО, «Инструкция о резервном копировании информационных ресурсов в подразделениях ООО |

|

Накопление данных пользователями ИСПД |

Ограничение уровня доступа |

«Таблицы разграничения доступа», должностные инструкции |

|

Наличие программных ошибок |

Взаимодействия с разработчиками |

«Заявка на доработку программного обеспечения» |

|

Ошибки в работе персонала |

Программные и аппаратные технологии защиты |

"Руководство пользователя" |

|

Чрезвычайные ситуации |

Порядок эвакуации носителей информации |

Порядок эвакуации носителей информации |

|

Компрометация электронной подписи |

Выпуск новых ключей ЭП, расследование причин |

«Порядок обращения с ключами ЭП» |

|

Компрометация паролей |

Принудительная смена пароля, блокировка учетных записей |

«Инструкция по обращению парольной документации» |

|

Визуальный съём отображаемых данных (при присутствии посторонних лиц в процессе обработки данных пользователем) |

Блокировка экрана с использованием электронного ключа |

Порядок доступа в помещения организации |

Таким образом, разработка комплекта документационного обеспечения способствует противодействию угрозам конфиденциальности информации при её обработке в автоматизированный информационной системе.

При приеме на работу специалист, выполняющий работу с конфиденциальными данными, подписывает «Обязательство о неразглашении конфиденциальной информации», к которой также относятся персональные данные [16].

Перечень документов, регламентирующих деятельность предприятия в области защиты персональных данных, приведен в Таблице 5.

Таблица 5.

Перечень документов, регламентирующих деятельность в области защиты персональных данных

|

Наименование документа |

Где издано |

|

«Инструкция по пропускному и внутриобъектовому режиму» |

Руководство предприятия |

|

«Инструкция по авторизации пользователей» |

Руководство предприятия |

|

Положение о порядке отнесения информации |

Руководство предприятия |

|

Положение по работе с персональными данными |

Руководство предприятия |

|

Перечень сведений конфиденциального характера, образующихся в результате деятельности предприятия |

Подразделения предприятия |

|

Перечень защищаемых информационных и коммуникационных ресурсов локальной вычислительной сети подразделения предприятия |

Подразделения предприятия |

|

Положение о порядке работы с документами, содержащими информацию конфиденциального характера в подразделениях предприятия |

Подразделения предприятия |

|

Положение по защите информационных ресурсов от несанкционированного доступа (НСД) в подразделениях предприятия |

Подразделения предприятия |

|

Памятка пользователям информационной системы по вопросам информационной безопасности |

Подразделения предприятия |

|

Положение о работе с персональными данными работников предприятия |

Подразделения предприятия |

Как было показано выше, технология обеспечения защиты информации предполагает обеспечение физической защиты помещений, где производится обработка конфиденциальной информации, обеспечение учета и сохранности носителей персональных данных, сертификацию используемого программного обеспечения, документационное обеспечение технологии обработки персональных данных.

В рамках совершенствования системы организации защиты персональных данных предлагается принятие ряда организационных мер.

1. Документирование учета носителей информации. Пример формы Журнала учета внешних носителей, используемых для работы с персональными данными.

2. Определение приказом рабочих станций, используемых для работы с персональными данными. Станции должны опечатываться специальными защитными знаками, номера которых указываются в данном журнале.

3. Проведение обследования помещений, где обрабатываются персональные данные, с оформлением акта.

Рассмотрев теоретические аспекты обеспечения защиты информации, можно сделать следующие выводы:

- информационные ресурсы в настоящее время являются реальным дорогостоящим активом, нарушения в функциональности которого могут поставить под угрозу существование организаций;

- в настоящее время создана нормативно-правовая база, регулирующая процесс обработки и защиты информации;

- построение архитектуры защиты информации необходимо проводить в соответствии со спецификой организации, типом обрабатываемой информации;

- для выбора методов и средств защиты информации необходимо проводить моделирование систем защиты информации, по результатам которого выбирать оптимальные решения для обеспечения информационной безопасности.

Также немаловажным аспектом обеспечения защиты от перехвата информации является соблюдение сотрудниками дисциплины при работе с криптографическими системами и паролями к информационным ресурсам. Носители ключей электронной подписи должны храниться в помещениях, исключающих несанкционированный доступ. В случае организации парольной защиты необходимо соблюдать требования сложности, периодичности смены, а также обеспечивать запретительные меры на передачу паролей между сотрудниками, на хранение паролей в местах, к которым открыт свободный доступ.

Таким образом, рассмотрев вопросы обеспечения защиты от перехвата информации, можно сделать следующие выводы:

- технологии использования сетевых информационных ресурсов предполагают необходимость реализации системы разграничения доступа;

- основные угрозы сетевой безопасности могут быть связаны с влиянием человеческого фактора, а также с особенностями функционирования технических средств;

- реализация технологий сетевой безопасности предполагает принятие ряда организационных, технологических мер, а также издание ряда нормативных документов;

- модели сетевой безопасности предполагают использование систем парольной защиты, защиты с использованием криптографических систем, а также программно-аппаратных комплексов.

Степень уязвимости информационной системы в результате действия нарушителей указанных типов определяется качеством разработанной документации, наличием организационной структуры в компании, позволяющей эффективно осуществлять деятельность по защите информационных ресурсов.

2.3 Инструменты и механизмы обеспечения информационной безопасности

Одной из важнейших компонент обеспечения сетевой безопасности исследуемого предприятия является система антивирусной защиты. Каждый из пользователей информационной системы несет персональную ответственность за выявленные факты заражения вредоносным ПО на своей рабочей станции.

Таким образом, целями антивирусной защиты в АИС предприятия являются:

- противодействие активности вредоносного ПО в АИС предприятия;

- обеспечение работоспособности АИС предприятия и возможностей по ее восстановлению в случае сбоев с минимумом финансовых издержек и временных затрат.

Основными принципами антивирусной защиты в Институте являются:

- доведение регламентирующих документов в области антивирусной защиты до пользователей информационной системы;

- регламентация использования внешних носителей информации (допускается оборот только учтенных носителей);

- использование в работе только лицензионных программ, включая операционные системы, своевременное их обновление;

- ежедневное обновление сигнатур антивирусных баз, программных модулей АВЗ в автоматическом режиме;

- проверка на наличие вредоносного ПО всех файлов, полученных из внешних источников;

- обучение правилам и нормам АВЗ вновь принятых на работу сотрудников;

- исключение доступа пользователей к настройкам системы антивирусной защиты;

- ограничение доступа пользователей к ресурсам Интернета.

Объектами антивирусной защиты в структуре ИС АО ИТМ и ВТ являются:

- прокси-сервер;

- файловый сервер (ЛВС);

- рабочие станции пользователей, планшетные компьютеры, ноутбуки.

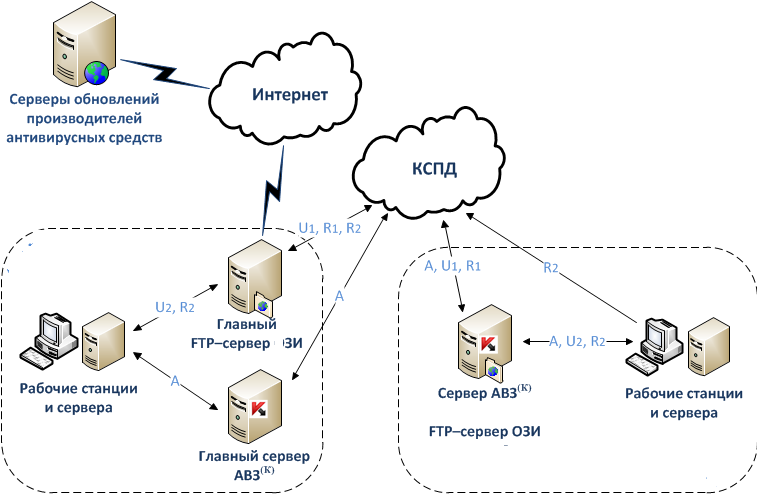

Структура системы антивирусной защиты АО ИТМ и ВТ показана на Рисунке 8.

Рисунок 1. Структура системы антивирусной защиты ООО «Едок»

Рисунок 1. Структура системы антивирусной защиты ООО «Едок»

В настоящее время используемая версия ПО: Kaspersky Endpoint Security 10. Автоматическое обновление и администрирование рабочих станций обеспечивается средством Kaspersky Security Center.

В каждом из подразделений ООО «Едок» приказом назначается ответственный за антивирусную защиту, каждый из которых подчиняется ответственному за АВЗ ИТ-специалисту ООО «Едок».

Ответственный за АВЗ в подразделении ООО «Едок» обязан:

-

- контролировать выполнение требований антивирусной защиты в своем подразделении;

- администрировать сеть АВЗ в подразделении, поддерживать структуру сети АВЗ;

- своевременно обновлять: антивирусное ПО, антивирусные базы, лицензионные ключи на компьютерах входящих в круг ответственности. Поддерживать функционирование антивирусного ПО на компьютерах, входящих в круг ответственности;

- контролировать состояние АВЗ на компьютерах, входящих в круг ответственности;

- доводить до сотрудников в подразделении, в том числе вновь принятых на работу, их права и обязанности по обеспечению АВЗ;

- при получении рекомендаций от ответственного за АВЗ, выполнить указанные действия в указанные сроки;

- предоставлять информацию о состоянии антивирусной защиты по запросу руководства.

Одной из главных задач обеспечения защиты информации является поддержание антивирусных баз в актуальном состоянии, для этого необходимо организовать ежедневное обновление антивирусных баз на рабочих станциях пользователей и несколько раз в сутки на серверах. Антивирусные базы, будем считать актуальными в течение 3 дней, по истечении данного срока антивирусные базы теряют свою актуальность.

Заключение

Информационная безопасность хозяйствующего субъекта – это состояние информационной системы, способствующее реализации его экономических интересов. В рамках данной работы было проведено построение модели угроз информационной безопасности в условиях ООО «Едок».

В ООО «Едок» соблюдение обязанностей по защите информации вытекает из организационной структуры компании. Так, генеральный директор, являясь высшим звеном, контролирует соблюдения требований законов по защите конфиденциальной информации, утверждение документации в области защиты конфиденциальных данных.