Добавлен: 11.03.2024

Просмотров: 24

Скачиваний: 0

Содержание:

ВВЕДЕНИЕ

Защита информации — это деятельность по предотвращению утечки, хищения, утраты, модификации (подделки), несанкционированных и непреднамеренных) воздействий на защищенную информацию. С чисто технических и непреднамеренных причин, под это определение подпадает также деятельность, связанная с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и прочее.

Современный мир информационных технологий невозможен без кодирования данных, поскольку оно позволяет удобно хранить и обрабатывать данные.

Целью данной работы является исследование методов кодирования данных.

В рамках работы необходимо решить следующие задачи:

- изучить основы информационной безопасности;

- раскрыть такое понятие, как «кодирование»;

- проанализировать основные виды кодирования текстовых, графических и числовых данных;

- рассмотреть основные виды кодирования.

Объектом исследования данной работы является информационная безопасность, а предметом исследования работы являются методы кодирования данных.

Методами проектного исследования данной работы являются теоретический анализ, изучение соответствующей литературы, сравнение.

При работе над данным проектом использовался большой объем литературы. Полный список представлен в конце данной работы.

Глава 1. Основы информационной безопасности

1.1 Современные методы защиты информации

Защита данных — это процесс защиты важной информации от повреждения, компрометации или потери.

Важность защиты данных возрастает, поскольку объем создаваемых и хранимых данных продолжает расти с беспрецедентной скоростью. Существует также небольшая опасность и в отношении к простоям, которые могут сделать невозможным доступ к важной информации.

Следовательно, большая часть стратегии защиты данных обеспечивает быстрое восстановление данных после любого повреждения или потери. Защита данных от компрометации и обеспечение конфиденциальности данных являются другими ключевыми компонентами защиты данных. [3, 7, 9]

Термин защита данных используется для описания как оперативного резервного копирования данных, так и непрерывности аварийного восстановления. Стратегии защиты данных развиваются по двум направлениям: доступность данных и управление данными.

Защита конфиденциальных данных является конечной целью практически всех мер информационной безопасности. Эти меры помогают предотвратить кражу личных данных и обеспечить конфиденциальность.

Безопасность данных имеет фундаментальное значение. Все новые и существующие бизнес-процессы и процессы обработки данных должны включать проверку безопасности данных. Это гарантирует, что данные защищены от потери и защищены от несанкционированного доступа.

Необходимо разработать план проверки статуса и политик безопасности данных. Спроектировать процессы для безопасного доступа, обработки и хранения данных. Архивировать ненужные данные. [1, 17, 19]

Специалисты точно должны знать какие данные у них есть и какие уровни защиты необходимы, чтобы сохранить конфиденциальность данных и их безопасность от потери. Также необходимо хранить только те данные, которые нужны для повседневной работы. Безопасно архивировать или уничтожать старые данные и удалять их со всех компьютеров и других устройств.

Конфиденциальность информации или конфиденциальность данных (или защита данных) — это взаимосвязь между сбором, распространением данных, технологий и общественных ожиданий от конфиденциальности правовых и политических вопросов, связанных с ними.

Конфиденциальность существует там, где личная информация или другая конфиденциальная информация собираются, хранятся, используются и, наконец, уничтожаются или удаляются в цифровой форме или иным образом. Неправильный или несуществующий контроль раскрытия информации может быть основной причиной проблем конфиденциальности. Вопросы конфиденциальности данных могут возникать в широком круге областей, таких как:

- здравоохранение;

- расследование и судебное разбирательство уголовного правосудия;

- финансовые учреждения и операции;

- биологические признаки, такие как генетический материал;

- географические записи;

- нарушение конфиденциальности;

- служба на основе местоположения и геолокация;

- поведение веб-серфинга или пользовательские настройки с использованием постоянных файлов – «cookie». [2, 15, 17]

Задача конфиденциальности данных — использовать данные, защищая индивидуальные предпочтения пользователя и их личную информацию. Области компьютерной безопасности и информационной безопасности разрабатывают и используют программное обеспечение, аппаратные средства и человеческие ресурсы для решения этой проблемы. Поскольку законы и правила, касающиеся конфиденциальности и защиты данных, постоянно меняются, важно быть в курсе любых изменений в законодательстве и постоянно пересматривать соблюдение правил конфиденциальности и безопасности данных.

Несанкционированный доступ к информации — это доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д.) в компьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) прав доступа.

Другими словами, это доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Так же иногда несанкционированным доступом называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника. [2, 15, 17]

В целом можно распределить потенциальные нарушения безопасности в трех категориях.

1. Неавторизованный выпуск информации: неавторизованное лицо может читать и использовать информацию, хранящуюся на компьютере. Эта категория иногда распространяется на «анализ трафика», при котором злоумышленник наблюдает только за шаблонами использования информации и от этих шаблонов может вывести некоторый информационный контент. Этот вариант также включает в себя несанкционированное использование проприетарной программы. [1, 3]

2. Неавторизованная модификация информации: неавторизованное лицо может вносить изменения в хранимую информацию — форма саботажа. Этот вид нарушения не требует того, чтобы злоумышленник видел информацию, которую он изменил.

3. Несанкционированное отрицание использования: злоумышленник может запретить авторизованному пользователю обращаться или изменять информацию, даже если злоумышленник не может ссылаться или изменять информацию. Причинами отказа в использовании являются «сбой» системы, срыв алгоритма планирования или запуск специальной программы на компьютере. Это еще одна форма саботажа.

Термин «несанкционированный» в трех перечисленных выше категориях означает, что освобождение, модификация или отказ в использовании происходит вопреки желанию человека, который контролирует эту информацию, возможно, даже противоречит ограничениям, якобы введенным в действие системой. Самое большое осложнение в компьютерной системе общего доступа с дистанционным доступом заключается в том, что «нарушитель» в этих определениях может быть законным пользователем компьютерной системы. [5, 13]

Примеры методов защиты, иногда применяемых к компьютерным системам, следующие:

- маркировка файлов со списками авторизованных пользователей;

- проверка личности потенциального пользователя, требование пароля;

- экранирование компьютера для предотвращения перехвата и последующей интерпретации электромагнитного излучения;

- шифрование информации, отправленной по телефонным линиям,

- блокировка комнаты, содержащей компьютер;

- регулирование пользователей, которые могут вносить изменения в компьютерную систему (как в свое оборудование, так и в программное обеспечение);

- использование избыточных схем или запрограммированные перекрестные проверки, которые поддерживают безопасность в случае сбоев аппаратного или программного обеспечения;

- подтверждение, что аппаратное и программное обеспечение фактически реализовано по назначению. [4, 7, 9]

Очевидно, что широкий спектр соображений уместен для обеспечения безопасности информации. Исторически сложилось так, что литература компьютерных систем более узко определила термин «защита» как те методы безопасности, которые контролируют доступ к исполняемым программам для сохраненной информации. Примером техники защиты является маркировка файлов, хранящихся в компьютере, списками авторизованных пользователей. Аналогично, термин аутентификация используется для тех методов безопасности, которые проверяют личность человека (или другого внешнего агента), делающего запрос компьютерной системы. Пример метода аутентификации требование пароля. В данном разделе основное внимание уделяется механизмам защиты и аутентификации, и на другие одинаково необходимые механизмы безопасности [3].

Следует признать, что концентрация на механизмах защиты и аутентификации обеспечивает узкий взгляд на информационную безопасность и что этот узкий взгляд опасен. Целью безопасной системы является предотвращение любого несанкционированного использования информации, что является негативным требованием. Трудно доказать, что это отрицательное требование было достигнуто, поскольку необходимо продемонстрировать, что ожидаются все возможные угрозы. Таким образом, расширенный взгляд на проблему наиболее уместен, чтобы помочь обеспечить отсутствие пробелов в стратегии. Напротив, узкая концентрация на механизмах защиты, особенно логически невозможная для поражения, может привести к ложной уверенности в системе, в целом.

1.2 Понятие «кодирование» и его свойства

Теория кодирования и теория информации возникли в начале XX века. Начало развитию этих теорий как научных дисциплин положило появление в 1948 г. статей К. Шеннона, которые заложили фундамент для дальнейших исследований в этой области.

Кодирование – способ представления информации в удобном для хранения и передачи виде. В связи с развитием информационных технологий кодирование является центральным вопросом при решении самых разных задач программирования, таких как:

- представление данных произвольной структуры (числа, текст, графика) в памяти компьютера;

- обеспечение помехоустойчивости при передаче данных по каналам связи;

- сжатие информации в базах данных.

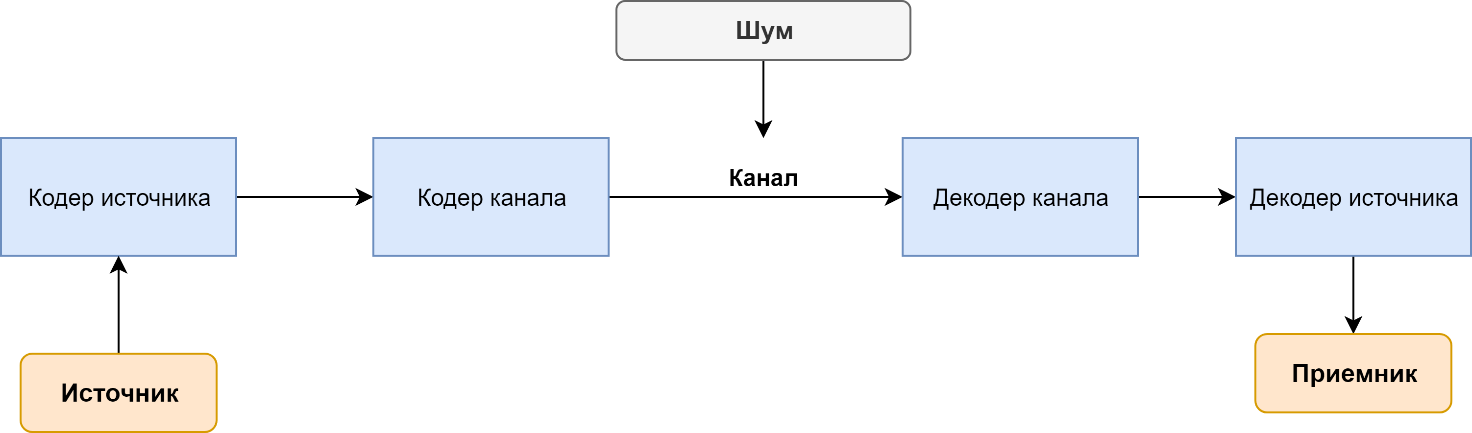

Основной моделью, которую изучает теория информации, является модель системы передачи сигналов (рисунок 1).

Рисунок 1 – Модель системы передачи сигналов

Шифрование данных преобразует данные в другую форму или код, так что только пользователи, имеющие доступ к секретному ключу (формально называемому ключом дешифрования) или паролю, могут его прочитать. Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные называются открытым текстом. В настоящее время шифрование является одним из самых популярных и эффективных методов защиты данных, используемых организациями. Существует два основных типа шифрования данных: асимметричное шифрование, также известное как шифрование с открытым ключом и симметричное шифрование.

Цель шифрования данных заключается в защите конфиденциальности цифровых данных, поскольку она хранится на компьютерных системах и передается с использованием Интернета или других компьютерных сетей. Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют важную роль в обеспечении безопасности ИТ-систем и коммуникаций.

Эти алгоритмы обеспечивают конфиденциальность и обеспечивают основные инициативы по обеспечению безопасности, включая аутентификацию, целостность и безотказность. Аутентификация позволяет проверить происхождение сообщения, а целостность обеспечивает доказательство того, что содержимое сообщения не изменилось с момента его отправки. Кроме того, исключение возможности отказа гарантирует, что отправитель сообщения не может отклонить отправку сообщения.

Данные или открытый текст шифруются с помощью алгоритма шифрования и ключа шифрования. Процесс приводит к зашифрованному тексту, который может быть просмотрен только в оригинальной форме, если он дешифрован с помощью правильного ключа. [5]