Файл: Система защиты информации в банковских системах ( Безопасность автоматизированных систем обработки информации в банках).pdf

Добавлен: 12.03.2024

Просмотров: 11

Скачиваний: 0

В банковском деле наибольшее распространение получили средства идентификации личности, которые мы отнесли ко второй группе: некий предмет (карточку, электронный ключ, жетон). Естественно использование такого ключа происходит в сочетании со средствами и приемами идентификации, которые мы отнесли к первой группе: использование информации (секретный код, пароль).

Давайте более подробно разберемся со средствами идентификации личности в банковском деле.

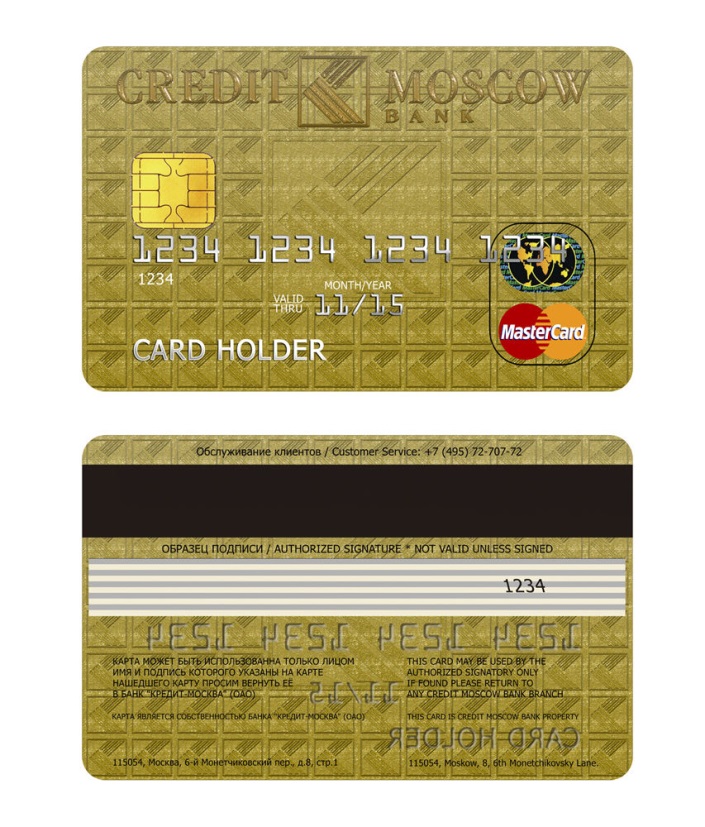

Пластиковые карты.

В настоящее время выпущено более миллиарда карточек в различных странах мира. Наиболее известные из них:

- кредитные карточки Visa (более 350 млн. карточек) и MasterCard (200 млн. карточек);

- международные чековые гарантии Eurocheque и Posteheque;

- карточки для оплаты путешествий и развлечений American Express (60 млн. карточек) и Diners Club.

Магнитные карточки

Карта с магнитной полосой - тип карт, отличающийся наличием магнитной полосы. Магнитная полоса предназначена для хранения какой‑либо информации. Пластиковые карты с магнитной полосой – их еще называют магнитными картами – получили самое широкое распространение в современном мире. Главная отличительная особенность таких карт состоит в том, что информация, содержащаяся на них, нанесена на магнитную полосу. Популярность магнитных карт закономерна, ведь эта технология обладает целым рядом преимуществ:

- магнитные карты имеют компактный размер, что очень удобно для пользователя;

- при миниатюрных габаритах карты она является носителем довольно обширной информации. Магнитная полоса может хранить следующие сведения: номер карты, имя владельца, срок действия карты, сервис-код, ПИН-код, а также другие виды кодов;

- производство магнитных карт имеет низкую себестоимость. Именно поэтому магнитные карты остаются самым распространенным типом карт. Они активно используются в банковской сфере и розничной торговле, а также во многих других областях экономической деятельности;

- устройства для считывания информации, зашифрованной на магнитных картах, тоже доступны.

Магнитные карты стали огромным шагом вперед по сравнению с обычными пластиковыми картами. Прежде всего, они позволяют хранить и использовать значительные объемы информации, а кроме того, содержат данные в закодированном виде, то есть обеспечивают определенный уровень безопасности. Однако при всех положительных качествах, которыми обладают магнитные карты, есть у них и свои недостатки. Это недостаточная прочность носителя (магнитная лента подвержена механическим и прочность носителя (магнитная лента подвержена механическим и другим воздействиям), невозможность обновления данных, обязательное требование обслуживать карту в режиме онлайн. Но самым главным недостатком магнитных карт была и остается недостаточная защита информации от злоумышленников. Во-первых, магнитную карточку сравнительно легко подделать, и современные технологии, оказавшиеся в руках мошенников, позволяют сделать это. Во-вторых, ПИН-код, являющийся ключом к средствам, хранящимся на счете, можно узнать. Люди, специализирующиеся на воровстве с карт, хорошо знают способы, позволяющие заполучить четырехзначный код чужой карты. Вот почему всем держателям карт постоянно напоминают о необходимости аккуратного обращения и бережного сохранения информации.

Proximity-карты

Среди разнообразия современных пластиковых карт Proximity карты считаются наиболее перспективным вариантом. Они эффективно используются для систем доступа в помещение и выполняют роль ключа на пропускных пунктах на различные предприятия и организации. Бесконтактные радиочастотные технологии и ряд существенных преимуществ обеспечивают Proximity картам популярность и долгосрочное использование.

Во- первых, важным фактором является то, что Proximity карту практически невозможно подделать, а срок ее использования неограничен.

Во-вторых, каждая Proximity карта при изготовлении получает персональный код, а затем на нее наносятся идентификационные данные о предприятии или владельце карты. При помощи специального считывателя даже на значительном расстоянии за мгновение в 0,1 сек. система доступа получает информацию с карты и контролирует доступ на охраняемый объект.

А в-третьих, Proximity карта универсальна и удобна в применении. Она может выполнять роль персонального пропуска, на котором указаны личные данные сотрудника, есть его фотография, может содержать название организации или ее реквизиты.

Кроме того, персонализация пластиковых карт может включать специальные PVC-наклейки, которые наносятся дополнительно на корпус карты.

Proximity карта может быть исключительно пропуском в данную организацию или выполнять дополнительную функцию ключа к нескольким помещениям внутри предприятия. При необходимости такие карты- пропуска могут обеспечивать не только постоянный доступ на объект для сотрудников, но и носить временный характер и оформляться для посетителей непосредственно при входе на объект. Для создания временных или разовых пропусков необходимо иметь на месте специальное оборудование и программное обеспечение.

Смарт-карты

В большинстве случаев смарт-карты содержат микропроцессор и операционную систему, управляющую устройством и контролирующую доступ к объектам в его памяти. Кроме того, смарт-карты, как правило, обладают возможностью проводить криптографические вычисления. Смарт-карты находят всё более широкое применение в различных областях, от систем накопительных скидок до кредитных и дебетовых карт. Приложения смарт-карт включают их использование в банковских, дисконтных, телефонных карточках и карточках оплаты проезда, различных бытовых услуг и т. д.

Смарт-карты также могут использоваться как электронные кошельки. На чип смарт-карты может быть загружена информация о средствах, которыми владелец может расплачиваться в различных торговых точках. Криптографические протоколы защищают информационный обмен между смарт-картой и банкоматом. Если при этом нет непосредственной связи с банком, то работа с картой проходит в режиме оффлайн, в отличие от магнитных карт, которые делают запрос в банк, и уже он дает разрешение на операции с картой.

Быстро развивается применение смарт-карт в цифровой идентификации. В этой сфере карты используются для удостоверения личности. Более общий пример — это конъюнкция с PKI. Смарт-карта сохраняет зашифрованный цифровой сертификат, полученный от PKI вместе с некоторой другой информацией о владельце. При совмещении подобных смарт-карт с биометрическими данными получается двух- или трехфакторная аутентификация.

Электронные жетоны

Электронный жетон (также аппаратный токен, USB-ключ, криптографический токен) - компактное устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации его владельца, безопасного удалённого доступа к информационным ресурсам и т. д. Как правило, это физическое устройство, используемое для упрощения аутентификации. Токены предназначены для электронного удостоверения личности (например, клиента, получающего доступ к банковскому счёту), при этом они могут использоваться как вместо пароля, так и вместе с ним. В некотором смысле токен - это электронный ключ для доступа к чему-либо. Обычно аппаратные токены обладают небольшими размерами, что позволяет носить их в кармане или кошельке, часто они оформлены в виде брелоков. Некоторые предназначены для хранения криптографических ключей, таких как электронная подпись или биометрические данные (например, детали дактилоскопического узора). В одни встроена защита от взлома, в другие - мини-клавиатура для ввода PIN-кода или же просто кнопка вызова процедуры генерации и дисплей для вывода сгенерированного ключа. Токены обладают разъёмом USB.

С помощью токена можно защитить учётную запись на компьютере, используя сложный пароль, не запоминая его. Для этого вы должны купить программное обеспечение и токен, подходящий к нему. С помощью программы токен получит ключ для входа в систему. При повторном запуске вам потребуется вставить токен (например в USB порт) и ввести PIN. После проделанных операций вы получаете доступ к системе.

Простейшая уязвимость с любым токеном - это его потеря или кража. Вероятность случая компрометации может быть уменьшена с помощью личной безопасности, например: замки, электронная привязь, сигнализация. Украденные токены бесполезны для вора, если использована технология двухфакторной аутентификации. Как правило для проверки подлинности требуется вводить персональный идентификационный номер (PIN) вместе с информацией на токене.

Заключение

Как видим, проблема защиты банковской информации слишком важна, чтобы банк мог игнорировать ее. В последние годы в Российских банках наблюдается масса случаев нарушения уровня секретности. Образцом является появление в свободном доступе различных баз данных на компакт-дисках о коммерческих компаниях и физических лицах. В теории, законодательная база для гарантирования защиты банковской информации существует в нашей стране, все же ее применение далеко от идеала. Пока не было случаев, когда банк был наказан за передачу информации, когда какая-либо компания была наказана за реализацию попытки получения конфиденциальной информации.

Защита информации в банке - это задача комплексная, которая не может решаться только в пределах банковских программ. Эффективное исполнение защиты начинается с выбора и настраивания операционных систем и сетевых системных средств, поддерживающих функционирование банковских программ. В числе дисциплинарных средств гарантирования защиты следует выделить два направления: с одной стороны - это минимально достаточная информированность пользователей системы об особенностях построения системы; с другой – наличие многоуровневых средств идентификации пользователей и контроля их прав.

В разное время своего развития автоматизированные системы безопасности имели различные звенья защиты. В Российских условиях большинство банковских систем по уровню защиты следует причислить к системам первого и второго уровня сложности защиты:

1-й уровень – использование программных средств, предоставляемых стандартными средствами операционных систем и сетевых программ;

2-й уровень – использование программных средств обеспечения безопасности, кодирования информации, кодирования доступа.

Взяв во внимание все вышесказанное, я пришла к выводу, что работая в банковской сфере, требуется быть уверенным в том, что корпоративная и коммерческая информация сохранится закрытыми. Хотя следует заботиться о защите не только документов и иной производственной информации, но и сетевых настроек и параметров функционирования сети на машине.

Задача защиты информации в банке устанавливается значительно строже, нежели в других организациях. Решение такой задачи подразумевает планирование организационных, системных мероприятий, обеспечивающих защиту. Тем временем, планируя защиту, следует соблюдать меру между необходимым уровнем защиты и тем ее уровнем, когда защита начинает мешать нормальной работе персонала.

Приложения

Рис. 1 Магнитная карточка

Рис. 2 Proximity-карта

Рис. 3 Смарт-карта

Рис. 4 Электронный токен

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Размещено на Allbest.ru

1) Рябко Б. Я., Фионов А. Н. Основы современной криптографии для специалистов в информационных технологиях — Научный мир, 2004. — 173 с.

2) Алферов А. П., Зубов А. Ю., Кузьмин А. С., Черемушкин А. В. Основы криптографии. — «Гелиос АРВ», 2002. — 480 с.

3) Б. А. Фороузан. Схема цифровой подписи Эль-Гамаля // Управление ключами шифрования и безопасность сети / Пер. А. Н. Берлин

4) Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2017. — 384 c.

5) Букин, С. О. Безопасность банковской деятельности / С.О. Букин. - М.: Питер, 2016. - 288 c

6) Ярочкин, В.И. Безопасность банковских систем / В.И. Ярочкин. - М.: Ось-89, 2012. - 430 c.

7) Мельников В.И., Клейменов С.А., Петраков А.М. Информационная безопасность и защита информации. М. : Академия, 2009.

8) Аскеров Т.М. и др.Защита информации и информационная безопасность: Учебное пособие / Под общей редакцией К.И. Курба-кова/Т.М. Аскеров и др. — М.: Рос. экон. акад., 2001. — 387 с.

9) Цирлов В.А. Основы информационной безопасности. Краткий курс / В.А. Цирлов. — Ростов н/Д: Феникс, 2008. — 253 с.

10) Гайкович Ю.В, Першин А.С. Безопасность электронных банковских систем. — М: Единая Европа, 1994 г.

11) Кузнецов В.Е. Измерение финансовых рисков. — Банковские технологии, 1997, №9.

12) Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2013. — 136 c.

13) Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c.

14) Ярочкин, В.И. Информационная безопасность. 5-е изд. / В.И. Ярочкин. — М.: Академический проект, 2008. — 544 c.

15) Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. — М.: ДМК, 2014. — 702 c.

Интернет ресурсы:

16) Электронная всемирная энциклопедия https://ru.wikipedia.org/