Файл: Программа среднего профессионального образования 40. 02. 01 Право и организация социального обеспечения Дисциплина информатика (1 семестр) Практическое задание 3.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 16.03.2024

Просмотров: 11

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Программа среднего профессионального образования

40.02.01 Право и организация социального обеспечения

Дисциплина: информатика (1 семестр)

Практическое задание № 3.

Выполнил:

слушатель Кошманова И.Г.

Преподаватель:

Каргина О.И.

Задание №1. Слушатель Кошманова И.Г.

1. Задание: Выполните задания и прикрепите ответы в электронном виде.

Задание №1

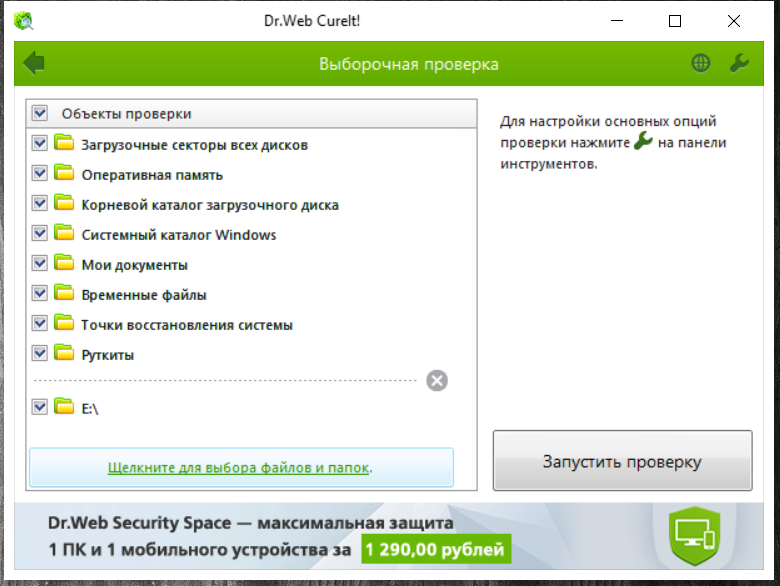

Выполнить сканирование и лечение локального диска, содержащего зараженные вирусами файлы с помощью не менее чем двух антивирусных программ.

Можно использовать следующие дополнительные утилиты:

http://support.kaspersky.ru/viruses/kss3

http://z-oleg.com/secur/avz/download.php

Использовать все доступные режимы сканирования этих программ.

Содержание отчета:

Общие характеристики компьютера, на котором выполнялось сканирование, в т.ч. жесткого диска.

Названия и версии антивирусных программ.

Краткое описание режимов работы антивирусных программ.

Сводная таблица результатов сканирования, содержащая следующую информацию для каждого из режимов сканирования:

название режима сканирования,

время сканирования,

количество проверенных объектов,

количество обнаруженных вирусов,

количество зараженных файлов,

количество вылеченных файлов.

Выводы, содержащие сравнительную характеристику использованных антивирусных программ и их режимов работы.

>>> C:\WINDOWS\aact_tools\aact.exe ЭПС: подозрение на Файл с подозрительным именем (CH)

Файл успешно помещен в карантин (C:\WINDOWS\aact_tools\aact.exe)

Проверка завершена

8. Поиск потенциальных уязвимостей

>> Службы: разрешена потенциально опасная служба TermService (Службы удаленных рабочих столов)

> Службы: обратите внимание - набор применяемых на ПК служб зависит от области применения ПК (домашний, ПК в ЛВС компании ...)!

>> Безопасность: разрешен автозапуск программ с CDROM

>> Безопасность: разрешен административный доступ к локальным дискам (C$, D$ ...)

>> Безопасность: к ПК разрешен доступ анонимного пользователя

>> Безопасность: Разрешена отправка приглашений удаленному помощнику

Проверка завершена

9. Мастер поиска и устранения проблем

>> Разрешен автозапуск с HDD

>> Разрешен автозапуск с сетевых дисков

>> Разрешен автозапуск со сменных носителей

Проверка завершена

Просканировано файлов: 3838, извлечено из архивов: 1969, найдено вредоносных программ 0, подозрений - 0

Сканирование завершено в 27.12.2022 10:44:17

Сканирование длилось 00:00:30

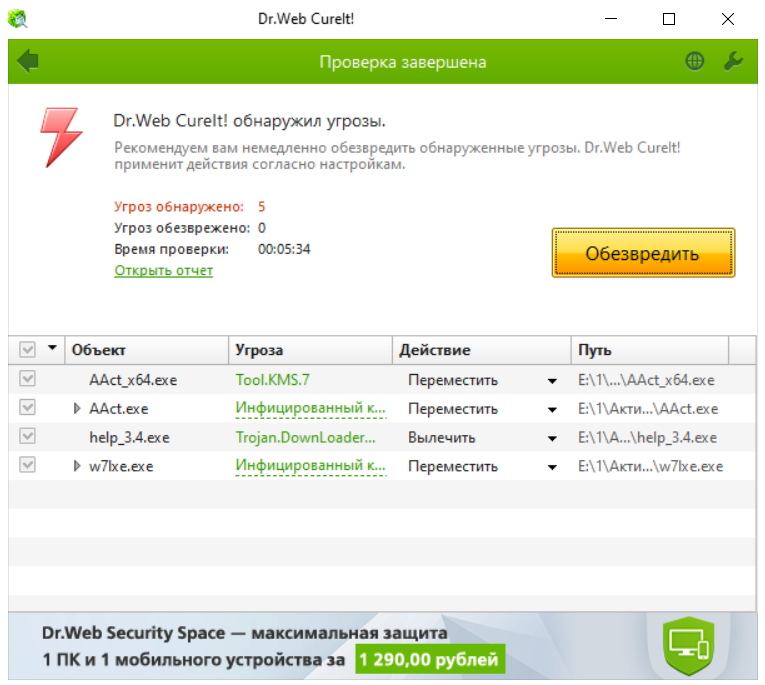

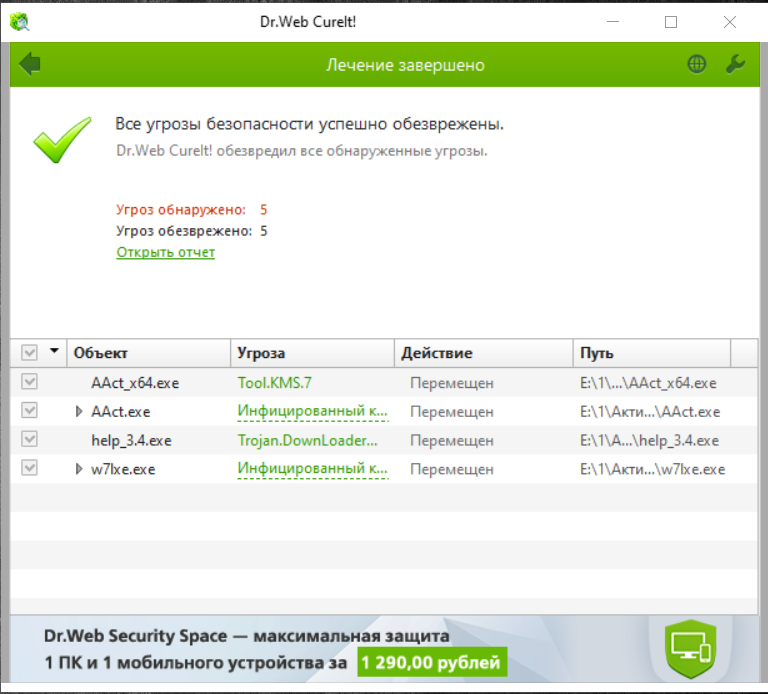

Выполнено сканирование диска программой Dr. Web CureIt v9.1.6.04261

Лечащая утилита Dr.Web CureIt! вылечивает инфицированную систему однократно, но она не является постоянным средством для защиты компьютера от вирусов.

Обнаружены угрозы:

Обезврежено:

Протокол антивирусной утилиты Dr. Web CureIt

Dr.Web Scanner SE for Windows v9.1.6.04261

(c) Doctor Web, Ltd., 1992-2021

Scan session started 2022/12/27 11:10:51

Module location : C:\Users\Admin\AppData\Local\Temp\DE7C6134-E409127-EAD84D2D-60F571C\

OPTION [Automatic Apply Actions] NO

OPTION [Turn Off Computer After Scan] NO

OPTION [Use Sound Alerts] NO

OPTION [Block Network] NO

OPTION [Protect Process] NO

OPTION [Protect Raw Disk] NO

Time from server is: 2022-12-27 11:10:53

Using language: "Russian (Русский)"

Available instances: 10

Instances used: 10

Platform: Windows 10 Professional x64/WOW (Build 19045)

API Version: 2.2

Scanning Engine version: 12.6.11.9140

Virus Finding Engine version: 7.0.58.8230

Total 277 virus bases are loaded from C:\Users\Admin\AppData\Local\Temp\DE7C6134-E409127-EAD84D2D-60F571C\

Total 210216718964 bytes in 50895 files scanned (114084 objects)

Total 51041 files (113996 objects) are clean

Total 4 files (5 objects) are infected

Total 76 files are raised error condition

Scan time is 00:05:34.233

Start curing

E:\1\Активаторы Windows\! KMS Tools Portable 01.08.2019 by Ratiborus\Programs\AAct v4.0 Portable\AAct_x64.exe - quarantined - 15242 ms

E:\1\Активаторы Windows\! KMS Tools Portable 01.08.2019 by Ratiborus\Programs\AAct v4.0 Portable\AAct.exe - quarantined - 7118 ms

E:\1\Активаторы Windows\XP\help_3.4\help_3.4.exe - quarantined - 5994 ms

E:\1\Активаторы Windows\All activation 7\Activators\Windows 7 Loader eXtreme Edition v3.503 (Napalum)\w7lxe.exe - quarantined - 8794 ms

Total 210216718964 bytes in 50895 files scanned (114084 objects)

Total 51041 files (113996 objects) are clean

Total 4 files (5 objects) are infected

Total 4 files (5 objects) are neutralized

Total 76 files are raised error condition

Scan time is 00:05:34.233

Выводы:

| | Dr. Web CureIt | AVZ |

| Время работы | 334 сек | 30 сек |

| Использование ресурсов компьютера | В разы больше, нежели avz | |

| Результативность работы | Нашёл 5 угроз | Угроз не обнаружил |

| Удобство пользования программой | Для скачивания программы, требует регистрацию, а также согласие с отправкой личных данных, полученных в процессе работы. | Легко скачивается и запускается |

Вряд ли можно сказать, что одна программа лучше, нежели другая. Скорее их можно использовать обе, они будут дополнять друг друга в сканировании.

Задание №2. Слушатель Кошманова И.Г.

Ответьте на следующие вопросы.

1.Какие существуют угрозы для информации?

2.Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий?

3.Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы?

4.Опишите схему функционирования файлового вируса.

5. Каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом?

-

Какие существуют угрозы для информации?

Угрозы информационной безопасности могут быть классифицированы по различным признакам:

По аспекту информационной безопасности, на который направлены угрозы:

- Угрозы конфиденциальности (неправомерный доступ к информации). Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место, когда получен доступ к некоторой информации ограниченного доступа, хранящейся в вычислительной системе или передаваемой от одной системы к другой. В связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев в работе программных и аппаратных средств. К информации ограниченного доступа относится государственная тайна

[2] и конфиденциальная информация[3] (коммерческая тайна, персональные данные, профессиональные виды тайна: врачебная, адвокатская, банковская, служебная, нотариальная, тайна страхования, следствия и судопроизводства, переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений (тайна связи), сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации (ноу-хау) и др.).

- Угрозы целостности (неправомерное изменение данных). Угрозы нарушения целостности - это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами - от умышленных действий персонала до выхода из строя оборудования.

- Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей.

По расположению источника угроз:

-Внутренние (источники угроз располагаются внутри системы);

-Внешние (источники угроз находятся вне системы).

-По размерам наносимого ущерба:

-Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба);

- Локальные (причинение вреда отдельным частям объекта безопасности);

-Частные (причинение вреда отдельным свойствам элементов объекта безопасности).

- По степени воздействия на информационную систему:

- Пассивные (структура и содержание системы не изменяются);

- Активные (структура и содержание системы подвергается изменениям).

- По природе возникновения:

-Естественные (объективные) - вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека;

-Искусственные (субъективные) - вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют:

-Непреднамеренные (случайные) угрозы - ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники;

-Преднамеренные (умышленные) угрозы - неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т. д. Преднамеренные угрозы обусловлены действиями людей. Основные проблемы информационной безопасности связаны, прежде всего, с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений.

2.Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий?

Отрицательное воздействие угроз уменьшается различными методами, направленными с одной стороны на устранение носителей угроз - источников угроз, а с другой на устранение или существенное ослабление факторов их реализации - уязвимостей. Кроме того, эти методы должны быть направлены на устранение последствий реализации угроз.

Среди методов противодействия выделяются следующие основные группы:

- правовые методы;

-экономические методы;

-организационные методы;

- инженерно-технические методы;

- технические методы;

- программно-аппаратные методы.

При выборе методов парирования угроз (защиты информации) учитываются полученные в ходе анализа коэффициенты опасности каждого источника угроз, уязвимости и коэффициенты групп методов реализации угроз ИБ.

Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы?

Термин «компьютерный вирус» впервые употребил сотрудник Лихайского университета (США) Фред Коэн в 1984 году.

Компьютерный вирус — одно из самых интересных явлений, которые можно наблюдать в результате развития компьютерной и информационной техники. Суть его сводится к тому, что программы приобретают свойства, присущие живым организмам: они рождаются, размножаются, умирают.

Главное условие существования вирусов — универсальная интерпретация информации в вычислительных системах. Вирус в процессе заражения программы может интерпретировать ее как данные, а в процессе выполнения - как исполняемый код. Этот принцип был положен в основу всех современных компьютерных систем, использующих архитектуру фон Неймана. Компьютерный вирус - это небольшая, сложная, тщательно составленная и опасная программа, которая может самостоятельно размножаться, переноситься на диски и флэшки, прикрепляться к программам, передаваться сетью, нарушая работу компьютера. С понятием «компьютерный вирус» тесно связано такое понятие, как сигнатура. Сигнатура — это фрагмент кода, который можно найти во всех копиях вируса и только в них. Иными словами, сигнатура - это подпись вируса, которая однозначно определяет наличие или отсутствие его в программе. Программа, в которой находится компьютерный вирус, называется зараженной. Вирус (вирусная программа) обладает следующими свойствами: Возможность создавать свои копии и внедрять их в другие программные объекты. Обеспечение скрытности (латентность) до определенного момента ее существования и распространения. Несанкционированность (со стороны пользователя) производимых им действий. Наличие негативных последствий от ее функционирования. Действия компьютерных вирусов могут проявляться поразному: портятся некоторые файлы; программы перестают выполняться или выполняются неправильно; на экран монитора выводятся непредвиденные сообщение или символы; работа компьютера замедляется и т. д. Некоторые вирусы при запуске