Добавлен: 18.03.2024

Просмотров: 13

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Сеансы telnet не поддерживают шифрование данных. Это означает это любой, кто имеет доступ к любому маршрутизатору, коммутатору или шлюзу в сети между двумя удаленными компьютерами, соединенными сеансом связи по протоколу telnet, может перехватить проходящие пакеты и легко получить логин и пароль для доступа в систему (или завладеть любой другой информацией, которой обмениваются эти компьютеры) при помощи любой общедоступной утилиты.

Принцип работы Telnet (Teletype Network) показан на рисунке 4.

Рисунок 4 – Схема работы Telnet (Teletype Network)

-

SSH (Secure Shell)

SSH (Secure Shell) – сетевой протокол, позволяющий производить удалённое управление компьютером и передачу файлов. Сходен по функциональности с протоколом Telnet, однако использует алгоритмы шифрования передаваемой информации.

SSH представляет собой некую программу, которая позволяет устанавливать соединение с удаленным компьютером, выполнять на нем некоторые команды и перемещать файлы между компьютерами. Предоставляя надежную систему аутентификации и возможность обеспечения стойкого алгоритма шифрования данных, передаваемых по открытым каналам (таким как сеть Интернет) позволила SSH заменить менее безопасные программы эмуляции терминала, такие как telnet.

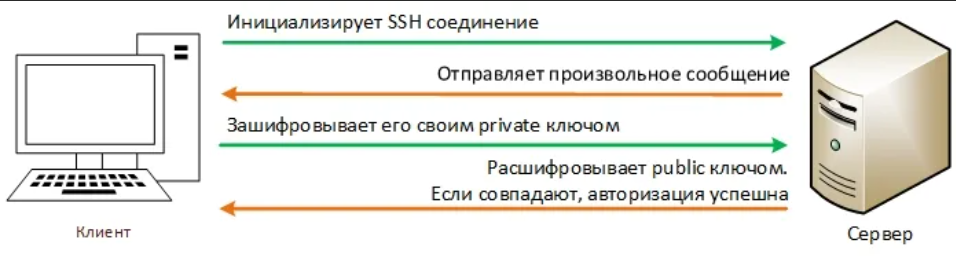

Принцип работы SSH (Secure Shell) показан на рисунке 5.

Рисунок 5 – Схема работы SSH (Secure Shell)

-

Настройка безопасного пароля и протокола SSH.

Для выполнения практической части мы будем использовать Packet Tracer.

Packet Tracer – симулятор сети передачи данных, выпускаемый фирмой Cisco Systems. Позволяет делать работоспособные модели сети, настраивать (командами Cisco IOS) маршрутизаторы и коммутаторы, взаимодействовать между несколькими пользователями (через облако).

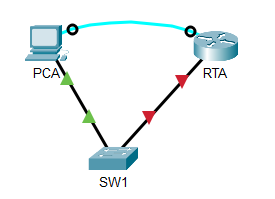

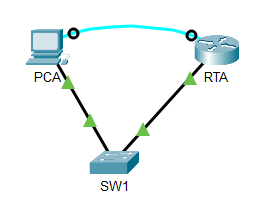

Используя данный симулятор, мы построили модель сети, представленную на рисунке 6.

Рисунок 6 – Модель сети

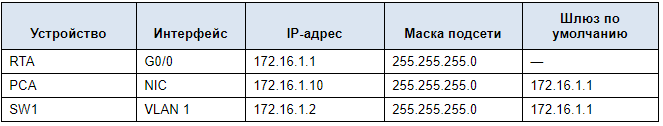

Настройку IP-адресации будем проводить в соответствии с таблицей 1.

Таблица 1– IP-адресация

В первую очередь, необходимо выполнить настройку базовой безопасности на маршрутизаторе.

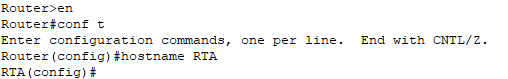

Подключившись к маршрутизатору с помощью консольного подключения, мы активируем привилегированный режим и настраиваем имя хоста как RTA.

Рисунок 7– Настройка имени

Далее мы зашифровали все открытые пароли и установили минимальную длину, чтобы обеспечить сохранность пароля в тайне.

Рисунок 8 – Защита пароля

Мы установили надежный пароль.

Рисунок 9 – Пароль

Далее необходимо отключить DNS-поиск.

Рисунок10 – Отключение DNS

Устанавливаем доменное имя CCNA.com.

Рисунок 11– Установка доменного имени

Создаём произвольного пользователя с надежным шифрованным паролем.

Рисунок 12 – Создание пользователя

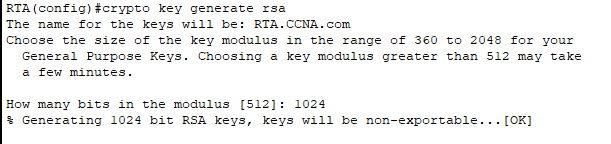

Теперь необходимо создать 1024-разрядные RSA-ключи с помощью команды crypto key generate rsa.

Рисунок 13 – Создание RSA-ключей

Далее необходимо заблокировать на три минуты всех, кто, выполнив четыре попытки в течение двух минут, не смог войти в систему.

Рисунок 14 – Установка временного ограничения

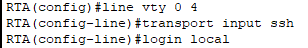

Настраиваем все линии VTY для доступа по SSH и используем профили локальных пользователей для аутентификации.

Рисунок 15 – Настройка VTY

Устанавливаем тайм-аут режима EXEC на 6 минут на линиях VTY.

Рисунок 16 – Установка тайм-аут режима

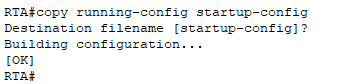

Сохраняем конфигурацию в NVRAM.

Рисунок 17 – Сохранение конфигурации

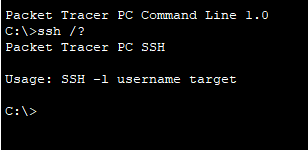

Открываем командную строку на рабочем столе PCА, чтобы установить соединение SSH с RTA. строку

Рисунок 18 – Установка соединения SSH с RTA

Теперь данная модель сети находится в рабочем состоянии.

Рисунок 19 – Функционирующая модель сети

ЗАКЛЮЧЕНИЕ

В настоящее время все пользователи, будь то физические лица или организации в равной степени зависят от своих компьютеров и сетей. Несанкционированное вторжение в сеть может привести к чрезвычайно затратным перебоям и потере ценных результатов работы. Атака на сеть может иметь разрушительные последствия с потерей времени и средств в результате повреждения или хищения важной информации и ресурсов. Именно поэтому важно знать, как обеспечить информационную безопасность локальных сетей.

В ходе выполнения курсовой работы мы изучили средства защиты информации в локальной сети способы их применения.

Для достижения поставленной цели были выполнены следующие задачи:

-

Были изучены виды угроз и их последствия; -

Рассмотрены средства защиты информации; -

Изучены в практике способы защиты информации.

СПИСОК ЛИТЕРАТУРЫ

-

Леинванд Конфигурирование маршрутизаторов Cisco / Леинванд, Аллан. - М.: Вильямс; Издание 2-е, 2001. - 368 c. -

Сетевые атаки: // lagman-join.narod.ru: сайт. -

А.Н. Прохода. Обеспечение интернет-безопасности. – М.: Горячая Линия - Телеком, 2007. – 184 с. -

Daniel Barrett. SSH the Secure Shell – the Definitive Guide. – М: , 2001. – 558 с. -

Ю.В. Чекмарев. Локальные вычислительные сети. – М.: ДМК Пресс, 2009. – 200 с. -

Ciscolearning.ru : // ciscolearning.ru/cisco-router/access-control-list/ -

Е.В. Смирнова, П.В. Козик. Технологии современных сетей Ethernet. Методы коммутации и управления потоками данных. – СПб: БХВ-Петербург, 2012. – 272 с. -

Т.Л. Партыка, И.И. Попов. Информационная безопасность. – М.: Форум, Инфра-М, 2002. – 368 с. -

Топология сети Источник: https://smartadm.ru/topologiya-seti-osnovnye-vidy-setevyh-topologij -

Пакет Создание сетей удаленного доступа Cisco / Пакет, Кэтрин. - М.: Вильямс, 2003. - 672 c.