Файл: Отчет научноисследовательская работа (получение первичных навыков научноисследовательской работы).docx

Добавлен: 20.03.2024

Просмотров: 39

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Итак, создаём HTTP-сервер. Открываем вкладку и создаём первую страничку, она у нас называется index.html. Обратите внимание, чтобы служба HTTP была включена. (Сервер №1)

Рисунок 5 – конфигурация HTTP-сервера

Рисунок 6 – просмотр созданного WEB – сайта

Для того, чтобы проверить работоспособность нашего сервера, открываем клиентскую машину и на вкладке “Рабочий стол” открываем приложение Web Browser. После чего набираем адрес нашего WEB-сервера.

Построение таблиц маршрутизации

Чтобы вывести таблицу маршрутизации необходимо выполнить команду show ip route в CLI.

Рисунок 7 – Таблица маршрутизации

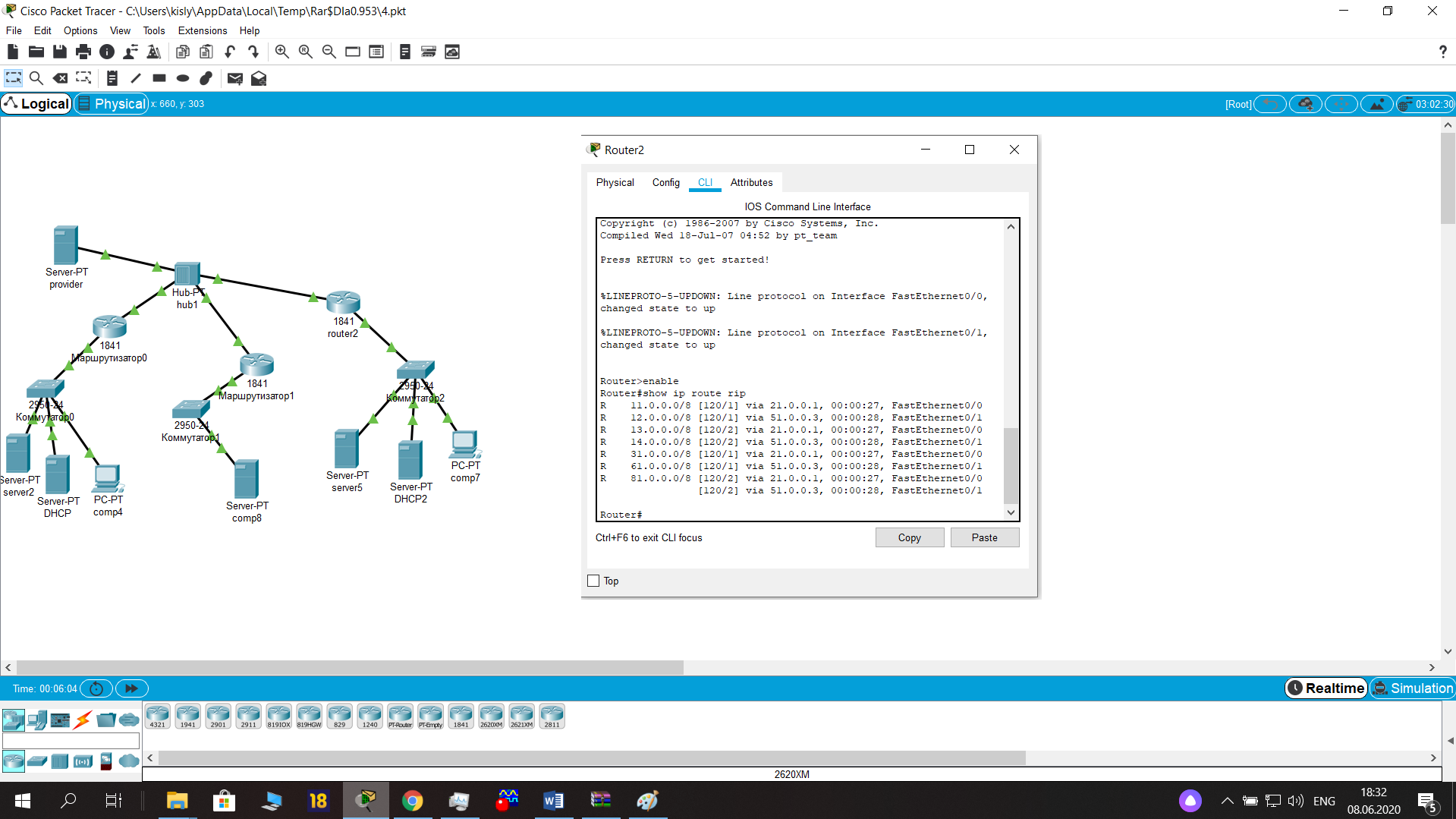

Настройка протокола RIP в корпоративной сети

RIP — протокол дистанционно-векторной маршрутизации, использующий для нахождения оптимального пути алгоритм Беллмана-Форда. Алгоритм маршрутизации RIP- один из самых простых протоколов маршрутизации.

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#router rip

Router(config-router)#version 2

Router(config-router)#network 192.168.10.1

Router(config-router)#network 10.10.0.1

В трех сетях: установлены компьютеры с уникальными адресами. Между собой они соединены роутером и маршрутизатором.

Чтобы убедиться в том, что маршрутизатор действительно правильно сконфигурирован и работает корректно, просмотрите таблицу RIP роутера, используя команду show следующим образом:

Router#show ip route rip

Рисунок 8 – Демонстрирование функционирования протока RIP

Настройка протокола OSPF

Алгоритм работы протокола динамической маршрутизации OSPF основан на использовании всеми маршрутизаторами единой базы данных, описывающей, с какими сетями связан каждый маршрутизатор. Описывая каждую связь, маршрутизаторы связывают с ней метрику – значение, характеризующее "качество" канала связи. Это позволяет маршрутизаторам OSPF (в отличие от

RIP, где все каналы равнозначны) учитывать реальную пропускную способность канала и выявлять наилучшие маршруты. Важной особенностью протокола OSPF является то, что используется групповая, а не широковещательная рассылка (как в RIP), то есть, нагрузка каналов меньше.

Начнем с настройки интерфейсов на роутере. Сначала настроим интерфейс FastEthernet 0/0, который смотрит в сторону коммутатора.

Используем команду int fa 0/0 для входа в режим конфигурации интерфейса, ip address [ip_адрес][маска] для того чтобы назначить ему IP адрес, и команду no shutdown для того чтобы включить интерфейс. После этого мы увидим сообщение что интерфейс и протокол теперь находятся в состоянии UP.

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int fa 0/0

Router(config-if)#ip address 192.168.1.10 255.255.255.0

Router(config-if)#no sh

Теперь присвоим IP адреса компьютерам. Для этого дважды кликнем иконку компьютера, перейдем во вкладку Desktop и нажмем на IP Configuration. В открывшемся окне выбираем опцию static в блоке IP Configuration и задаем необходимый IP адрес, маску и шлюз, в соответствии с нашей схемой.

Запускаем процесс OSPF на первом маршрутизаторе. Для этого используем команду router OSPF [номер процесса] для запуска протокола, и команду network [ip_адрес_сети][wildcard_маска][зона] , в которой мы указываем все подстети, для которых будет работать OSPF.

Router(config)#router ospf 1

Router(config-router) #network 192.168.101.0 0.0.0.255 area 0

Router(config-router) #network 192.168.1.0 0.0.0.255 area 0

Router(config-router) #

То же самое проделываем на втором маршрутизаторе. Номер зоны должен быть таким же, как и на первом роутере.

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#router ospf 1

Router(config-router)#network 192.168.100.1 0.0.0.255 area 0

Router(config-router)#network 192.168.1.0 0.0.0.255 area 0

Router(config-router)#exit

Router(config)#

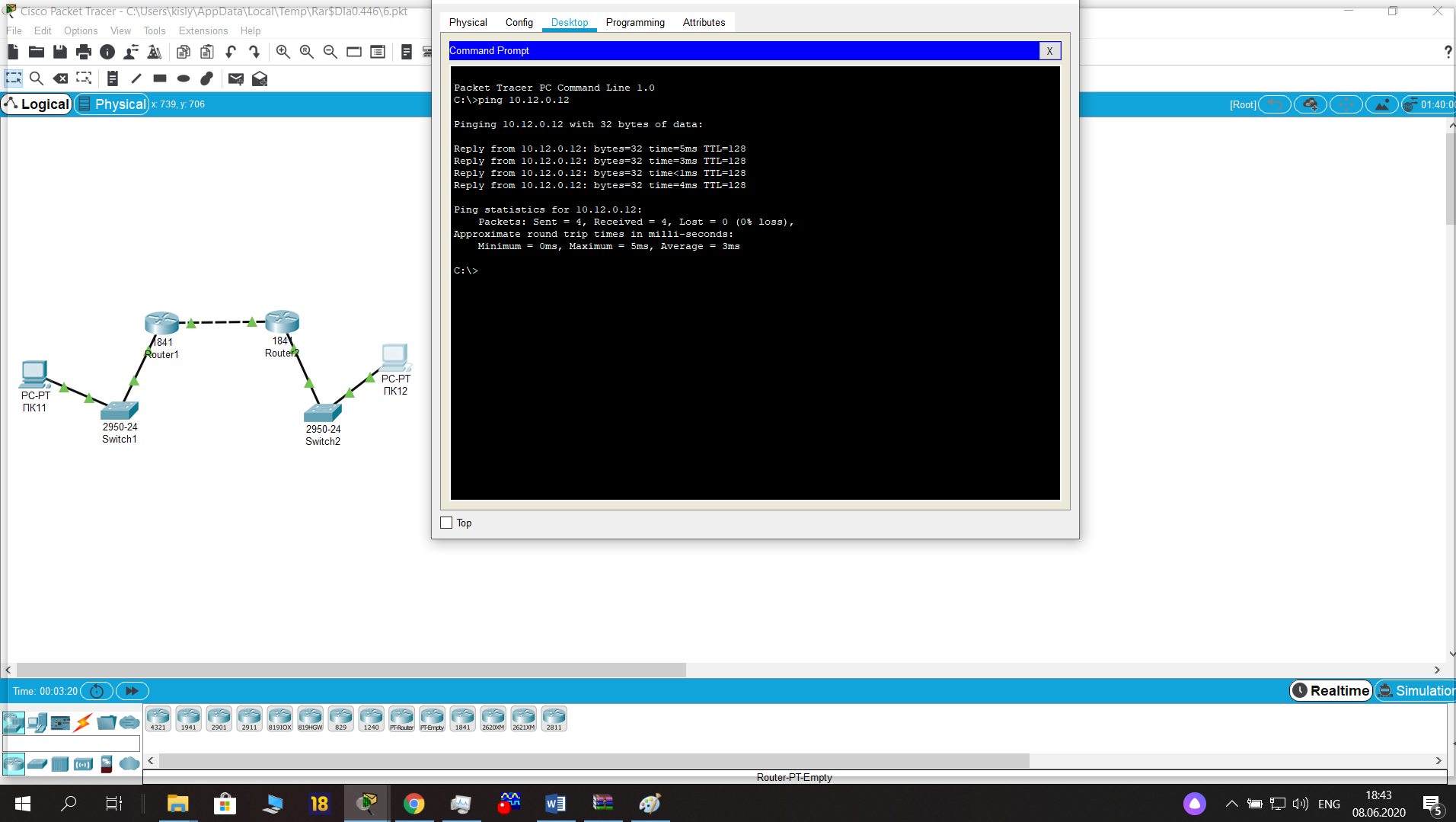

Все пингуется, а это значит, что мы успешно настроили протокол OSPF!

Рисунок 9 – Настройка протокола OSPF

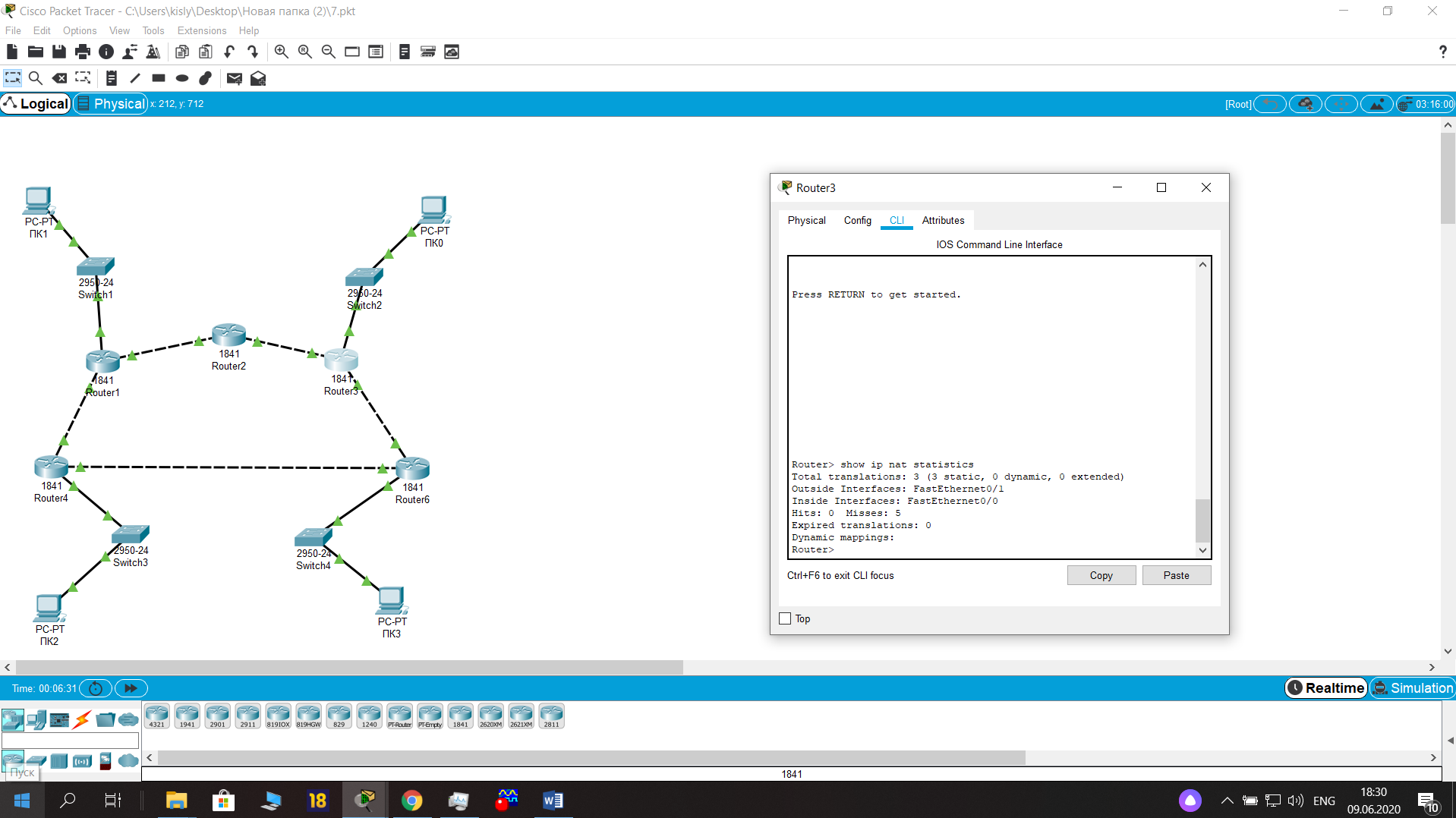

Преобразование сетевых адресов NAT

Динамическая трансляция создает пул возможных глобальных внутренних адресов и определяет критерий соответствия для определения того, какие внутренние глобальные IP-адреса должны транслироваться с помощью NAT., например, в схеме ниже был установлен пул из пяти глобальных IP-адресов в диапазоне 200.1.1.1 – 200.1.1.5. Трансляция NAT также настроена для преобразования всех внутренних локальных адресов

, которые начинаются с октетов 10.1.1

Конфигурация для роутера NAT_GW(№3):

NAT_GW>enable - переходим в расширенный режим

NAT_GW#configure terminal - переходим в режим конфигурации

NAT_GW(config)#interface fa0/0 - настройка интерфейса в сторону частной сети

NAT_GW(config-if)#description LAN - описание интерфейса

NAT_GW(config-if)#ip address 192.168.1.1 255.255.255.0 - задаем шлюз по-умолчанию

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat inside - настраиваем интерфейс как внутренний

NAT_GW(config-if)#exit

NAT_GW(config)#interface fa0/1 - настройки интерфейса в сторону провайдера

NAT_GW(config-if)#description ISP - описание интерфейса

NAT_GW(config-if)#ip address 100.0.0.253 255.255.255.0 - задаем Ip и маску

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat outside - настраиваем интерфейс как внешний

NAT_GW(config-if)#exit

NAT_GW(config)#ip nat inside source static 192.168.1.2 100.0.0.1 - статическое сопоставление адресов

NAT_GW(config)#ip nat inside source static 192.168.1.3 100.0.0.2 - статическое сопоставление адресов

NAT_GW(config)#ip nat inside source static 192.168.1.4 100.0.0.3 - статическое сопоставление адресов

NAT_GW(config)#ip route 0.0.0.0 0.0.0.0 100.0.0.254 - статический маршрут в сторону провайдера

Статические соответствия создаются с помощью команды ip nat inside source static. Ключевое слово inside означает, что NAT транслирует адреса для хостов, находящихся во внутренней части сети. Ключевое слово source означает, что NAT транслирует IP-адреса в пакетах, поступающих на ее внутренние интерфейсы. Ключевое слово static означает, что эти параметры определяют статическую запись, которая никогда не удалится из таблицы NAT в связи с истечением периода времени. При создании записей статической трансляции NAT маршрутизатору необходимо знать, какие интерфейсы являются внутренними (inside), а какие внешними (outside). Подкоманды интерфейса ip nat inside и ip nat outside соответствующим образом идентифицируют каждый интерфейс.

Для просмотра важной информации о NAT существует две команды show ip nat translations, show ip nat statistics.

Рисунок 10 – Преобразование сетевых адресов NAT

Настройка VLAN на одном коммутаторе Cisco

На решение коммутатора о перенаправлении фреймов оказывают влияние многие факторы, но наибольшее влияние оказывают так называемые виртуальные локальные сети VLAN. VLAN (Virtual Local Area Network) – логическая (виртуальная) локальная сеть, которая представляет из себя группу хостов, взаимодействующих так, если бы они были подключены к одному широковещательному домену. Взаимодействие обеспечивается независимо от физического местонахождения хостов.

Без виртуальных сетей коммутатор полагает, что все его интерфейсы находятся в одном широковещательном домене. Таким образом, когда на один порт коммутатора поступает широковещательное сообщение, он перенаправляет его на все остальные порты. Если следовать данной логике, то для создания двух разных широковещательных доменов, нам необходимо приобрести два разных коммутатора. Иными словами, если мы хотим разграничить трафик одной подсети от другой, то необходима покупка дополнительного оборудования. А таких подсетей может быть десятки.

Перейдем к настройке первого access-switch’a – sw1.ekt1. Ниже будет приведена конфигурация с пояснениями.

sw1.ekt1>enable - переходим в расширенный режим

sw1.ekt1#configure terminal - переходим в режим конфигурации

sw1.ekt1(config)#vlan 2 - создаем vlan 2

sw1.ekt1(config-vlan)#name Admin - название для vlan 2

sw1.ekt1(config)#vlan 3 - создаем vlan 3

sw1.ekt1(config-vlan)#name Server - название для vlan 3

sw1.ekt1(config)#vlan 10 - создаем vlan 10

sw1.ekt1(config-vlan)#name Office-PC - название для vlan 10

sw1.ekt1(config)#vlan 11 - создаем vlan 11

sw1.ekt1(config-vlan)#name Wireless-DEV - название для vlan 11

sw1.ekt1(config-vlan)#exit

sw1.ekt1(config)#interface range fa0/1 - fa0/10 - настраиваем интерфейсы для ПК

sw1.ekt1(config-if-range)#description Office-PC - описание интерфейсов

sw1.ekt1(config-if-range)#switchport mode access - переключаем порты в режим доступа (тегированный)

sw1.ekt1(config-if-range)#switchport access vlan 10 - маркируем порты с 1 по 10 vlan 10

sw1.ekt1(config-if-range)#exit

sw1.ekt1(config)#interface range fa0/11 - fa0/15 - настраиваем интерфейсы для Точек доступа

sw1.ekt1(config-if-range)#description Wireless-DEV - описание интерфейсов

sw1.ekt1(config-if-range)#switchport mode access - переключаем порты в режим доступа (тегированный)

sw1.ekt1(config-if-range)#switchport access vlan 11 - маркируем порты с 11 по 15 vlan 11

sw1.ekt1(config-if-range)#exit

sw1.ekt1(config)#interface range fa0/16 - fa0/20 - настраиваем интерфейсы для Серверов

sw1.ekt1(config-if-range)#description Server - описание интерфейсов

sw1.ekt1(config-if-range)#switchport mode access - переключаем порты в режим доступа

sw1.ekt1(config-if-range)#switchport access vlan 3 - маркируем порты с 16 по 20 vlan 3

sw1.ekt1(config-if-range)#exit

sw1.ekt1(config)#interface fa0/21 - настраиваем интерфейс для Администратора

sw1.ekt1(config-if-range)#description Admin - описание интерфейсов

sw1.ekt1(config-if-range)#switchport mode access - переключаем порты в режим доступа (тегированный)

sw1.ekt1(config-if-range)#switchport access vlan 2 - маркируем порты с 16 по 20 vlan 3

sw1.ekt1(config-if-range)#exit

sw1.ekt1(config)#interface fa0/24 - настраиваем интерфейс в сторону Свича sw1.ekt10

sw1.ekt1(config-if-range)#description sw1.ekt10 - описание интерфейсов

sw1.ekt1(config-if-range)#switchport mode trunk - переключаем порты в транковый режим (нетегированный)

sw1.ekt1(config-if-range)#switchport trunk allowed vlan 2-3,10-11 - передаем через порт 24 все VLAN'ы

w1.ekt1(config-if-range)#exit

Теперь коммутатор sw1.ekt1 будет маркировать кадры соответствующим номером VLAN. При передаче на центральный свич sw1.ekt10 будут пропускаться все VLAN – 2,3,10,11.

Перейдем теперь к настройке второго аксес свчиа sw1.ekt2. Его настройка будут полностью совпадать с настройками sw1.ekt1, за исключением того, что к sw1.ekt2 не подключен ноутбук админа.

sw1.ekt2>enable - переходим в расширенный режим

sw1.ekt2#configure terminal - переходим в режим конфигурации

sw1.ekt2(config)#vlan 3 - создаем vlan 3

sw1.ekt2(config-vlan)#name Server - название для vlan 3

sw1.ekt2(config)#vlan 10 - создаем vlan 10

sw1.ekt2(config-vlan)#name Office-PC - название для vlan 10

sw1.ekt2(config)#vlan 11 - создаем vlan 11

sw1.ekt2(config-vlan)#name Wireless-DEV - название для vlan 11

sw1.ekt2(config-vlan)#exit

sw1.ekt2(config)#interface range fa0/1 - fa0/10 - настраиваем интерфейсы для ПК

sw1.ekt2(config-if-range)#description Office-PC - описание интерфейсов

sw1.ekt2(config-if-range)#switchport mode access - переключаем порты в режим доступа (тегированный)

sw1.ekt2(config-if-range)#switchport access vlan 10 - маркируем порты с 1 по 10 vlan 10

sw1.ekt2(config-if-range)#exit

sw1.ekt2(config)#interface range fa0/11 - fa0/15 - настраиваем интерфейсы для Точек доступа

sw1.ekt2(config-if-range)#description Wireless-DEV - описание интерфейсов

sw1.ekt2(config-if-range)#switchport mode access - переключаем порты в режим доступа (тегированный)

sw1.ekt2(config-if-range)#switchport access vlan 11 - маркируем порты с 11 по 15 vlan 11

sw1.ekt2(config-if-range)#exit

sw1.ekt2(config)#interface range fa0/16 - fa0/20 - настраиваем интерфейсы для Серверов

sw1.ekt2(config-if-range)#description Server - описание интерфейсов

sw1.ekt2(config-if-range)#switchport mode access - переключаем порты в режим доступа

sw1.ekt2(config-if-range)#switchport access vlan 3 - маркируем порты с 16 по 20 vlan 3

sw1.ekt2(config-if-range)#exit

sw1.ekt2(config)#interface fa0/24 - настраиваем интерфейс в сторону Свича sw1.ekt10

sw1.ekt2(config-if-range)#description sw1.ekt10 - описание интерфейсов

sw1.ekt2(config-if-range)#switchport mode trunk - переключаем порты в транковый режим (нетегированный)

sw1.ekt2(config-if-range)#switchport trunk allowed vlan 3,10-11 - передаем через порт 24 все VLAN'ы

sw1.ekt2(config-if-range)#exit

sw1.ekt2(config)do write - сохраняем конфигурацию к энергонезависимой памяти