Файл: Отчет научноисследовательская работа (получение первичных навыков научноисследовательской работы).docx

Добавлен: 20.03.2024

Просмотров: 42

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Access-switch’и настроены, теперь необходимо настроить центральный свич sw1.ekt10.

sw1.ekt10>enable - переходим в расширенный режим

sw1.ekt10#configure terminal - переходим в режим конфигурации

sw1.ekt10(config)#vlan 2 - создаем vlan 2

sw1.ekt10(config-vlan)#name Admin - название для vlan 2

sw1.ekt10(config)#vlan 3 - создаем vlan 3

sw1.ekt10(config-vlan)#name Server - название для vlan 3

sw1.ekt10(config)#vlan 10 - создаем vlan 10

sw1.ekt10(config-vlan)#name Office-PC - название для vlan 10

sw1.ekt10(config)#vlan 11 - создаем vlan 11

sw1.ekt10(config-vlan)#name Wireless-DEV - название для vlan 11

sw1.ekt10(config-vlan)#exit

sw1.ekt10(config)#interface fa 0/1 - настраиваем интерфейс в сторону sw1.ekt1

sw1.ekt10(config-if-range)#description sw1.ekt1 - описание интерфейсов

sw1.ekt10(config-if-range)#switchport mode trunk - переключаем порты в режим транка (нетегированный)

sw1.ekt10(config-if-range)#switchport trunk allowed vlan 2-3,10-11 - пропускаем через порт все VLAN

sw1.ekt10(config-if-range)#exit

sw1.ekt10(config)#interface fa 0/2 - настраиваем интерфейс в сторону sw1.ekt2

sw1.ekt10(config-if-range)#description sw1.ekt2 - описание интерфейсов

sw1.ekt10(config-if-range)#switchport mode trunk - переключаем порты в режим транка (нетегированный)

sw1.ekt10(config-if-range)#switchport trunk allowed vlan 3,10-11 - пропускаем через порт все VLAN

sw1.ekt10(config-if-range)#exit

sw1.ekt10(config)#interface fa 0/24 - настраиваем интерфейс в сторону рутера

sw1.ekt10(config-if-range)#description r1.ekt10 - описание интерфейсов

sw1.ekt10(config-if-range)#switchport mode trunk - переключаем порты в режим транка (нетегированный)

sw1.ekt10(config-if-range)#switchport trunk allowed vlan 2-3,10-11 - пропускаем через порт все VLAN

sw1.ekt10(config-if-range)#exit

sw1.ekt10(config)#do write - сохраняем настройки в энергонезависимой памяти

Маршрутизатор будет являться шлюзом для всех четырех подсетей. Необходимо будет создать четыре сабинтерфейса – виртуальных интерфейса и присвоить каждому свой Ip-адрес и маску согласно плану. Приступим.

r1.ekt10>enable - переходим в расширенный режим

r1.ekt10#configure terminal - переходим в режим конфигурации

r1.ekt10(config)#interface fa 0/0 - настраиваем интерфейс в сторону sw1.ekt10

r1.ekt10(config-if)#description sw1.ekt10 - описание интерфейсов

r1.ekt10(config-if)#no shutdown - включаем интерфейс физически

r1.ekt10(config-if)#exit

r1.ekt10(config)#interface fa0/0.2 - настраиваем сабинтерфейс для Админа

r1.ekt10(config-subif)#description Admin - описание сабинтерфейса

r1.ekt10(config-subif)#encapsulation dot1q 2 - тегирование кадров вторым VLAN'ом

r1.ekt10(config-subif)#ip address 172.16.0.1 255.255.255.0 - установка шлюза по-умолчанию

r1.ekt10(config-subif)#exit

r1.ekt10(config)#interface fa0/0.3 - настраиваем сабинтерфейс для Серверов

r1.ekt10(config-subif)#description Server - описание сабинтерфейса

r1.ekt10(config-subif)#encapsulation dot1q 3 - тегирование кадров третьим VLAN'ом

r1.ekt10(config-subif)#ip address 172.16.1.1 255.255.255.0 - установка шлюза по-умолчанию

r1.ekt10(config-subif)#exit

r1.ekt10(config)#interface fa0/0.10 - настраиваем сабинтерфейс для Офисных ПК

r1.ekt10(config-subif)#description Office-PC - описание сабинтерфейса

r1.ekt10(config-subif)#encapsulation dot1q 10 - тегирование кадров десятым VLAN'ом

r1.ekt10(config-subif)#ip address 172.16.2.1 255.255.255.0 - установка шлюза по-умолчанию

r1.ekt10(config-subif)#exit

r1.ekt10(config)#interface fa0/0.11 - настраиваем сабинтерфейс для Беспроводных устройств

r1.ekt10(config-subif)#description Wireless-DEV - описание сабинтерфейса

r1.ekt10(config-subif)#encapsulation dot1q 11 - тегирование кадров одиннадцатым VLAN'ом

r1.ekt10(config-subif)#ip address 172.16.3.1 255.255.255.0 - установка шлюза по-умолчанию

r1.ekt10(config-subif)#exit

r1.ekt10(config)#do write - сохраняем настройки в энергонезависимой памят

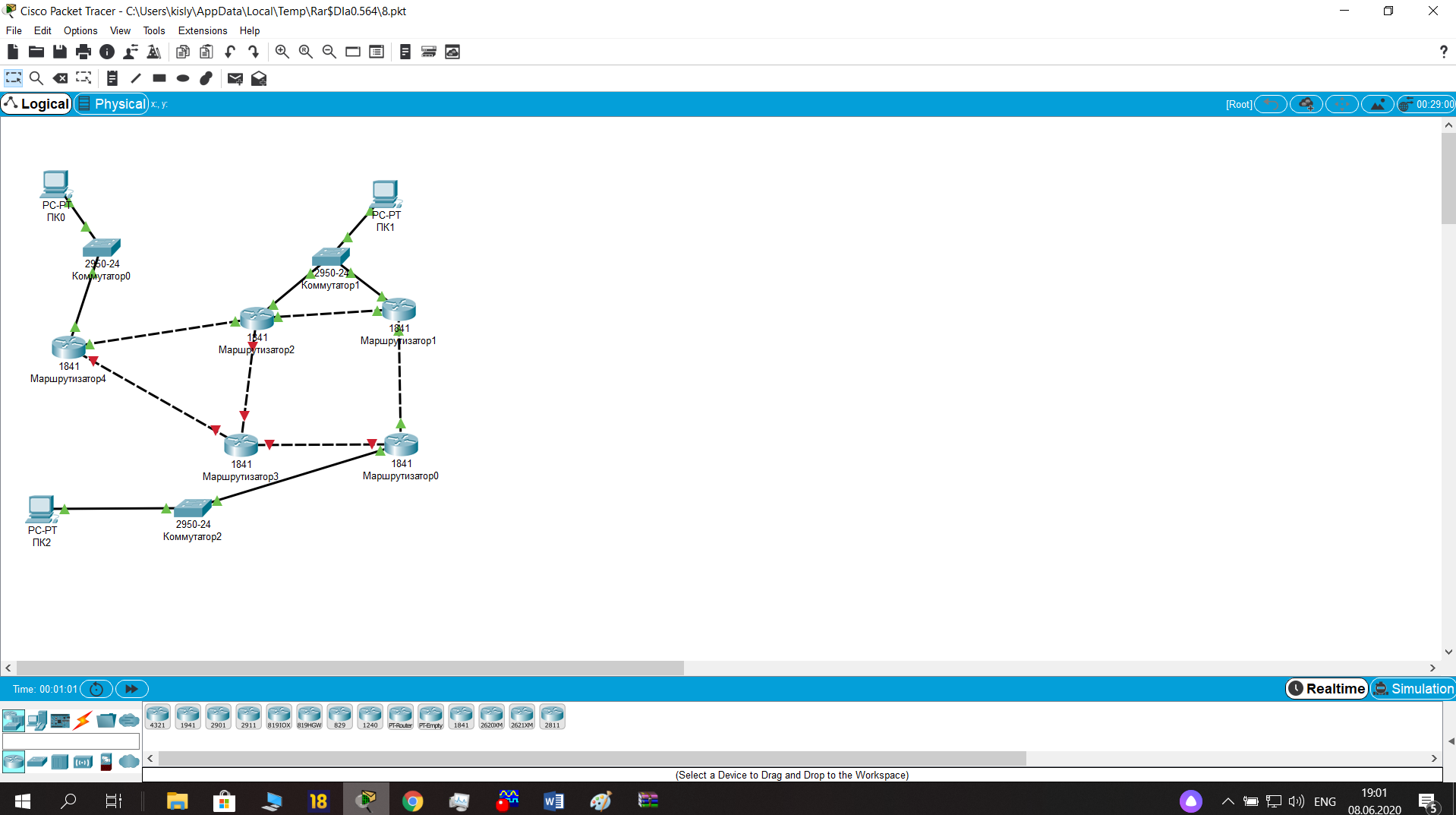

Рисунок 11 – Настройка VLAN на одном коммутаторе Cisco

Настройка VLAN на двух коммутаторах Cisco

Соберем данную сеть в Packet Tracer. Зададим IP адреса в соответствии с рисунком. Оба коммутатора настроим, используя следующие команды:

Switch(config)#vlan 2

Switch(config-vlan)#exit

Switch(config)#vlan 3

Switch(config-vlan)#exit

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

Switch(config-if)#exit

На каждом из коммутаторов сконфигурируем интерфейсы FastEth 0/3 и FastEth 0/4 как порты доступа, порт 0/3 отнесем к vlan 2, а порт 0/4 к vlan 3. Для этого на коммутаторах выполним следующие команды:

Switch(config)#interface fastEthernet 0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#interface fastEthernet 0/4

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

Switch(config-if)#exit

Для передачи трафика сразу нескольких vlan-ов по одной линии между коммутаторами используются специальные транковые порты (trunk). Для того чтобы настроить данные порты на коммутаторах выполним следующие команды в режиме конфигурирования (в роли trunk портов будут выступать интерфейсы FastEthernet0/3):

Перейдем к настройке коммутаторов. Создадим на каждом из них еще по одному vlan с номером 4. Добавим в данный vlan в качестве портов доступа интерфейсы FastEthernet0/4. Проверим полученную конфигурацию. Если все сделано верно, то с PC 0 должен пинговаться только PC2, c PC 4 только PC5, а с PC 1 только PC3. То есть трафик всех vlan свободно ходит между коммутаторами, нарушим эту идиллию и разрешим между коммутаторами только трафик vlan 2 и 3. Для этого на обоих коммутаторов выполним команды:

Switch(config)#interface fastEthernet 0/3

Switch(config-if)#switchport trunk allowed vlan 2-3

Switch(config)#interface FastEthernet0/3

Switch(config-if)# switchport mode trunk

Switch(config-if)# no switchport access vlan 2

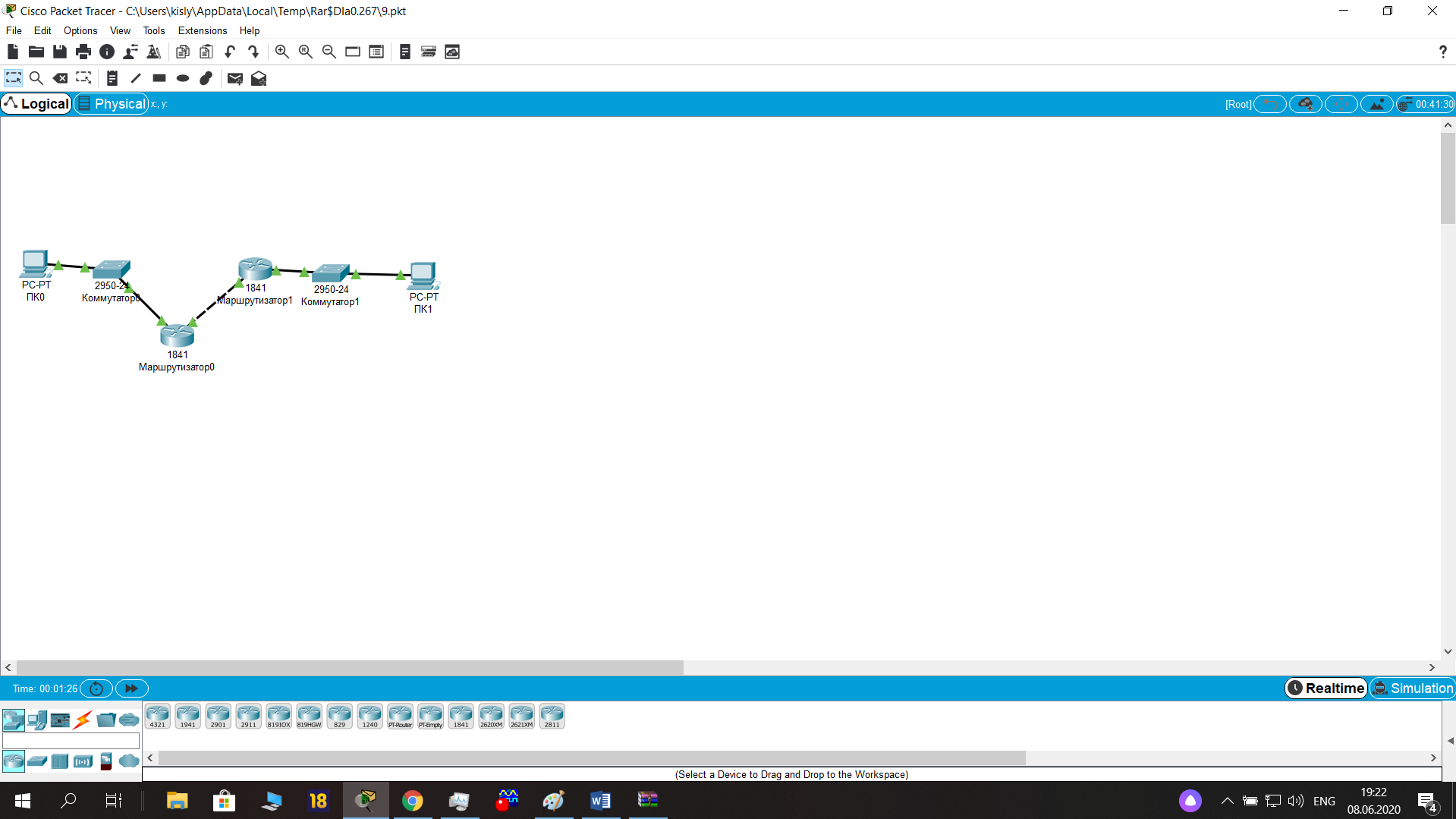

Рисунок 12 – Настройка VLAN на двух коммутаторах Cisco

Настройка VLAN в корпоративной сети

Создается VLAN с идентификатором 2 и задается для него имя следующим образом:

sw1(config)# vlan 2

sw1(config-vlan)# name test

Для удаления VLAN с идентификатором 2 используется:

sw1(config)# no vlan 2

Настройка Access портов

Для назначения коммутационного порта в VLAN нужно:

sw1(config)# interface fa0/1

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 2

Диапазон коммутационных портов с fa0/4 до fa0/5 для VLAN 10 выполняется следующим образом:

sw1(config)# interface range fa0/4 - 5

sw1(config-if-range)# switchport mode access

sw1(config-if-range)# switchport access vlan 10

Чтобы просмотреть информацию о состоянии VLAN нужно:

sw1# show vlan brief

VLAN Name Status Ports

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Чтобы создать статический trunk нужно:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

Изначально, по умолчанию, в trunk разрешаются все VLAN. Также можно создать ограничение перечня VLAN, которые можно передавать через тот или иной trunk. Чтобы указать список разрешенных VLAN для порта fa0/22 нужно выполнить:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Чтобы добавить еще один разрешенный VLAN:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan add 160

Для удаления VLAN из списка разрешенных:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan remove 160

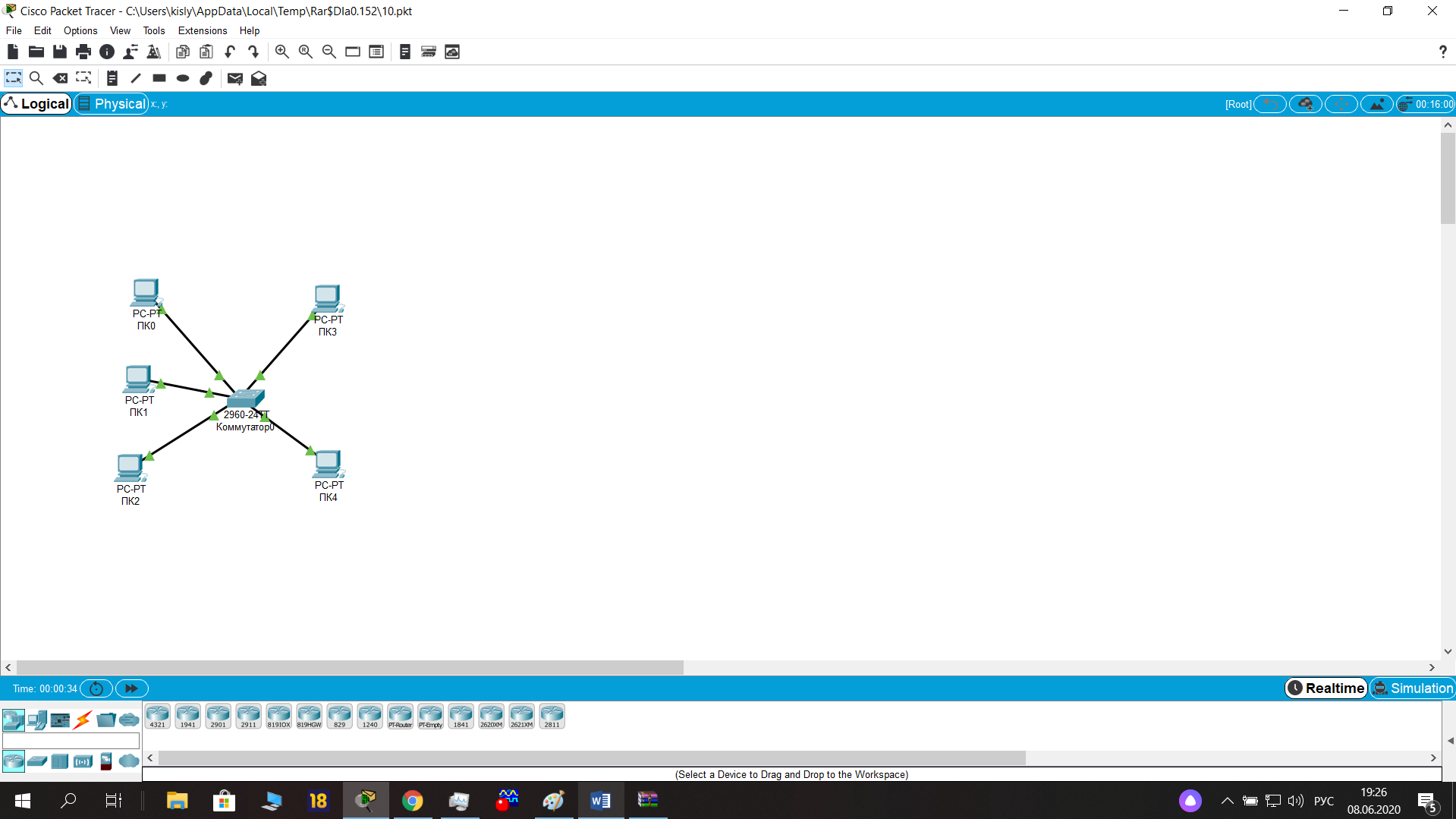

Рисунок 13 – Настройка VLAN в корпоративной сети

Многопользовательский режим работы

Для создания многопользовательского соединения необходимо соединить сети, созданных в разных сессиях запущенной программы Cisco Packet Tracer. Для этого выбирается общая сеть (сеть 11.0.0.0), через которую будет проходить соединение и указываются порты соединения: для одной сети – входящий порт, а для другой – выходящий порт.

Объединение сетей в разных сессиях проведем через коммутаторы Switch1 (первая сессия) и Switch2 (вторая сессия).

Для создания многопользовательского соединения необходимо провести следующие этапы настройки:

Этап 1 – открытие портов на устройствах, через которые проводится подключение (Switch1 и Switch2).

Этап 2 – создание общего канала связи многопользовательского подключения.

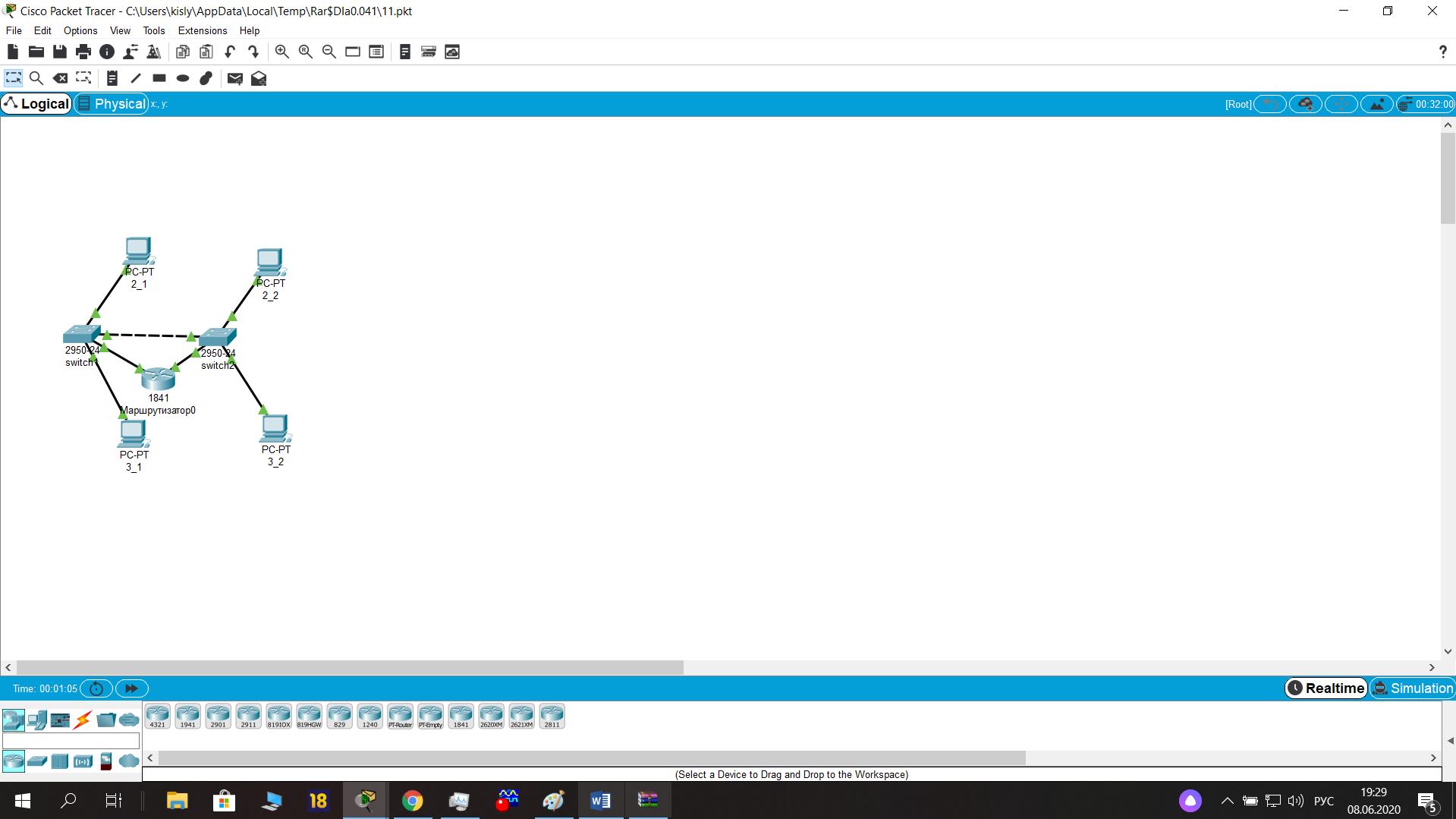

Рисунок 14 – Многопользовательский режим работы

Списки доступа

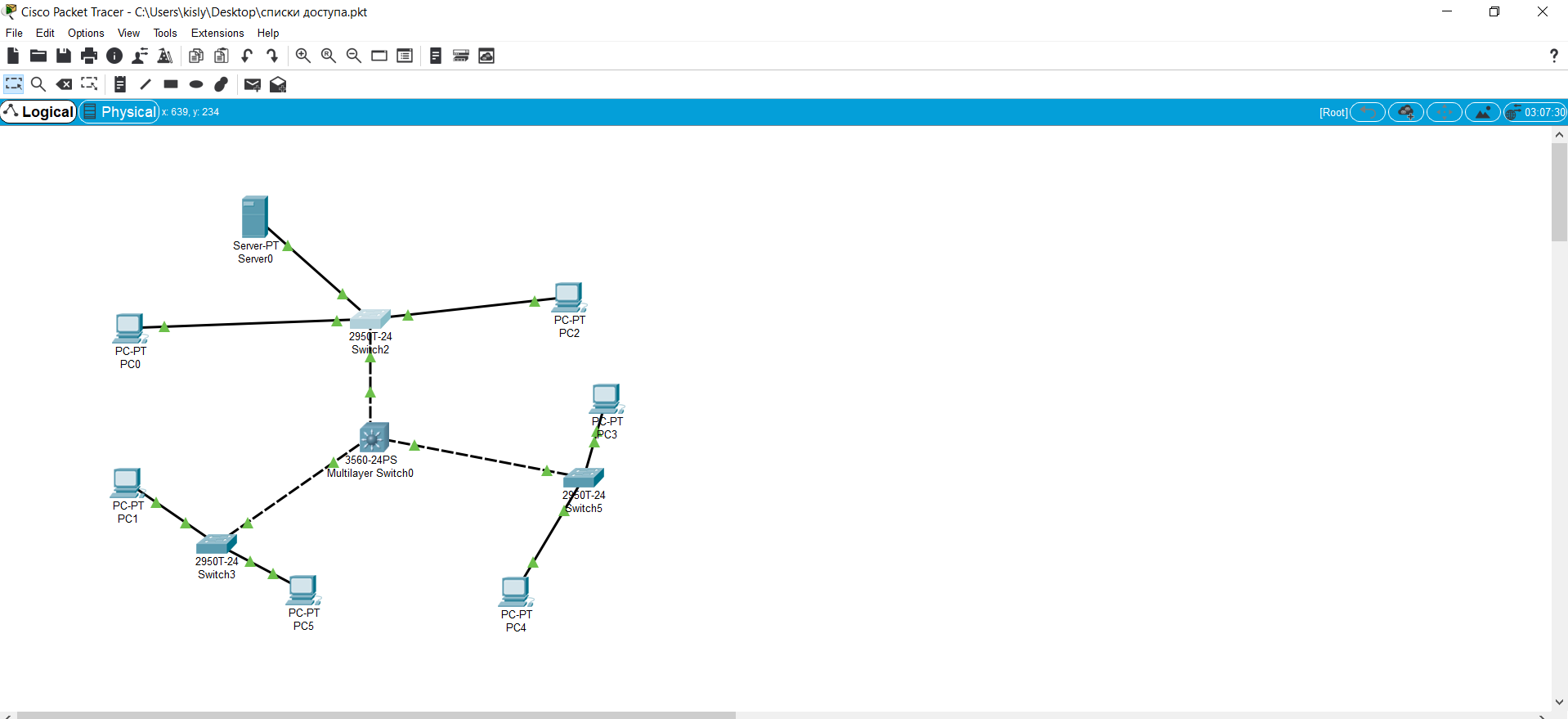

Рисунок 15 – Списки доступа

Списки доступа бывают нескольких видов: стандартные, расширенные, динамические и другие. В стандартных ACL есть возможность задать только IP адрес источника пакетов для их запретов или разрешений.

Интерфейс 0/0 коммутатора настроим на адрес 192.168.1.1 и включим следующими командами:

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int fa0/1

Switch(config-if)#ip addr 192.168.1.1

Switch(config-if)#no shut

Switch(config-if)#exit

Модуль 2. Подготовительный этап

Тема диссертационного исследования: «Модели динамической обработки и защиты биометрических данных на базе перестановочного декодирования избыточных кодов»

В соответствии с принятым Федеральном законом №16-ФЗ «О транспортной безопасности» от 09.02.2007 и постановлением Правительства РФ № 940 «Об уровнях безопасности объектов транспортной инфраструктуры и транспортных средств и о порядке их объявления (установления)» от 10.12.2008 утверждены три уровня безопасности и соответствующие им типы угроз, которые представлены в таблице 1.1.

Таблица 1.1 – Уровни транспортной безопасности

| Уровень безопасности | Тип угрозы | Степень защищенности |

| Уровень № 1 | Потенциальные угрозы | Обычная |

| Уровень № 2 | Непосредственные угрозы | Повышенная |

| Уровень № 3 | Прямые угрозы | Высокая |

Согласно ГОСТ 56461-2015 под уровнем безопасности понимается «степень защищенности транспортного комплекса, соответствующая степени угрозы совершения акта незаконного вмешательства». Согласно таблице 1.1 на уровне безопасности № 1 реализуются мероприятия по противодействию потенциальным угрозам, перечень которых утвержден в совместном приказе Минтранса России, ФСБ России и МВД России № 52/112/134 от 05.03.2010. Под конкретной угрозой понимается «совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства в транспортной сфере».

Поэтому тема диссертационного исследования: «Модели динамической обработки и защиты биометрических данных на базе перестановочного декодирования избыточных кодов» актуальна.

Нами предлагается совершенствовать модели обработки и защиты биометрических данных, применяемых в транспортных комплексах.