ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.03.2024

Просмотров: 15

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

ГОСУДАРСТВЕННОЕ АВТОНОМНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ «ЛЕНИНОГОРСКИЙ НЕФТЯНОЙ ТЕХНИКУМ»

Практическая работа №3

Тема: “Анализ рисков информационной безопасности ”

Выполнил: студент ИС-1-19

Рябцев В.А.

Проверил: преподаватель специальных дисциплин

Муртазина И.Э.

Лениногорск, 2023

Содержание

Задание 3 Обоснование выбора информационных активов организации 4

Уязвимость системы защиты информации 5

Оценка рисков 6

Вывод 9

Задание

Настоящий стандарт устанавливает методы менеджмента безопасности информационных технологий. В основе этих методов лежат общие принципы, установленные в ИСО/МЭК 13335-1. Стандарт будет полезен при внедрении мероприятий по обеспечению безопасности информационных технологий. Для полного понимания настоящего стандарта необходимо знание концепций и моделей, менеджмента и планирования безопасности информационных технологий, установленных в ИСО/МЭК 13335-1.

В настоящем стандарте использованы нормативные ссылки на следующие международные стандарты:

ИСО/МЭК 13335-1:2004 Информационная технология. Методы обеспечения безопасности. Менеджмент безопасности информационных и телекоммуникационных технологий. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий

ИСО/МЭК 13335-4:2004 Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 4. Выбор мер защиты.

Настоящий стандарт содержит 12 разделов. Раздел 5 содержит информацию о цели настоящего стандарта. В разделе 6 приведен общий обзор способов управления безопасностью информационных технологий. В разделе 7 приведены цели, стратегия и политика обеспечения безопасности информационных технологий. Раздел 8 содержит описание вариантов стратегии анализа риска. В разделе 9 приведено детальное описание комбинированного подхода анализа риска. Раздел 10 посвящен вопросам применения защитных мер, а также подробному обсуждению программ ознакомления персонала с мерами обеспечения безопасности и процесса их одобрения. Раздел 11 содержит описание работ по последующему наблюдению за системой, необходимых для обеспечения эффективного действия средств защиты. И, наконец, в разделе 12 приведено краткое описание настоящего стандарта.

Цель настоящего стандарта - дать необходимые описания и рекомендации по способам эффективного управления безопасностью информационных технологий. Эти способы могут быть использованы для оценки требований по безопасности и рисков. Кроме того, они должны помочь устанавливать и поддерживать необходимые средства обеспечения безопасности, то есть правильный уровень обеспечения безопасности информационных технологий. Может возникнуть необходимость в том, чтобы результаты, полученные таким образом, были усилены за счет применения дополнительных средств защиты применительно к данной организации и данной среде. Настоящий стандарт предназначен для сотрудников организации, ответственных за управление безопасностью информационных технологий и/или за внедрение мер обеспечения их безопасности.

Обоснование выбора информационных активов организации

Информационный актив – это материальный или нематериальный объект, который:

· является информацией или содержит информацию,

· служит для обработки, хранения или передачи информации,

· имеет ценность для организации.

В туристическом агентстве можно выделить ряд информационных активов. В данном случае мы возьмем:

1. общий сетевой диск - служит для быстрого обмена большими объемами информации между сотрудниками компании, которая может содержать помимо документов промежуточные варианты контента, который предназначается для заказчика. Данная информация носит сугубо конфиденциальный характер, и ни при каких обстоятельствах не должна попасть в руки злоумышленников.

2. бухгалтерская документация - сведения о заработной плате сотрудников, налоговая отчетность, доходы и расходы компании.

3. информационная база клиентов, хранящаяся в архиве - данные о заключенных текущих и выполненных договорах, информация о суммах сделки, услугах, предоставляемых компанией и заказчиках.

Выбор пал именно на данные активы, так как это главная документация, рассказывающая о работе фирмы и ее клиентах.

Каждый актив, в любой компании очень важен. В данном туристическом агентстве мы выделили 3 важных актива и поставим ему оценку от 0 до 4.

Возьмем общий сетевой диск, ценность данного актива, зависит от информации, хранящийся на нем. В данном случае, при потере этих данных организация не понесет больших потерь, а значит мы можем поставить оценку 3.

Конечно, на первом месте находится бухгалтерская документация, так как в ней может храниться все счета данной организации, которые, при их потере, приведут к неизгладимым последствиям. Поставим оценку 4.

Ну и, конечно, информационная база клиентов будет на третьем месте, потому что при потере клиентов, можно найти новых. И ценность этому активу мы поставим 2.

Уязвимости системы защиты информации

Уязвимости подвергнуты все информационные активы, по любой причине может быть осуществлена угроза данным ресурсам. Одни из главных причины возникновения угроз:

· Размещение в зонах возможного затопления (возможна, например, угроза затопления).

· Подверженность колебаниям напряжения (возможна, например, угроза возникновения колебаний напряжения).

· Отсутствие надзора за работой лиц, приглашенных со стороны, или за работой уборщиц (возможна, например, угроза хищения).

Существует множество угроз, которым подвергается туристическая фирма.

Рис.1 Определение потерь и вероятности реализации угроз

Но при указанных уязвимостях, может привести к краху туристического агентства.

1. Размещение в зонах возможного затопления

В зависимости от того на сколько затоплено помещение, можно сказать высока ли угроза потери важнейшей информации. При затопленности, общего помещения, например, из-за наводнения, потери будут колоссальны. Вся информация будет уничтожена. Значит, это приведет к убыткам организации. Это риск категории 3б. Риски подкатегории 3бнеприемлемы для организации и должны быть нейтрализованы в любом случае, даже если для этого необходимо перестроить все бизнес процессы компании.

2. Подверженность колебаниям напряжения (возможна, например, угроза возникновения колебаний напряжения).

При изменении напряжения, может привести к неисправным последствиям. Вся информация с данными клиентов, базы данных, хранящиеся на общих сетевых дисках, будет потеряна. А также, возможно, не будет подлежать восстановлению. Это не такая главная угроза, так как многая информация может храниться в архивах, в письменном виде, а значит, эта угроза не высока. Но ее можно отнести к категории 2. При этой категории нужно,

руководству быть придирчивыми к мелочам, и рассматривать каждую проблему, как одну из самых важных.

3. Отсутствие надзора за работой лиц, приглашенных со стороны, или за работой уборщиц (возможна, например, угроза хищения).

Угроза хищения, говорит о том, что информация может быть передана лицам, желавшим организации огромный вред, а так же тем, кто не правильно воспользуется информацией. Это может привести к потерям клиентов, хищением средств и другим последствиям, которые приведут к потери всей компании. Данную угрозу можно отнести к категории 3а. При выборе сотрудников нужно, более тщательно рассматривать каждую кандидатуру. Увеличить требования к персоналу.

Оценка рисков

Оценку рисков будем проводить по третьему примеру ГОСТа Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий» Приложение Е.

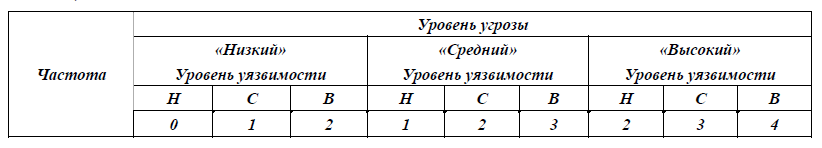

Вначале мы выявим ценность наших активов, и по таблице №1 узнаем частоту возникновения угроз.

Таблица №1

Активы:

· А1 - общий сетевой диск, ценность актива – 3;

· А2 - бухгалтерская документация, ценность актива – 4;

· А3 - информационная база клиентов, ценность актива – 2.

Угрозы:

· Т1 - затопление;

· Т2 - подверженность колебаниям напряжения;

· Т3 - отсутствие надзора за работой лиц, приглашенных со стороны, или за работой уборщиц.

1. Актив А1.

При угрозе Т1 вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе Т2 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе Т3 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

2. Актив А2.

При угрозе Т1 вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе Т2 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе Т3 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

3. Актив А3.

При угрозе Т1 вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе Т2 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе Т3 вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

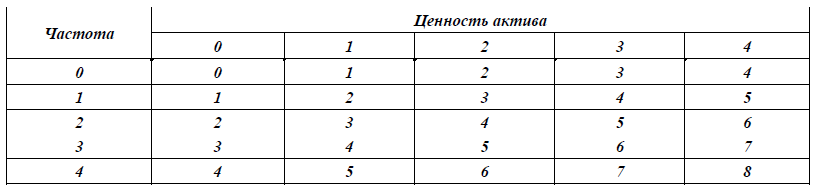

Таблица №2

Затем по таблице 4 определяют оценки по активам/угрозам, находя пересечение колонки ценности актива и строки частоты.

1. Актив А1.

Оценка сочетания актива А1 и угрозы Т1 равна 5.

Оценка сочетания актива А1 и угрозы Т2 равна 6.

Оценка сочетания актива А1 и угрозы Т3 равна 7.

А1Т=А1Т1+А1Т2+А1Т3=5+6+7=18

2. Актив А2.

Оценка сочетания актива А2 и угрозы Т1 равна 6.

Оценка сочетания актива А2 и угрозы Т2 равна 7.

Оценка сочетания актива А2 и угрозы Т3 равна 8.

А2Т=А2Т1+А2Т2+А2Т3=6+7+8=21

3. Актив А3.

Оценка сочетания актива А3 и угрозы Т1 равна 4.

Оценка сочетания актива А3 и угрозы Т2 равна 5.

Оценка сочетания актива А3 и угрозы Т3 равна 6.

А3Т=А3Т1+А3Т2+А3Т3=4+5+6=15

ST=А1Т+ А2Т+ А3Т=18+21+15=54

ST=54 - это высокая оценка рисков, нужно снижать ее до минимальной, как только это возможно.

Вывод

В результате проведенного исследования были рассмотрены и выявлены угрозы ИБ, информационную безопасность которых необходимо обеспечивать. Был проведен анализ отношений между угрозами, уязвимостями, объектами, реализациями угроз и их источниками.

Мы выявили, что риск угрозы информационным активам туристического агентства высок. И для безопасности их, нужно позаботиться о службах, отвечающих за нее. Увеличение расходов на товары для безопасности, уменьшат риски угроз.