Файл: Выполните задания и прикрепите ответы в электронном виде.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.04.2024

Просмотров: 16

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Задание: Выполните задания и прикрепите ответы в электронном виде.

Задание №1

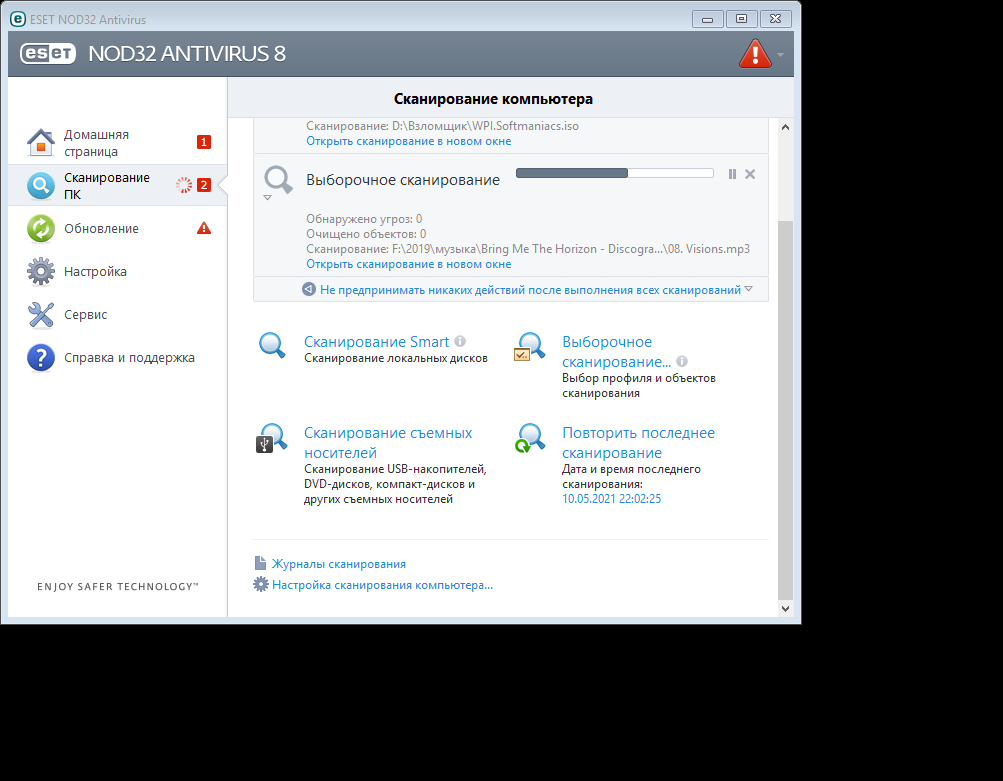

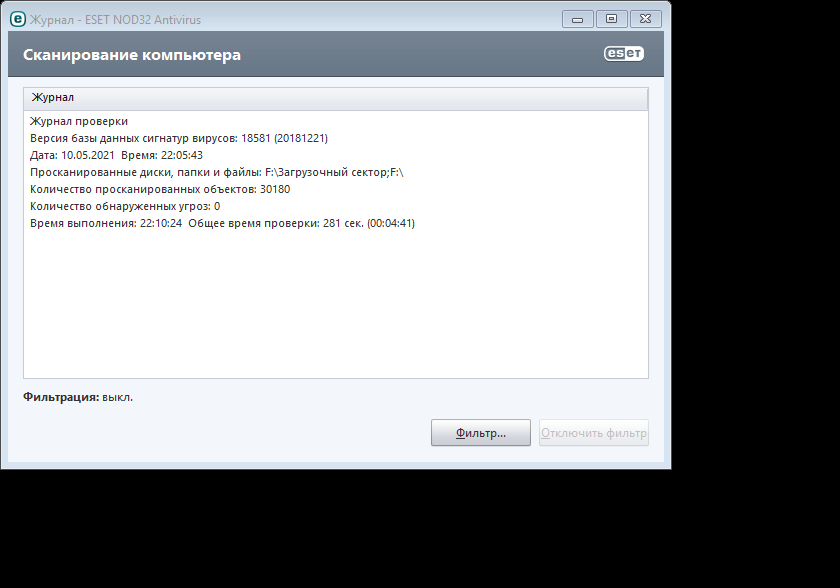

Выполнить сканирование и лечение локального диска, содержащего зараженные вирусами файлы с помощью не менее чем двух антивирусных программ.

Можно использовать следующие дополнительные утилиты:

http://support.kaspersky.ru/viruses/kss3

http://z-oleg.com/secur/avz/download.php

Использовать все доступные режимы сканирования этих программ.

Содержание отчета:

-

Общие характеристики компьютера, на котором выполнялось сканирование, в т.ч. жесткого диска. -

Названия и версии антивирусных программ. -

Краткое описание режимов работы антивирусных программ. -

Сводная таблица результатов сканирования, содержащая следующую информацию для каждого из режимов сканирования:-

название режима сканирования, -

время сканирования, -

количество проверенных объектов, -

количество обнаруженных вирусов, -

количество зараженных файлов, -

количество вылеченных файлов.

-

-

Выводы, содержащие сравнительную характеристику использованных антивирусных программ и их режимов работы.

Ответ: Для данного задания выберем программу ESET NOD32 ANTIVIRUS

Антивирус ESET NOD32 представляет собой комплексное решение для защиты компьютера в реальном времени от вирусов, червей, троянов, шпионских программ, фишинга и хакерских атак. Характеризуется эффективным обнаружением вредоносного ПО, наилучшей производительностью и беспрецедентно малым влиянием на системные ресурсы.

На сегодняшний день NOD32 – самый быстрый и нетребовательный к ресурсам антивирус. Его работа абсолютно не сказывается на производительности компьютера (воздействие на систему антивирусного монитора составляет всего 6%), а оптимизированный механизм использует менее 20 Мб оперативной памяти. Установка программы занимает… вдохните побольше воздуха… около минуты! Представьте себе, мы тоже очень удивились.

Плюсы NOD32

-

Незначительное потребление ресурсов. В сравнении с конкурентами, приложение от ESET существенно меньше нагружает систему, при этом, скорость сканирования показывает отличные результаты. Это обусловлено высокой эффективностью взаимодействия с аппаратной частью, благодаря тому что программа написана на низкоуровневом языке программирования Ассемблер. -

Кроссплатформенность. Версии NOD32 существуют под все известные платформы: Windows, Linux, OS X и даже для мобильной операционной системы Android. Этот факт доказывает серьезное отношение разработчиков к своему продукту, а у пользователя есть возможность широкого применения. -

Технология ThreatSense. На сегодняшний день, когда вирусные угрозы сильно эволюционировали, недостаточно сигнатурного метода обнаружения. ThreatSense является собственной запатентованной технологией компании и основана на эвристическом анализе потенциальных угроз. Как утверждают сами разработчики, она работает на опережение планов вирусописателей. Это не замена основному методу обнаружения, а расширение, которое базируется на совокупности сложных методов и алгоритмов анализа. Данный метод позволяет находить и нейтрализовать угрозы, которых даже нет в базе сигнатур. Приложение осуществляет запуск подозрительного файла в изолированной виртуальной среде и отслеживает его поведение и структуру кода. Если характер действий рассматриваемого объекта несет фатальный характер, антивирус немедленно реагирует, блокируя его, затем уведомляет пользователя и отправляет данные анализа разработчикам. -

Система распространения обновлений. Обновления для баз данных сигнатур распространяются достаточно часто, иногда даже несколько раз в день, разработчики «держат руку на пульсе» и стремятся обезопасить пользователей при выявлении новых видов угроз. Пакеты обновлений составляют незначительный объем данных, что упрощает их получение пользователем даже в условиях низкоскоростного и нестабильного подключения к сети интернет. ESET использует систему «зеркальных» серверов, даже если какой-то из них по каким-то причинам выйдет из строя, рассылка обновлений будет осуществляться посредством оставшихся, благодаря чему пользователи в любом случае своевременно получат важные обновления. -

Интерфейс. Приложение обладает интуитивно понятным и лаконичным интерфейсом, что упрощает процесс взаимодействия с пользователем. Структура меню настроек позволит с легкостью разобраться даже новичку и настроить антивирус на свое усмотрение.

Недостатки NOD32

-

Глубина сканирования. Специалисты отмечают возможную недостаточность глубины сканирования каталогов с объемной структурой, в результате, некоторые вредоносные объекты могут быть не обнаружены. Для домашнего использования этот недостаток не критичен, так как воссоздать такие условия, когда сканер не сможет проверить все файлы достаточно сложно, к тому же велика вероятность того, что этот недостаток будет устранен разработчиками в будущих релизах. -

Ложные срабатывания. Некоторые пользователи замечают ложные срабатывания на файлы, не являющиеся вредоносными. Это происходит достаточно редко и не столь критично, хоть и может вызвать панику у неопытных пользователей.

Задание №2

Ответьте на следующие вопросы.

1. Какие существуют угрозы для информации?

Угрозы информационной безопасности могут быть классифицированы по различным признакам:

-

По аспекту информационной безопасности, на который направлены угрозы:

-

Угрозы конфиденциальности (неправомерный доступ к информации). Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место, когда получен доступ к некоторой информации ограниченного доступа, хранящейся в вычислительной системе или передаваемой от одной системы к другой. В связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев работе программных и аппаратных средств. К информации ограниченного доступа относится государственная тайна[2] и конфиденциальная информация[3] (коммерческая тайна, персональные данные, профессиональные виды тайна: врачебная, адвокатская, банковская, служебная, нотариальная, тайна страхования, следствия и судопроизводства, переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений (тайна связи), сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации (ноу-хау) и др.). -

Угрозы целостности (неправомерное изменение данных). Угрозы нарушения целостности — это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами — от умышленных действий персонала до выхода из строя оборудования. -

Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей. -

По расположению источника угроз: -

Внутренние (источники угроз располагаются внутри системы); -

Внешние (источники угроз находятся вне системы). -

По размерам наносимого ущерба: -

Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба); -

Локальные (причинение вреда отдельным частям объекта безопасности); -

Частные (причинение вреда отдельным свойствам элементов объекта безопасности).

-

По степени воздействия на информационную систему:

-

Пассивные (структура и содержание системы не изменяются); -

Активные (структура и содержание системы подвергается изменениям).

-

По природе возникновения:

-

Естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека; -

Искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют: -

Непреднамеренные (случайные) угрозы — ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники; -

Преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т. д. Преднамеренные угрозы обусловлены действиями людей. Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений.

2. Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий?

Отрицательное воздействие угроз уменьшается различными методами, направленными с одной стороны на устранение носителей угроз -источников угроз, а с другой на устранение или существенное ослабление факторов их реализации - уязвимостей. Кроме того, эти методы должны быть направлены на устранение последствий реализации угроз.

Среди методов противодействия выделяются следующие основные группы:

- правовые методы;

- экономические методы;

- организационные методы;

- инженерно-технические методы;

- технические методы;

- программно-аппаратные методы.

При выборе методов парирования угроз (защиты информации) учитываются полученные в ходе анализа коэффициенты опасности каждого источника угроз, уязвимости и коэффициенты групп методов реализации угроз ИБ.

3. Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы?

Прежде всего компьютерный вирус — это программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов.

Вирус не может существовать в «полной изоляции»: нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна: вирус должен каким-нибудь способом обеспечить передачу себе управление.

Компьютерный вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

В настоящее время известны тысячи компьютерных вирусов, их можно классифицировать по следующим признакам:

-

среде обитания; -

способу заражения среды обитания; -

воздействию; -

особенностям алгоритма.

В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

4.Опишите схему функционирования файлового вируса.

В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы совсем не обязательно резидентны. Рассмотрим схему функционирования нерезидентного файлового вируса. Пусть у нас имеется инфицированный исполняемый файл. При запуске такого файла вирус получает управление, производит некоторые действия и передает управление "хозяину"

Какие же действия выполняет вирус? Он ищет новый объект для заражения - подходящий по типу файл, который еще не заражен. Заражая файл, вирус внедряется в его код, чтобы получить управление при запуске этого файла. Кроме своей основной функции - размножения, вирус вполне может сделать что-нибудь замысловатое (сказать, спросить, сыграть) — это уже зависит от фантазии автора вируса. Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла. Заражая исполняемый файл, вирус всегда изменяет его код - следовательно, заражение исполняемого файла всегда можно обнаружить. Но, изменяя код файла, вирус не обязательно вносит другие изменения:

-

он не обязан менять длину файла -

неиспользуемые участки кода -

не обязан менять начало файла

Наконец, к файловым вирусам часто относят вирусы, которые "имеют некоторое отношение к файлам", но не обязаны внедряться в их код.

Таким образом, при запуске любого файла вирус получает управление (операционная система запускает его сама), резидентно устанавливается в память и передает управление вызванному файлу.

5. Каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом?

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее.