Файл: Курсовая работа по дисциплине Операционные системы студент группы убвт2001 Нальгиев М. Х. Москва, 2023.rtf

Добавлен: 28.04.2024

Просмотров: 61

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Шифрующая файловая система EFS

Служба каталогов Active Directory

Отношения доверия между доменами

Управление мерами безопасности при помощи групповой политики

Аутентификация и управление доступом

Делегирование прав администрирования

Протокол аутентификации Kerberos

Делегирование полномочий на выполнение аутентификации

ключей восстановления в безопасном месте, например на смарт-картах или других хорошо защищенных устройствах.

Операция шифрования

Шифрование данных производится в следующем порядке:

Служба каталогов Active Directory играет важнейшую роль в обеспечении сетевой безопасности. В Active Directory централизованно хранится информация о пользователях, аппаратных средствах, приложениях и сетях, благодаря чему эти сведения всегда доступны пользователям. Кроме того, в службе каталогов Active Directory хранится информация, необходимая для авторизации и аутентификации, с помощью которой определяется возможность доступа пользователей к тем или иным сетевым ресурсам.

Служба каталогов Active Directory также плотно интегрирована со службами безопасности Windows 2000, такими как протокол аутентификации Kerberos, инфраструктура открытых ключей, шифрованная файловая система, диспетчер настроек безопасности (Security Configuration Manager), групповая политика и делегирование прав администрирования. Благодаря этой интеграции приложения Windows могут использовать все преимущества существующей инфраструктуры безопасности, о чём более подробно будет рассказано ниже.

Основы работы Active Directory

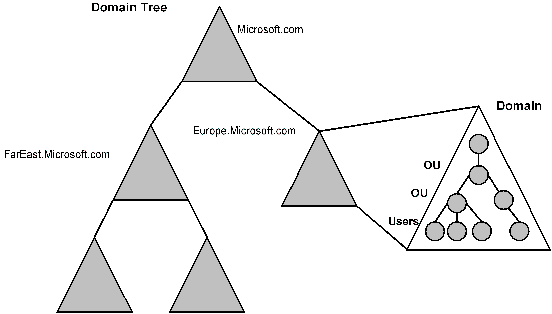

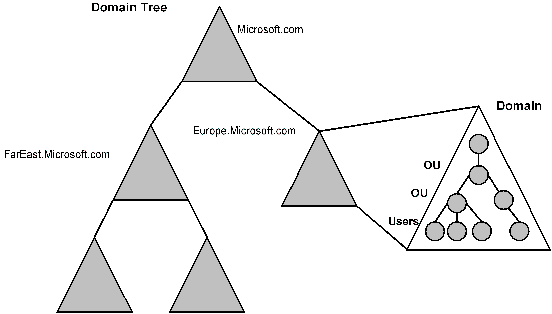

Работа служб безопасности Windows 2000 тесно связана с функционированием службы каталогов Active Directory. В отличие от простой пофайловой структуры каталога ОС Windows NT® Server, служба каталогов Active Directory в Windows 2000 сохраняет информацию в иерархическом виде, отражающем логику построения вашей сети. Благодаря этому упрощается управление каталогом и становится возможным значительный его рост. Иерархическая структура Active Directory состоит из доменов, подразделений (organizational units, OU) и объектов, подобно тому, как информация на компьютерах под управлением Windows организуется в папки и файлы.

Рис 4. Иерархическая структура службы каталогов Active Directory

Домен – это совокупность сетевых объектов, таких как подразделения, учётные записи пользователей, группы и компьютеры, использующие в целях безопасности общую базу данных каталогов. Домены являются основными структурными единицами в Active Directory, выполняя важные функции в системе безопасности. Группировка объектов в один или несколько доменов помогает отразить способ организации Вашей компании.

Сети крупных организаций могут содержать несколько доменов, при этом их иерархия называется деревом доменов. Первый созданный домен является корневым и, по

отношению к доменам, созданным под ним, будет родительским, а те по отношению к нему - дочерними. В очень больших организациях деревья доменов могут быть связаны между собой, формируя структуру, называемую лесом. (В случаях, когда используется несколько контроллеров домена, служба каталогов Active Directory реплицирует базы данных через равные интервалы времени на каждый контроллер домена, благодаря чему базы данных всегда синхронизированы).

В домене выполнение функций центра обеспечения безопасности сочетается с единством внутренних политик и определённостью отношений в сфере безопасности с другими доменами. Администратор домена имеет полномочия на регулирование политик только внутри своего домена. Для больших организаций это особенно удобно, поскольку с различными доменами работают разные администраторы (более подробно эта особенность управления доменами рассматривается ниже, в разделе «Делегирование прав администрирования»). Однако домен не имеет собственных защитных границ, обеспечивающих безопасную изоляцию от других доменов в пределах леса. Такими границами обладает только лес.

Сайты – другое понятие, связанное с работой Active Directory. В то время как структура доменов обычно отражает бизнес-структуру организации, сайты объединяют серверы Active Directory по географическому признаку. Компьютеры внутри сайта, как правило, соединены быстрыми каналами связи, но не обязательно логически связаны между собой. Например, если в здании находится несколько разных предприятий, таких, как видеостудия, ресторан и архив документов, серверы Active Directory в этом здании могут составлять сайт, даже если области выполняемых на них задач не пересекаются.

Подразделение (organizationalunit, OU) представляет собой контейнер, с помощью которого можно логически объединять объекты в административные группы внутри домена. В подразделение могут входить такие объекты, как учётные записи пользователей, группы, компьютеры, принтеры, приложения, общие файлы, а также другие подразделения.

Объект содержит информацию (называемую атрибутами) об отдельном пользователе, компьютере или аппаратном устройстве. Например, среди атрибутов объекта, соответствующего пользователю, скорее всего,

можно будет найти имя, номер телефона и имя руководителя. В объект, сопоставленный компьютеру, обычно включается информация о расположении компьютера, а также список управления доступом (Access control list, ACL), перечисляющий группы и пользователей, у которых имеются права на доступ к данному компьютеру.

Распределение информации по доменам и подразделениям позволяет управлять применением мер безопасности к совокупностям объектов, таким как группы пользователей и компьютеров, а не к каждому пользователю или объекту отдельно. Более подробно этот подход будет описан ниже, в разделе «Управление мерами безопасности с помощью групповой политики». Перед этим необходимо рассмотреть ещё одно понятие, важное для понимания взаимодействия системы безопасности с Active Directory - доверие.

Для того чтобы пользователи, выполнив вход в сеть, могли работать со всеми ресурсами сети (что обычно называется единым входом), в Windows 2000 используются отношения доверия между доменами.

Отношение доверия – логическая связь, устанавливаемая между доменами с целью обеспечения сквозной аутентификации, которая позволяет пользователям и компьютерам проходить аутентификацию в любом домене в пределах сети. Таким образом, пользователь или компьютер может получить доступ ко всем ресурсам в соответствии с имеющимися у него разрешениями, зарегистрировавшись в сети только один раз. Эта возможность перемещения между доменами проясняет смысл термина транзитивное доверие, обозначающий прохождение аутентификации в разных доменах в соответствии с цепной передачей отношений доверия между ними.

В отличие от сетей на основе Windows NT, в которых используются односторонние, нетранзитивные отношения доверия, при формировании дерева доменов под управлением Windows 2000 между всеми доменами устанавливаются подразумеваемые отношения доверия. Это облегчает создание явных отношений доверия между доменами средних и крупных организаций. Каждый домен в пределах дерева связывается с родительским доменом двусторонними, а с остальными доменами – подразумеваемыми отношениями доверия. (Если для какого-либо домена двусторонние отношения доверия нежелательны, их можно явным образом сделать односторонними). Для организаций с несколькими доменами общее количество явно заданных односторонних отношений доверия значительно меньше при использовании Windows 2000, чем при использовании Windows NT 4.0, благодаря чему управление доменами значительно упрощается. Транзитивное доверие устанавливается внутри дерева по умолчанию, что очень удобно, поскольку дерево доменов обычно управляется одним администратором. Однако управление лесом одним администратором встречается не так часто, поэтому транзитивные отношения доверия между деревьями необходимо устанавливать отдельно.

Рассмотрим рисунок 4. Windows 2000 автоматически устанавливает двусторонние отношения доверия между корневым доменом Microsoft.com и двумя его дочерними доменами: FarEast.Microsoft.com и Europe.Microsoft.com. Далее, в силу того, что Microsoft.com доверяет обоим дочерним доменам, отношения доверия транзитивно устанавливаются и между доменами FarEast и Europe. Подобные отношения устанавливаются автоматически, если домены находятся под управлением Windows 2000. Если же в сети присутствуют также и домены, управляемые Windows NT, администраторы могут

Операция шифрования

Шифрование данных производится в следующем порядке:

-

Незашифрованный файл пользователя шифруется с помощью сгенерированного случайным образом ключа шифрования файла, РЕК. -

РЕК шифруется с помощью открытой части пары ключей пользователя и помещается в поле дешифрования данных, DDF. -

РЕК шифруется с помощью открытой части ключа восстановления и помещается в поле восстановления данных, DRF.

Служба каталогов Active Directory

Служба каталогов Active Directory играет важнейшую роль в обеспечении сетевой безопасности. В Active Directory централизованно хранится информация о пользователях, аппаратных средствах, приложениях и сетях, благодаря чему эти сведения всегда доступны пользователям. Кроме того, в службе каталогов Active Directory хранится информация, необходимая для авторизации и аутентификации, с помощью которой определяется возможность доступа пользователей к тем или иным сетевым ресурсам.

Служба каталогов Active Directory также плотно интегрирована со службами безопасности Windows 2000, такими как протокол аутентификации Kerberos, инфраструктура открытых ключей, шифрованная файловая система, диспетчер настроек безопасности (Security Configuration Manager), групповая политика и делегирование прав администрирования. Благодаря этой интеграции приложения Windows могут использовать все преимущества существующей инфраструктуры безопасности, о чём более подробно будет рассказано ниже.

Основы работы Active Directory

Работа служб безопасности Windows 2000 тесно связана с функционированием службы каталогов Active Directory. В отличие от простой пофайловой структуры каталога ОС Windows NT® Server, служба каталогов Active Directory в Windows 2000 сохраняет информацию в иерархическом виде, отражающем логику построения вашей сети. Благодаря этому упрощается управление каталогом и становится возможным значительный его рост. Иерархическая структура Active Directory состоит из доменов, подразделений (organizational units, OU) и объектов, подобно тому, как информация на компьютерах под управлением Windows организуется в папки и файлы.

Рис 4. Иерархическая структура службы каталогов Active Directory

Домен – это совокупность сетевых объектов, таких как подразделения, учётные записи пользователей, группы и компьютеры, использующие в целях безопасности общую базу данных каталогов. Домены являются основными структурными единицами в Active Directory, выполняя важные функции в системе безопасности. Группировка объектов в один или несколько доменов помогает отразить способ организации Вашей компании.

Сети крупных организаций могут содержать несколько доменов, при этом их иерархия называется деревом доменов. Первый созданный домен является корневым и, по

отношению к доменам, созданным под ним, будет родительским, а те по отношению к нему - дочерними. В очень больших организациях деревья доменов могут быть связаны между собой, формируя структуру, называемую лесом. (В случаях, когда используется несколько контроллеров домена, служба каталогов Active Directory реплицирует базы данных через равные интервалы времени на каждый контроллер домена, благодаря чему базы данных всегда синхронизированы).

В домене выполнение функций центра обеспечения безопасности сочетается с единством внутренних политик и определённостью отношений в сфере безопасности с другими доменами. Администратор домена имеет полномочия на регулирование политик только внутри своего домена. Для больших организаций это особенно удобно, поскольку с различными доменами работают разные администраторы (более подробно эта особенность управления доменами рассматривается ниже, в разделе «Делегирование прав администрирования»). Однако домен не имеет собственных защитных границ, обеспечивающих безопасную изоляцию от других доменов в пределах леса. Такими границами обладает только лес.

Сайты – другое понятие, связанное с работой Active Directory. В то время как структура доменов обычно отражает бизнес-структуру организации, сайты объединяют серверы Active Directory по географическому признаку. Компьютеры внутри сайта, как правило, соединены быстрыми каналами связи, но не обязательно логически связаны между собой. Например, если в здании находится несколько разных предприятий, таких, как видеостудия, ресторан и архив документов, серверы Active Directory в этом здании могут составлять сайт, даже если области выполняемых на них задач не пересекаются.

Подразделение (organizationalunit, OU) представляет собой контейнер, с помощью которого можно логически объединять объекты в административные группы внутри домена. В подразделение могут входить такие объекты, как учётные записи пользователей, группы, компьютеры, принтеры, приложения, общие файлы, а также другие подразделения.

Объект содержит информацию (называемую атрибутами) об отдельном пользователе, компьютере или аппаратном устройстве. Например, среди атрибутов объекта, соответствующего пользователю, скорее всего,

можно будет найти имя, номер телефона и имя руководителя. В объект, сопоставленный компьютеру, обычно включается информация о расположении компьютера, а также список управления доступом (Access control list, ACL), перечисляющий группы и пользователей, у которых имеются права на доступ к данному компьютеру.

Распределение информации по доменам и подразделениям позволяет управлять применением мер безопасности к совокупностям объектов, таким как группы пользователей и компьютеров, а не к каждому пользователю или объекту отдельно. Более подробно этот подход будет описан ниже, в разделе «Управление мерами безопасности с помощью групповой политики». Перед этим необходимо рассмотреть ещё одно понятие, важное для понимания взаимодействия системы безопасности с Active Directory - доверие.

Отношения доверия между доменами

Для того чтобы пользователи, выполнив вход в сеть, могли работать со всеми ресурсами сети (что обычно называется единым входом), в Windows 2000 используются отношения доверия между доменами.

Отношение доверия – логическая связь, устанавливаемая между доменами с целью обеспечения сквозной аутентификации, которая позволяет пользователям и компьютерам проходить аутентификацию в любом домене в пределах сети. Таким образом, пользователь или компьютер может получить доступ ко всем ресурсам в соответствии с имеющимися у него разрешениями, зарегистрировавшись в сети только один раз. Эта возможность перемещения между доменами проясняет смысл термина транзитивное доверие, обозначающий прохождение аутентификации в разных доменах в соответствии с цепной передачей отношений доверия между ними.

В отличие от сетей на основе Windows NT, в которых используются односторонние, нетранзитивные отношения доверия, при формировании дерева доменов под управлением Windows 2000 между всеми доменами устанавливаются подразумеваемые отношения доверия. Это облегчает создание явных отношений доверия между доменами средних и крупных организаций. Каждый домен в пределах дерева связывается с родительским доменом двусторонними, а с остальными доменами – подразумеваемыми отношениями доверия. (Если для какого-либо домена двусторонние отношения доверия нежелательны, их можно явным образом сделать односторонними). Для организаций с несколькими доменами общее количество явно заданных односторонних отношений доверия значительно меньше при использовании Windows 2000, чем при использовании Windows NT 4.0, благодаря чему управление доменами значительно упрощается. Транзитивное доверие устанавливается внутри дерева по умолчанию, что очень удобно, поскольку дерево доменов обычно управляется одним администратором. Однако управление лесом одним администратором встречается не так часто, поэтому транзитивные отношения доверия между деревьями необходимо устанавливать отдельно.

Рассмотрим рисунок 4. Windows 2000 автоматически устанавливает двусторонние отношения доверия между корневым доменом Microsoft.com и двумя его дочерними доменами: FarEast.Microsoft.com и Europe.Microsoft.com. Далее, в силу того, что Microsoft.com доверяет обоим дочерним доменам, отношения доверия транзитивно устанавливаются и между доменами FarEast и Europe. Подобные отношения устанавливаются автоматически, если домены находятся под управлением Windows 2000. Если же в сети присутствуют также и домены, управляемые Windows NT, администраторы могут