Файл: Курсовая работа по дисциплине Операционные системы студент группы убвт2001 Нальгиев М. Х. Москва, 2023.rtf

Добавлен: 28.04.2024

Просмотров: 66

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Шифрующая файловая система EFS

Служба каталогов Active Directory

Отношения доверия между доменами

Управление мерами безопасности при помощи групповой политики

Аутентификация и управление доступом

Делегирование прав администрирования

Протокол аутентификации Kerberos

Делегирование полномочий на выполнение аутентификации

На уровне подразделения администратор может предоставить права на выполнение конкретных операций, таких как создание групп, управление списками пользователей в этих группах или создание учётных записей компьютеров в домене. Установки групповой политики и использование групп пользователей позволяют администраторам точно определять делегируемые полномочия. Например, можно передать права на изменение записей пользователей определённой группе, такой как группа поддержки бухгалтерии, при этом ограничив полномочия этой группы выбранными категориями пользователей, скажем, только служащими бухгалтерии, занимающимися платёжными ведомостями.

Более того, благодаря возможности детализированного контроля доступа (описанного выше) администраторы могут точно определять круг делегируемых полномочий. Например, вместо предоставления прав полного доступа к учётным записям пользователей, администратор может разрешить группе поддержки только сброс паролей, не позволяя изменять адреса пользователей.

Протокол аутентификации Kerberos

В Windows 2000 в качестве основного метода аутентификации пользователей используется стандартный для Интернета протокол Kerberos версии 5 (RFC 1510). Протокол Kerberos обеспечивает взаимную проверку подлинности клиента и сервера перед установлением подключения между ними. Такой подход является оптимальным для сетей с незащищёнными соединениями, например, устанавливаемыми через Интернет.

Аутентификация по протоколу Kerberos основывается на использовании билетов. При регистрации в домене Windows 2000 клиент получает билет, удостоверяющий подлинность клиента перед сетевым ресурсом и ресурса перед клиентом. В этой процедуре используется метод аутентификации, известный как проверка подлинности с использованием общего секрета. Принцип, лежащий в основе этого метода, прост: если секрет известен только двоим, каждый может удостоверить подлинность другого, проверив знание секрета.

При использовании протокола Kerberos как клиенты, так и серверы регистрируются на сервере аутентификации Kerberos. Клиенты отсылают зашифрованную информацию, образованную от паролей пользователей, на сервер Kerberos, который по этим данным проверяет подлинность пользователей. Подобным же образом сервер посылает информацию приложению Kerberos, установленному на клиенте, подтверждая последнему свою подлинность. Этот процесс взаимной аутентификации предупреждает возможность действий злоумышленников от имени как сервера, так и клиента.

Данный метод является усовершенствованием использовавшегося в Windows NT 4.0 процесса аутентификации (известного как NTLM), требовавшего аутентификации клиента при обращении к каждому сетевому ресурсу. NTLM был заменён Kerberos в качестве основного протокола защиты ресурсов в доменах под управлением Windows 2000 Server. (При этом протокол NTLM до сих пор поддерживается, что обеспечивает обратную совместимость). Полная поддержка протокола Kerberos обеспечивает единый вход с быстрым доступом к ресурсам под управлением Windows 2000 Server, а также другим операционным средам, поддерживающим этот протокол.

Аутентификация по протоколу Kerberos

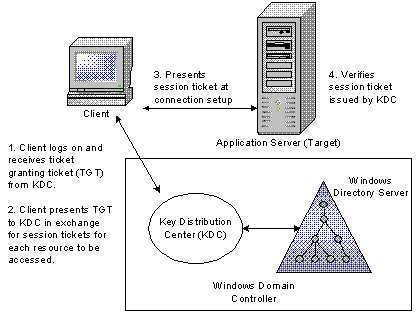

Процесс аутентификации по протоколу Kerberos состоит в проверке учётных данных и их передаче между клиентами и серверами. Он проходит следующим образом: при входе пользователя в домен Windows 2000 операционная система обнаруживает сервер Active Directory и службу аутентификации Kerberos, которой затем передаёт учётные данные пользователя. Клиент аутентифицируется либо с помощью пароля, из которого образуется ключ, проверяемый сервером, либо (в случае со входом по смарт-карте) по информации, зашифрованной закрытым ключом, открытая часть которого хранится в Active Directory. После проверки информации пользователя служба Kerberos, называемая центром распространения ключей (Key Distribution Center, KDC), выдаёт пользователю билет на получение билета (ticket-granting ticket, TGT), служащий для идентификации пользователя при его следующих обращениях за получением билетов Kerberos для доступа к сетевым ресурсам. Использование билетов TGT уменьшает количество проверок информации пользователя центром распространения ключей. Хотя это и сложный процесс, для пользователя он выглядит просто как ввод пароля при входе в систему.

На рис 5. показано взаимодействие между клиентом, центром распространения ключей и сервером приложений при использовании протокола проверки подлинности Kerberos.

Рис 5. Аутентификация по протоколу Kerberos

Протокол Kerberos и служба каталогов Active Directory

Каждый контроллер домена Windows 2000 использует каталог Active Directory и содержит центр распространения ключей. Благодаря этому вся информация об учётных записях пользователей хранится в одном каталоге. В средних и крупных организациях обычно используется несколько контроллеров доменов с целью повышения доступности сетевых служб и ёмкости корпоративных сетей. Однако это не влияет на возможность применения аутентификации по протоколу Kerberos, поскольку каждому экземпляру Active Directory соответствует экземпляр службы аутентификации Kerberos.

Делегирование полномочий на выполнение аутентификации

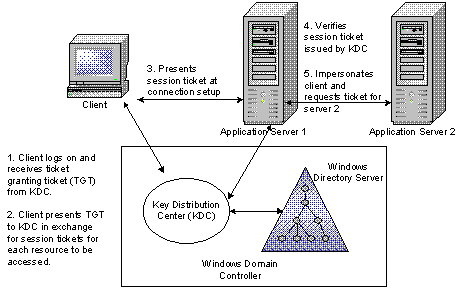

Приложения часто используют несколько серверов для выполнения одной задачи. Например, чтобы предоставить данные клиенту, веб-приложение может работать как с веб-сервером, так и с сервером баз данных. Вместо того, чтобы ставить клиента перед необходимостью проходить процесс аутентификации для каждого используемого сервера, Windows 2000 обеспечивает безопасность многозвенных приложений (называемых также трёхзвенными).

Транзитивные отношения доверия между доменами Windows 2000 значительно расширяют круг ресурсов, к которым клиент Windows 2000 может получить доступ, выполнив вход только в домен Windows 2000 и не вводя множество разных паролей для других серверов и ресурсов. Такая область доступа, возможная при едином входе, открывается благодаря сочетанию механизмов реализации отношений доверия Windows 2000 и способа работы протокола Kerberos с Active Directory при аутентификации клиентов.

В операционной системе используется единая модель и инфраструктура обеспечения безопасности для создания учётных записей пользователей и управления правами доступа. Установки, однажды заданные в Active Directory, будут действовать на всех серверах приложений компании. Метод, обеспечивающий поддержку трёхзвенной модели, называется делегированием полномочий на выполнение аутентификации.

Рис 6. Делегирование полномочий на выполнение аутентификации

Эта модель позволяет клиенту поручать выполнение аутентификации серверам, участвующим в работе приложения. Серверы выполняют запросы на доступ от имени клиента, при этом все передачи учётных данных и билетов происходят без участия пользователя. Однако, хотя вместо клиента действует сервер, объектом аудита считается клиент. Если сервер обрабатывает запрос, перенаправленный ему другим сервером, в его журнале отражается имя клиента, а не промежуточного сервера.

Данная модель является важным элементом Windows 2000, поскольку обеспечивает поддержку единого входа и упрощает систему безопасности, не ослабляя её. Многие современные приложения в целях безопасности требуют наличия отдельной базы данных учётных записей. Однако приложения

, использующие Active Directory в качестве центрального хранилища информации системы безопасности, позволяют намного упростить управление сетями и их масштабирование.

Заключение

Инфраструктура системы обеспечения безопасности в Windows 2000 совмещает возможности надёжной защиты сетевых ресурсов с эффективностью развитой системы управления. Ярким примером того, как такое сочетание сказывается на работе организации, является механизм единого входа, позволяющий пользователям ОС Windows 2000 и Windows NT получать доступ ко всем ресурсам сети после выполнения единственной процедуры ввода пароля или входа с помощью смарт-карты.

Система обеспечения безопасности Windows 2000 объединяет возможности централизованного хранения информации и контроля на основе применения политик, обеспечиваемые службой каталогов Active Directory, с функциональностью протоколов промышленного стандарта для защищённых кросс-платформенных соединений клиентов с серверами.

Кроме этого, в состав Windows 2000 входят компоненты инфраструктуры открытых ключей, обеспечивающие работу дополнительных функций обеспечения безопасности, таких как аутентификация по двум факторам с использованием смарт-карт и файловая система EFS, позволяющая защищать данные на жёстких дисках.

Разработчики приложений с помощью SSPI могут использовать элементы инфраструктуры обеспечения безопасности Windows 2000, что расширяет возможности организаций, использующих Windows 2000. Помимо этого, использование в Windows 2000 стандартного протокола Kerberos версии 5 позволяет предприятиям интегрировать систему безопасности Windows 2000 с аналогичными комплексами других операционных систем, работающих с протоколом Kerberos.

В систему управления мерами по обеспечению безопасности Windows 2000 включены шаблоны, упрощающие задачи настройки и применения параметров защиты. И наконец, функции аудита позволяют администраторам следить за корректностью работы системы безопасности.

Список используемой литературы

-

Самоучитель. Технология Windows NT Microsoft Windows 2000 Professional, М, 2000. -

Штайнер Г.Windows 2000 Справочник, М, 2000. -

Андреев А. Г. и др. Microsoft Windows 2000: Server и Professional. -

Инфраструктура Открытых Ключей операционной системы Microsoft Windows 2000, Корпорация Майкрософт (Microsoft Corporation), 2001.

Так же использованы материалы следующих интернет-сайтов:

-

Интернет-Университет Информационных Технологий , http://www.INTUIT.ru -

Техническая библиотека Windows 2000,

http://www.microsoft.com/windows2000/techinfo/default.asp