Файл: Отчет по лабораторной работе 3 по дисциплине Персональная кибербезопасность.docx

Добавлен: 05.05.2024

Просмотров: 18

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение

высшего образования

«СЕВЕРО-КАВКАЗСКИЙ ФЕДЕРАЛЬНЫЙ УНИВЕРСИТЕТ»

| Институт | цифрового развития |

| Кафедра | компьютерной безопасности |

ОТЧЕТ

по лабораторной работе № 3

по дисциплине «Персональная кибербезопасность»

Выполнил:

Жарихин Данила Васильевич,

студент 1 курса

группы КТМ-б-о-22-1 (1)

«20» ноября 2022 г.

Проверил:

Некрасова Евгения Александровна,

старший преподаватель кафедры компьютерной безопасности

______________________________

«____»__________________2022 г.

Ставрополь, 2022

Цель: изучить возможности обеспечения безопасности организаций и предприятий от кибератак.

Шаг 1. Исследование угроз.

a. Я согласен с тем, что самым опасным оружием является компьютер в руках преступников. С его помощью можно стереть личность человека, обрушить курс валют и криптовалют, вывести из строя энергосистемы, создавать серьёзную угрозу экономике, задерживать и срывать рейсы, воровать секретную информацию у серьёзных предприятий.

b. Взломы сетей, кибершпионаж, кибертерроризм, кража денег с банковских карт, перехват трафика и т.д. Моим родным не приходилось иметь дело с последствиями таких преступлений и надеюсь, что такого никогда не произойдёт.

c.

Шаг 2. Изучение недавних атак.

a. Социальная инженерия, воздействие третьих сторон, программы-вымогатели, плохое управление данными, неадекватные процедуры после атаки.

b. Во всех случаях атаку совершили хакеры.

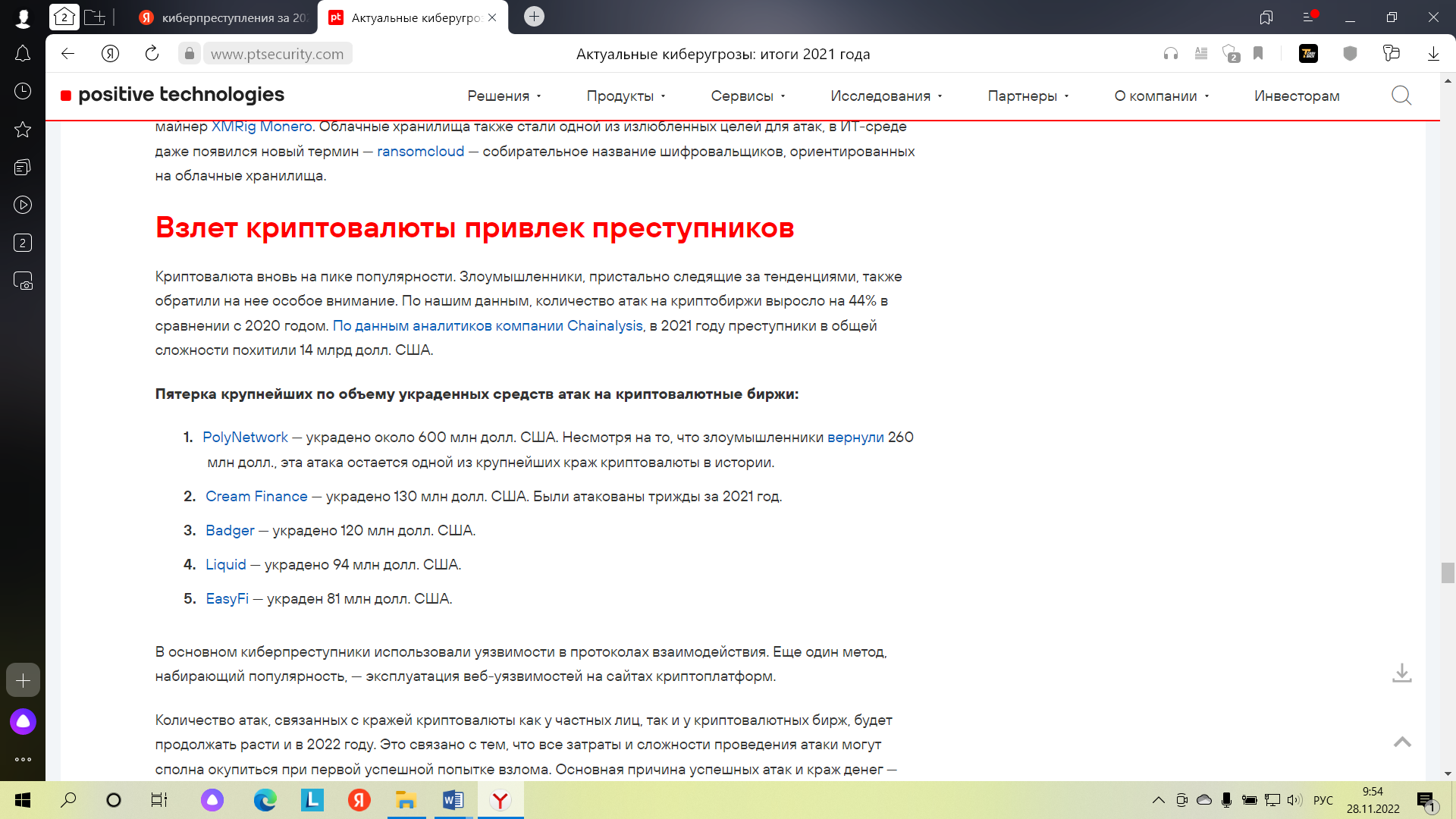

1) Создана угроза обрушения курса криптовалют.

2) Украдены аккаунты пользователей.

3) Украдена конфиденциальная информация крупных предприятий.

4) Украдены деньги.

5) Украли деньги с карточек.

6) Сломана работа умного дома.

7) Украдены деньги и информация.

8) Украли деньги.

9) Украдена конфиденциальная информация.

10) Украдены деньги и конфиденциальная информация.

Шаг 3. Изучение триады КЦД

a. Конфиденциальность – необходимость предотвращения разглашения, утечки какой-либо информация.

Во многих документах, файлах и т.д. содержится информация, которая не должна подвергаться огласке.

b. Целостность данных – поддержание и обеспечение точности и согласованности данных на протяжении всего их жизненного цикла и является критическим аспектом проектирования, внедрения и использования любой системы, которая хранит, обрабатывает или извлекает данные.

Ввод неверных данных, несанкционированное изменение данных, изменение программного модуля с вирусом.

c. Доступность систем – гарантия того, что авторизованные пользователи могут иметь доступ и работать с информационными активами, ресурсами и системами, которые им необходимы, при этом обеспечивается требуемая производительность.

Это может привести к непоправимым последствиям для предприятий, организаций, фирм. Данные могут быть утеряны безвозвратно, либо попасть в руки к злоумышленникам, либо утечь в открытые источники.

Шаг 4. Изучение кибератак.

1) Киберпреступники пытались украсть конфиденциальные данные.

2) Атаки обычно совершаются ночью, реже поздним вечером.

3) Чаще всего атаки совершаются ночью, так как злоумышленников в это время труднее всего засечь и поймать.

Вывод: На данной практической работе мы изучили методы и возможности обеспечения безопасности организаций и предприятий.