Файл: Модель угроз безопасности информации испдн Студенты Содержание.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 17.10.2024

Просмотров: 24

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Описание систем и сетей и их характеристика как объектов защиты

Возможные негативные последствия от реализации (возникновения) угроз безопасности информации

Возможные объекты воздействия угроз безопасности информации

Источники угроз безопасности информации

Способы реализации (возникновения) угроз безопасности информации

-

Угрозы внедрения по сети вредоносных программ (программно‑математического воздействия)

Программно-математическое воздействие – это воздействие с помощью вредоносных программ. Программой с потенциально опасными последствиями, или вредоносной программой, называют некоторую самостоятельную программу (набор инструкций), которая способна выполнять любое непустое подмножество следующих функций:

-

скрывать признаки своего присутствия в программной среде компьютера; -

обладать способностью к самодублированию, ассоциированию себя с другими программами и (или) переносу своих фрагментов в иные области оперативной или внешней памяти; -

разрушать (искажать произвольным образом) код программ в оперативной памяти; -

выполнять без инициирования со стороны пользователя (пользовательской программы в штатном режиме ее выполнения) деструктивные функции (копирования, уничтожения, блокирования и т. п.); -

сохранять фрагменты информации из оперативной памяти в некоторых областях внешней памяти прямого доступа (локальных или удаленных); -

искажать произвольным образом, блокировать и (или) подменять выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ, или уже находящиеся во внешней памяти массивы данных.

Вредоносные программы могут быть внесены в процессе эксплуатации ИСПДн с внешних носителей информации или посредством сетевого взаимодействия как в результате НСД, так и случайно, пользователями ИСПДн.

Вредоносные программы основаны на использовании уязвимостей различного рода ПО и разнообразных сетевых технологий, обладают широким спектром возможностей и могут действовать во всех видах ПО.

Наличие в ИСПДн вредоносных программ может способствовать возникновению скрытых, в том числе нетрадиционных, каналов доступа к информации, позволяющих вскрывать, обходить или блокировать защитные механизмы, предусмотренные в системе, в том числе парольную защиту.

-

Угрозы наличия недекларированных (недокументированных) возможностей в ПО

Недекларированные (недокументированные) возможности (далее – НДВ) – функциональные возможности ПО, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации. Угрозы НДВ в ПО разделяются на:

-

угрозы, связанные с наличием НДВ в системном ПО, используемом в ИС; -

угрозы, связанные с наличием НДВ в прикладном программном обеспечении (далее – ППО), используемом в ИС.

Приложения

Приложение 1

Сценарий атаки на протоколы сетевого и канального уровней

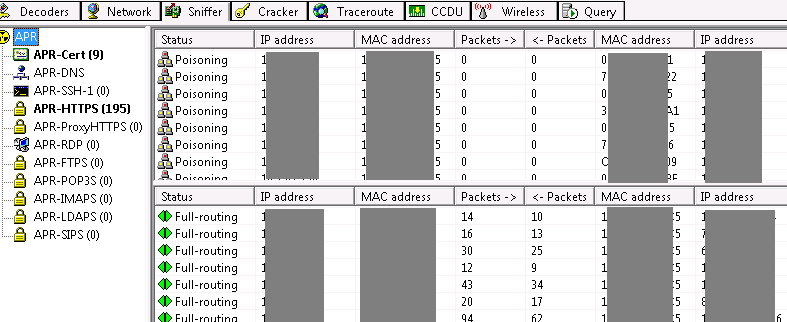

Если подобрать учетные данные не удалось или если нарушитель не смог получить список идентификаторов пользователей домена, его следующий шаг — попробовать проанализировать протоколы, используемые в сети. В частности, он может проводить атаки методом «человек посередине» с целью перехвата трафика (например, если удастся реализовать атаку ARP Poisoning) либо атаки на протоколы NBNS и LLMNR с целью перехвата идентификаторов и хешей паролей пользователей.

При пентестах атаки на ARP проводятся только по согласованию с заказчиком, который, как правило, против такой демонстрации — слишком велика вероятность нарушить работу сети. К тому же атака ARP Poisoning хорошо известна, поэтому рассмотрим атаки на другие протоколы.

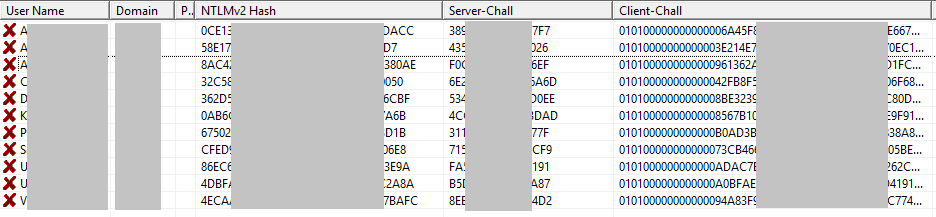

В результате атак типа «человек посередине» могут быть перехвачены значения Challenge-Response для пользователей домена. По этим значениям можно подобрать пароль пользователя, причем уже без доступа к системе.

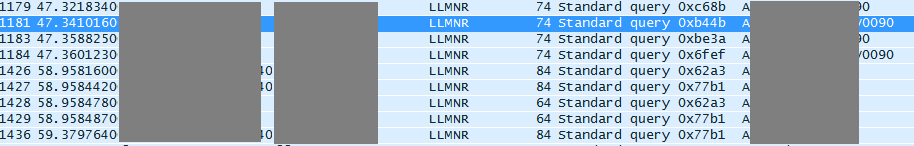

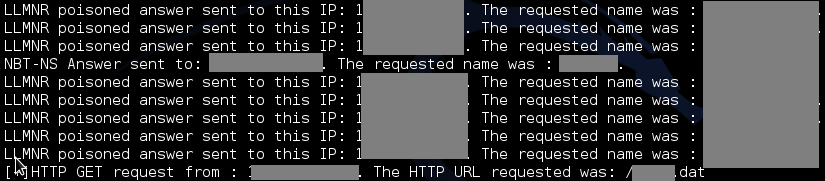

В результате атак типа «человек посередине» могут быть перехвачены значения Challenge-Response для пользователей домена. По этим значениям можно подобрать пароль пользователя, причем уже без доступа к системе.Протоколы NetBIOS Name Service (NBNS) и Link Local Multicast Name Resolution (LLMNR) используются для получения IP-адреса узла в том случае, если такая запись отсутствует на DNS-серверах, или когда эти серверы по тем или иным причинам недоступны. Если защита этих протоколов отсутствует, то становятся возможными атаки LLMNR Spoofing и NBNS Spoofing.

Нарушитель, находящийся в одном сегменте сети с атакуемым узлом, может прослушать широковещательный трафик NBNS и LLMNR и подменить адрес узла, на котором атакуемый узел пытается авторизоваться. В случае успешной атаки злоумышленник сможет прослушивать и модифицировать трафик в сетевом сегменте, а также получать аутентификационные данные пользователей и с их помощью авторизоваться на других узлах сети.

Нарушитель, находящийся в одном сегменте сети с атакуемым узлом, может прослушать широковещательный трафик NBNS и LLMNR и подменить адрес узла, на котором атакуемый узел пытается авторизоваться. В случае успешной атаки злоумышленник сможет прослушивать и модифицировать трафик в сетевом сегменте, а также получать аутентификационные данные пользователей и с их помощью авторизоваться на других узлах сети.

Получив идентификаторы и хеши паролей пользователей, злоумышленник способен подобрать пароли по значениям хешей. Кроме того, нарушитель сможет задействовать логины пользователей для развития атаки по сценарию 1.

Завершающий этап атаки (в случае успешного подбора учетных данных) аналогичен сценарию 1 — подключение к узлам, на которых полученная учетная запись обладает привилегиями локального администратора, и последующий запуск специализированных утилит для взлома.

Рекомендации по защите. Если в перечисленных протоколах нет необходимости, то их следует отключить. Если же они нужны, то применять превентивные меры защиты — например, объединять системы, использующие один из этих протоколов, в отдельные сегменты сети. Методы защиты от атак ARP Poisoning хорошо известны: использовать статические ARP-записи на шлюзах, функции систем обнаружения атак (например, препроцессора arpspoof системы Snort) или утилиты, такие как arpwatch, а также использовать функции Dynamic ARP Inspection коммутаторов Cisco и другие.