Файл: Проблемы автоматизации процессов управления инцидентами информационной безопасности.pdf

Добавлен: 14.03.2024

Просмотров: 55

Скачиваний: 0

СОДЕРЖАНИЕ

1. Описание мер по обеспечению информационной безопасности на предприятии

2. Анализ угроз и средств обеспечения информационной безопасности предприятия

2.1 Угрозы информационной безопасности предприятия

2.2 Анализ средств обеспечения информационной безопасности предприятия

3. Разработка комплекса рекомендаций на основе анализа крупных и малых предприятий

3.1 Анализ крупного предприятия

3.3 Сводный комплекс мер и средств по обеспечению информационной безопасности предприятия

Организационный контроль является одной из важнейших задач Службы безопасности материнской компании. Такая инфраструктура также очень чувствительна к любым разрушительным воздействиям. Именно поэтому крупные компании тратят много средств и других ресурсов на периодический анализ инфраструктуры информационной безопасности, желательно охватывающий все виды угроз, а также динамику их развития.[17] Крупной компании, где происходит" медленное " предвосхищение угроз информационной безопасности системы и своевременно, а иногда и опережающими угрозами, важно минимизировать возможный ущерб.

Однако у большинства компаний есть одна очень важная особенность: они могут с очень высокой вероятностью восстановиться после атаки до первоначального состояния. На это уходит огромное количество ресурсов, денег и времени, но такой исход с большой вероятностью будет влиять на крупную компанию, атаковать или иным вредоносным эффектом на стороне.

Аудит информационной безопасности является одним из важнейших средств объективной оценки текущего состояния информационной безопасности компании, а также адекватность целям и задачам компании. Это также будет способствовать оценке количества инвестиций в информационную безопасность, так как в крупных компаниях затраты на информационную безопасность очень значительны.[18] Очень важно, чтобы крупная компания балансировала на грани "цены или эффективности", сумма инвестиций должна быть достаточной для эффективного функционирования системы безопасности, ведь потенциальный ущерб от несанкционированной деятельности может быть намного выше и очень важно не допустить этого, а если нет возможности, то и уменьшить его максимально. Однако из-за невозможности продолжения качественной оценки эффективности инвестиций, информационной безопасности менеджеров крупных компаний, зачастую целью является снижение этих затрат, подозревая, что необходимы значительные инвестиции в эту сферу.

Любая политика безопасности компании играет очень важную роль. Крупная компания, директор или начальник отдела обычно является экспертом по компьютерной безопасности, и он пытается вмешаться в техническую сторону вопроса, что всегда приведет к неприятным последствиям. Если в вашей организации разработана политика информационной безопасности, обязанности и уровень которой четко используют различные сотрудники, руководство может легко, а главное, в интересах общего дела, контролировать выполнение этих правил. Участие в управлении компании информационная безопасность-бизнес принесет огромную дополнительную выгоду-это значительно повышает приоритет безопасности, что положительно сказывается на общем уровне безопасности компании. Поскольку сейчас, как правило, политика безопасности публикуется, это может быть дополнительным аргументом для потенциальных клиентов или инвесторов, по мнению экспертов, другая компания может оценить уровень квалификации собственных специалистов. До сих пор большинство крупных российских, и особенно зарубежных, компаний требуют подтверждения достаточного уровня надежности и безопасности, включая данные, свои инвестиции и ресурсы. Без профессиональной политики безопасности в организации они в большинстве случаев просто не имеют с ней ничего общего.[19] Также политика безопасности, которая является идеальным стандартом, который может быть использован для измерения уместности и вернуть защиту компьютера. Но такая политика безопасности имеет ряд существенных недостатков. Во-первых, и это самое главное, в целом такая политика очень масштабна и полна особых условий, которые не всегда понятны простым людям. Другим методам и средствам обеспечения безопасности данных крупные компании отдают предпочтение системам безопасности и подобным комплексам. Они используются для упрощения, поскольку основным недостатком таких комплексов является цена, крупные предприятия практически не беспокоятся, из-за сильного упрощения процесса управления информационной безопасностью.

3.2 Анализ малого предприятия

Особенность малого бизнеса заключается в том, что им, как правило, не нужно делать формальные процедуры проверки и сертификаты соответствия стандартам и требованиям, которые исходят от внешнего потребителя, инвестора или аудитора. Они могут позволить себе выполнять работу, следуя логике развития вашего бизнеса. Аудит по-прежнему необходим, так как мера оценки текущего состояния информационной безопасности, но проводится гораздо реже. Из-за низкой стоимости информационной безопасности в целом инструменты прогнозирования угроз задействованы в меньшей степени. И из-за размера самой компании вероятность восстановления после атаки довольно мала. Многие малые и средние компании используют неэффективные средства защиты, особенно переход на использование бесплатных и нелицензионных антивирусных решений.

И обеспечить эффективную систему безопасности для малого бизнеса не позволит целый ряд проблем, таких как недостаточное финансирование, нехватка квалифицированных кадров и непонимание рисков со стороны менеджмента. Однако следует добавить, что многие проблемы были решены простым способом, а также ограниченными ресурсами. Например, простые меры, такие как файлы, обучение персонала и несколько простых мер безопасности.

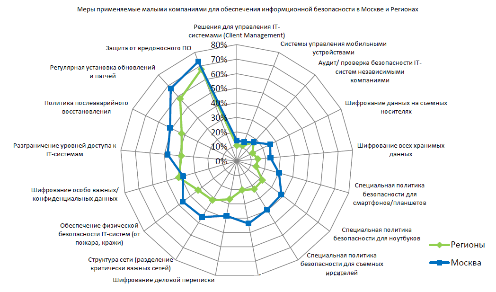

Рис. 1 Меры применяемые малыми компаниями для обеспечения информационной безопасности в Москве и Регионах

Однако если говорить о политике безопасности в малых компаниях, то следует заметить, что она более удобна обывателю, короче и почти всегда лишена той завышенной сложности политики крупных компаний.

Комплексные системы большей частью не по карману малым предприятиям, но все больше продавцов смотрит в сторону малого бизнеса, предлагая доступные комплексные решения для этого сегмента рынка.

3.3 Сводный комплекс мер и средств по обеспечению информационной безопасности предприятия

Исходя из проведенного в данной работе анализа, можно сформировать сводный комплекс мер и средств по обеспечению информационной безопасности. Политика безопасности компании должна быть понятна любому человеку, независимо от его знаний, она должна быть достаточно лаконичной и не содержать лишних моментов. Такая политика, изложенная в открытом доступе, заключается в привлечении большего количества инвесторов, клиентов и профессионалов.

Установка комплекса или системы обеспечения информационной безопасности возможна и желательна только при условии ее окупаемости. Другие условия, например, комплекс становится убыточным. Если установить такой комплекс невозможно, необходимо использовать дешевые аналоги.[20] Если они недоступны, необходимо установить сложные отдельные части, используя доступные инструменты и ресурсы, такие как встроенный межсетевой экран и маршрутизатор модема для создания межсетевого экрана.

Использовать бесплатный или лицензионный значит, категорически невозможно из-за ненадежности и риска уголовной или административной ответственности за использование другого. Если в компании не хватает специалистов и нет ресурсов для оплаты, можно продолжить обучение нескольких сотрудников. Аудит является очень важной частью любой системы безопасности. Однако, если средств на полное сканирование недостаточно, лучше не тратить их впустую.

В данных Рекомендациях предлагается использовать поэтапный подход к построению системы защиты информации:

Этап 1 позволяет понять, что находится в вашей сети, и определяет базовые требования по информационной безопасности;

Этап 2 уделяет основное внимание обеспечению базовых требований безопасности и обучению сотрудников вопросам информационной безопасности.

Этап 3 помогает вашей организации подготовиться к инцидентам по информационной безопасности.

На каждом этапе вам будут представлены вопросы, на которые необходимо ответить, а также действия и инструменты, которые помогут достичь ваших целей.

Этап 1. Знай свою инфраструктуру

В самом начале, чтобы продвинуться в вопросе информационной безопасности, необходимо разобраться с локальной сетью, подключенными устройствами, критически важными данными и программным обеспечением. Без четкого понимания того, что вам нужно защитить, вам будет трудно убедиться в том, что вы обеспечиваете приемлемый уровень информационной безопасности.

Ключевые вопросы, которые необходимо держать в голове:

Знаете ли вы, какую информацию необходимо защищать? Где в вашей сети хранится самая важная информация?

Знаете ли вы, какие устройства подключены к вашей сети?

Знаете ли вы, какое программное обеспечение установлено на компьютерах сотрудников?

Используют ли ваши системные администраторы и пользователи надежные пароли?

Знаете ли вы, какие онлайн-ресурсы используют ваши сотрудники (т. е. работают или сидят в социальных сетях)?

Какую информацию необходимо защищать. Где в вашей сети хранится самая важная информация

Вы можете потерять свой бизнес, если критически важные данные вашей компании будут потеряны, украдены или повреждены. Случайные события и природные катаклизмы также потенциально могут нанести непоправимый ущерб. Кроме того, потенциальные злоумышленники нацелены на данные, которые могут иметь ценность для них. Этими злоумышленниками могут быть как хакеры, так и сотрудники вашей компании, которые хотят украсть ваших клиентов, финансовую информацию или интеллектуальную собственность. Чтобы использовать ценную информацию, они должны получить к ней доступ, а доступ, как правило, они получают через локальную сеть организации.

Чтобы защитить свой бизнес, вам нужно понимать ценность ваших данных и как их можно использовать. Также необходимо определить, какую информацию требуется защищать в рамках законодательства, например, платежная информация или персональные данные. Ниже представлены примеры данных, которые вам необходимо идентифицировать и инвентаризировать:

Кредитные карты, банковская и финансовая информация;

Персональные данные;

Базы данных клиентов, цены на закупку/поставку;

Коммерческие секреты компании, формулы, методологии, модели, интеллектуальная собственность.

Если вы знаете какие устройства подключены к вашей сети, то ваша инфраструктура становится проще в управлении, и вы понимаете, какие устройства необходимо защищать. Ниже описаны действия, которые вы можете сделать, чтобы узнать об устройствах в вашей сети.

Действия:

Если у вас есть беспроводная сеть, проверьте на своем маршрутизаторе (контроллере беспроводного доступа) какие устройства подключены, и применяется ли надежное шифрование (WPA2).

Для более крупных организаций предлагается применение сетевого сканера (коммерческий или бесплатный) для идентификации всех устройств в вашей сети.

Включите логирование событий, связанных с подключением сетевых устройств, которые получают ip-адрес по протоколу DHCP. Логирование таких событий обеспечит удобное отслеживание всех устройств, которые были в вашей сети. (Если вам нужна помощь, обратитесь к вашим ИТ-специалистам.)

В небольших организациях можно хранить список вашего оборудования (компьютеры, серверы, ноутбуки, принтеры, телефоны и т. д.) и перечень защищаемой информации в электронной таблице, которую необходимо обновлять при появлении нового оборудования или данных.

Инструменты:

Nmap: известный многоцелевой сетевой сканер, используемый системными администраторами и хакерами по всему миру, чтобы определить, какие устройства подключены к вашей сети

ZenMap: удобный графический интерфейс для Nmap

Spiceworks: бесплатное программное обеспечение инвентаризации и управления ресурсами (устройства и установленное программное обеспечение) вашей сети

Контроль установленного программного обеспечения является ключевым компонентом как хорошего управления ИТ, так и эффективной защиты информации. Вредоносное программное обеспечение в вашей сети может создавать риски, которые необходимо минимизировать, сюда же можно отнести юридическую ответственность за использование нелицензионного программного обеспечения. Необновленное программное обеспечение является распространенной причиной проникновения вредоносного ПО, которое приводит к атакам на ваши информационные системы. Если вы понимаете, какое программное обеспечение установлено в вашей сети, контролируете устанавливаемое программное обеспечение и защищаете учетные записи с правами администратора, то вы уменьшаете вероятность и влияние инцидентов информационной безопасности.

Действия:

Создайте перечень приложений, веб-сервисов или облачных решений, которые использует ваша организация:

Ограничьте число пользователей с правами администратора до минимально возможного значения. Не позволяйте обычным пользователям работать в системе с правами администратора. Используйте сложные пароли для административных учетных записей, так как администраторы могут вносить серьезные изменения в систему. Разработайте инструкцию для сотрудников по составлению сложных паролей [от переводчика: пример создания сложного пароля — здесь].

Убедитесь, что системные администраторы используют отдельную пользовательскую учетную запись для чтения электронной почты, доступа в Интернет и составления документов. Разработайте процедуру установки программного обеспечения в вашей сети и запретите установку неодобренных приложений с помощью, например, Applocker.

Инструменты:

Applocker: бесплатный инструмент Microsoft Windows для определения и ограничения программного обеспечения, которое разрешено запускать

Netwrix: множество бесплатных инструментов для идентификации информации об административном доступе в ваших системах

OpenAudIT: инвентаризация программного обеспечения на серверах, рабочих станциях и сетевых устройствах

Этап 2. Защити свои активы