Добавлен: 14.03.2024

Просмотров: 18

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1. Теоретические основы защиты данных в информационных системах

1.1. Информационная безопасность: сущность, цели и задачи

1.2. Виды угроз информационной безопасности

Глава 2. Методы обеспечения безопасности в информационных системах

2.2. Аппаратно-программные средства защиты данных

Рисунок 10. Результат выполнения программы (расшифровка)

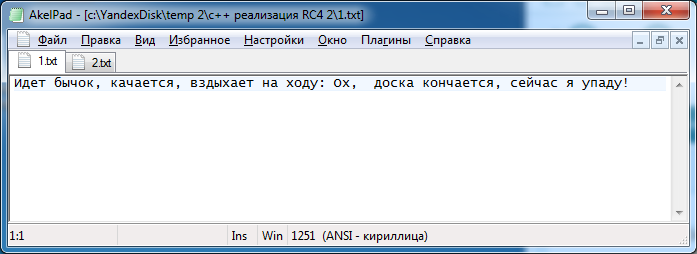

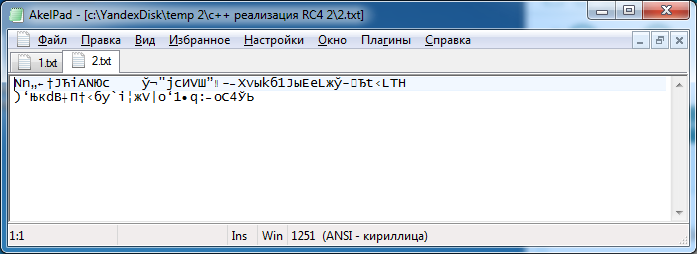

Исходный файл представлен на рис. 11. Зашифрованный файл представлен на рис. 12.

Рисунок 11. Исходный файл

Рисунок 12. Зашифрованный файл

Таким образом, использование дополнительных средств шифрования данных позволит существенно повысить эффективность системы защиты сетевой инфраструктуры предприятия.

ЗАКЛЮЧЕНИЕ

В процессе выполнения данной работы были получены следующие результаты. Установлено, что под экономической системой понимается совокупность следующих объектов: средств вычислительной техники; программного обеспечения; каналов связи; информации на различных носителях; персонала и пользователей системы. К основным группам мер защиты информации от атак в экономических системах можно отнести следующие: меры по контролю физического доступа к элементам ИТКС; меры по аутентификации пользователей и данных; меры по криптографической защите; применение межсетевых экранов; применение систем обнаружения атак; специальная конфигурация системы.

К основным мерам защиты сетевой инфраструктуры предприятия были выделены: меры по контролю физического доступа к элементам ИТКС; меры по аутентификации пользователей и данных; меры по криптографической защите; применение межсетевых экранов; применение систем обнаружения атак; специальная конфигурация системы.

Обеспечение информационной безопасности направлено на предупреждение возможности возникновения, предотвращение возможности реализации или снижения эффективности деструктивных действий в результате реализации той или иной угрозы информационной безопасности.

К основным методам защиты информации сетевой инфраструктуры предприятия можно отнести следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы.

Среди способов шифровании были выделены и описаны следующие основные методы: алгоритмы по замене или подстановке; алгоритмы перестановки; алгоритмы гаммирования; алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов; комбинированные методы.

Обеспечение защиты сетевой инфраструктуры предприятия можно обеспечить по средствам использования различных средств, к которым можно отнести: внутренние технологии аутентификации пользователей автоматизированных информационных систем; алгоритмы шифрования передачи данных в компьютерных сетях; использование стандартных средств безопасности операционных систем, например, использование системы безопасности операционной системы Windows 7; использование технических средств безопасности, к которым можно отнести устройства электронной подписи Рутокен PKI.

Дана характеристика следующим антивирусным программам: avast! Free Antivirus; Avira Free Antivirus; AVG AntiVirus Free.

Основные возможности антивирусной программы avast! Free Antivirus: обеспечение высокого уровня выявления вирусов, троянов, червей, веб-руткитов и всевозможных шпионских программ; наличие эвристического движка avast! Free Antivirus позволяет обнаружить большой список вредоносных программ на основе выполнения анализа их поведения; возможности эффективной проверки входной и выходной электронной почты, пиринговых (P2P) соединений, сообщений интернет-мессенджеров.

Основные характеристики антивирусной программы AVG AntiVirus Free: возможности автоматического обновления на все время использования антивирусной программы; использование сканера файлов и программ позволяет обезвредить файлы при их открытии или запуске; использование сканера ссылок позволяет проверить результаты поиска и веб-ссылок.

Также, была представлена программа обеспечения защиты сетевой инфраструктуры предприятия на уровне передачи данных. Алгоритм шифрования RC4 представляет собой широко используемый потоковый шифр, применяемый в протоколах TLS и WEP. Несмотря на высокую скорость работы и простоту реализации, алгоритм шифрования RC4 обладает некоторыми слабостями, из-за которых в целях информационной безопасности не рекомендуется его использовать.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Афонин В.В. Моделирование систем: учебно-практическое пособие / В.В. Афонин, С.А. Федосин. - М.: Интуит, 2016. – 231 c.

- Валитов Ш.М. Современные системные технологии в отраслях экономики: Учебное пособие / Ш.М. Валитов, Ю.И. Азимов, В.А. Павлова. - М.: Проспект, 2016. – 504 c.

- Венделева М.А. Информационные технологии в управлении.: Учебное пособие для бакалавров / М.А. Венделева, Ю.В. Вертакова. - Люберцы: Юрайт, 2016. – 462 c.

- Гаврилов М.В. Информатика и информационные технологии: Учебник / М.В. Гаврилов, В.А. Климов. - Люберцы: Юрайт, 2016. – 383 c.

- Герасименко В.А., Малюк А.А. Основы защиты информации. М.: МОПО РФ, МИФИ, 2015. – 537 с.

- Грошев А.С., Закляков П. В. Информатика: учеб. для вузов – 3-е изд., перераб. и доп. – М.: ДМК Пресс, 2015. – 588 с.

- Грошев А.С. Информационные технологии : лабораторный практикум / А. С. Грошев. – 2-е изд. – М.-Берлин: Директ-Медиа, 2015. – 285 с.

- Дарков А.В. Информационные технологии: теоретические основы: Учебное пособие / А.В. Дарков, Н.Н. Шапошников. - СПб.: Лань, 2016. – 448 c.

- Ерохин В.В. Безопасность информационных систем: учеб пособие / В.В. Ерохин, Д.А. Погонышева, И.Г. Степченко. - М.: Флинта, 2016. – 184 c.

- Жданов С.А. Информационные системы: учебник / С.А. Жданов, М.Л. Соболева, А.С. Алфимова. - М.: Прометей, 2015. - 302 с.

- Замятина О.М. Вычислительные системы, сети и телекоммуникации. моделирование сетей.: Учебное пособие для магистратуры / О.М. Замятина. - Люберцы: Юрайт, 2016. – 159 c.

- Згадзай О.Э. Информационные технологии в юридической деятельности: Учебное пособие / О.Э. Згадзай и др. - М.: ЮНИТИ, 2016. – 335 c.

- Информационные системы и технологии: Научное издание. / Под ред. Ю.Ф. Тельнова. - М.: ЮНИТИ, 2016. – 303 c.

- Информационные технологии: Учебное пособие / Л.Г. Гагарина, Я.О. Теплова, Е.Л. Румянцева и др.; Под ред. Л.Г. Гагариной - М.: ИД ФОРУМ: НИЦ ИНФРА-М, 2015. – 320 c.

- Косиненко Н.С. Информационные системы и технологии в экономике: Учебное пособие для бакалавров / Н.С. Косиненко, И.Г. Фризен. - М.: Дашков и К, 2015. – 304 c.

- Куроуз Д. Компьютерные сети. Нисходящий подход / Д. Куроуз, К. Росс. - М.: Эксмо, 2016. – 912 c.

- Леонтьев В.П. Windows 10. Новейший самоучитель / Виталий Леонтьев. – Москва : Эксмо, 2015. – 528 с.

- Нестеров С. А. Информационная безопасность : учебник и практикум для академического бакалавриата / С. А. Нестеров. – М. : Издательство Юрайт, 2017. – 321 с.

- Олифер В., Олифер Н. Компьютерные сети (принципы, технологии, протоколы). - СПб.: Питер, 5-е изд., 2016. – 992 с.

- Романова Ю.Д. Информационные технологии в управлении персоналом: Учебник и практикум / Ю.Д. Романова, Т.А. Винтова, П.Е. Коваль. - Люберцы: Юрайт, 2016. – 291 c.

- Сальникова Л.С. Современные коммуникационные технологии в бизнесе: Учебник / Л.С. Сальникова. - М.: Аспект-Пресс, 2015. – 296 c.

- Самуйлов К.Е. Сети и системы передачи информации: телекоммуникационные сети: Учебник и практикум для академического бакалавриата / К.Е. Самуйлов, И.А. Шалимов, Д.С. Кулябов. - Люберцы: Юрайт, 2016. – 363 c.

- Советов Б.Я. Информационные технологии: теоретические основы: Учебное пособие / Б.Я. Советов, В.В. Цехановский. - СПб.: Лань, 2016. – 448 c.

Исходный код приложения

#include "stdafx.h"

#include <iostream>

#include <stdio.h>

#include <string.h>

#include <fstream>

using namespace std;

typedef unsigned char byte;

class RC4_CRYPTS{

byte LINE[256];

unsigned int i,j;

inline void Swaps(int, int);

public:

byte GetXors();

void Inits(byte *key, int len);

void Crypts(byte *data, int size);

};

void RC4_CRYPTS::Inits(byte *key,int len)

{

if(!len) len=strlen((char*)key);

for(i=0; i<256; i++) LINE[i]=i;

for(i=j=0; i<256; i++) {

j=(j+LINE[i]+key[i%len])&255;

Swaps(i,j);

}

i=j=0;

}

byte RC4_CRYPTS::GetXors()

{

i=(i+1)&255; j=(j+LINE[i])&255; Swaps(i,j);

return LINE[(LINE[i]+LINE[j])&255];

}

void RC4_CRYPTS::Swaps(int i,int j)

{

byte t=LINE[i]; LINE[i]=LINE[j]; LINE[j]=t;

}

void RC4_CRYPTS::Crypts(byte *data,int size)

{

int n;

for(n=0; n<size; n++) data[n]^=GetXors();

}

int _tmain(int argc, _TCHAR* argv[])

{

ifstream fin("1.txt"); // открываем файл для чтения исходного текста

ofstream fout("2.txt"); // открываем файл для записи зашифрованного текста

setlocale(LC_ALL,"Russian");

char L[255];

//char L[]={0}; //ввод с консоли

//cout<<"Введите текст для шифрования"<<endl;

//cin.getline(L,256);

fin.getline(L,256); // считываем данные из файла

cout<<"Исходный текст"<<endl;

cout<<L<<endl; // выводим исходный текст

int size = strlen(L);

if(sizeof(byte)!=1) printf("type error\n\a"),getchar();

RC4_CRYPTS RC4_Crypts;

byte data[256];

for(int i = 0; i < 256; i++)

{

data[i] = ((char*)&L)[i];

}

RC4_Crypts.Inits((byte*)"Initskey",0);

RC4_Crypts.Crypts(data,size);

cout<<"Текст зашифрован"<<endl;

cout<<data<<endl; // выводим зашифрованный текст

fout<<data; // записываем зашифрованный текст в файл

fin.close(); // закрываем файлы

fout.close();

system("pause");

return 0;

}