Добавлен: 14.03.2024

Просмотров: 20

Скачиваний: 0

СОДЕРЖАНИЕ

Глава 1. Теоретические основы защиты данных в информационных системах

1.1. Информационная безопасность: сущность, цели и задачи

1.2. Виды угроз информационной безопасности

Глава 2. Методы обеспечения безопасности в информационных системах

2.2. Аппаратно-программные средства защиты данных

Под угрозой информационной безопасности понимается совокупность условий и факторов, создающих потенциальную опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее [14].

В общем случае угроза информационной безопасности может характеризоваться следующими параметрами: источник угрозы; используемая уязвимость; способ реализации угрозы; деструктивные действия, выполняемые при реализации угрозы [21].

Уязвимость информационной системы – это некая ее характеристика, которая делает возможным существование угрозы. Другими словами, именно из-за наличия уязвимостей в системе могут происходить нежелательные события.

Атака на информационную систему – это действие, предпринимаемое злоумышленником, которое заключается в непосредственном поиске и использовании той или иной уязвимости вычислительной сети предприятия для реализации некоторой угрозы информационной безопасности информационной системы.

Таким образом, под атакой можно понимать определенный процесс реализации угрозы информационной безопасности предприятия. Заметим, что такое толкование атаки (с участием человека, имеющего злой умысел), исключает присутствующий в определении угрозы элемент случайности, но, как показывает опыт, часто бывает невозможно различить преднамеренные и случайные действия, и система защиты должна адекватно реагировать на любое из них [19].

Угрозы, связанные с несанкционированным доступом, выделяются из всего комплекса угроз по способу реализации. При этом под несанкционированным доступом понимается доступ к информации заинтересованным субъектом с нарушением установленных прав или правил доступа к информации [15].

Сам по себе несанкционированный доступ угрозой как таковой не является. Угрозы сетевой инфраструктуре предприятия могут появиться в связи с несанкционированным доступом к информационным ресурсам предприятия. При этом может быть несанкционированное ознакомление с информацией, несанкционированное копирование (хищение) информации и/или несанкционированное воздействие на информацию (уничтожение, блокирование и т.д.) [18].

По способу практической реализации угрозы информационной безопасности информационных систем можно разделить на две большие группы:

1) угрозы непосредственного доступа в операционную систему компьютера;

2) угрозы удаленного доступа к компьютерам и службам информационной системы.

В следующем разделе рассмотрены основные уязвимости информационной системы в отношении этих классов угроз.

Можно выделить следующие наиболее уязвимые элементы и данные системы обеспечения защиты в домене операционной системы Microsoft Windows 10:

– аутентификационные данные пользователей рабочих станций, хранящиеся в их реестрах ресурсов;

– аутентификационные данные пользователей определенного домена, сохраняемые в реестрах ресурсов рабочих станций, с которых они осуществляли вход в домен;

– системное прикладное программное обеспечение рабочих станций вычислительной системы [17].

На сегодняшний день наиболее актуальным является рассмотрение непосредственного доступа в операционной системе компьютера, посредством преодоления парольной защиты на вход в операционную систему, т.е. проникновение через воздействие на подсистему аутентификации данных пользователей. Это связано с тем, что проникновение в операционную систему, посредством незаконного захвата привилегий в настоящее время является крайне затруднительным, так как данное действие выполнимо в том случае если злоумышленник уже проник в операционную систему, но его права доступа не являются системными.

Другими словами, злоумышленник осуществляет вход в операционную систему под учетной записью «Гость» или учетной записью с правами «Пользователь». Таким же образом обстоит дело и с доступом в операционную систему, посредством внедрения программных закладок или «троянских коней».

Под сетевой (удаленной) атакой понимаются действие или совокупность действий, направленных на реализацию угрозы удаленного доступа к технологической информации или информации пользователя в компьютерной сети [2].

Удаленные атаки сетевой инфраструктуры предприятия можно классифицировать по следующим признакам.

По характеру воздействия: а) пассивные; б) активные.

Пассивным воздействием на распределенную вычислительную систему назовем воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу информационной системы приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером пассивного типового удаленного воздействия в вычислительной сети служит прослушивание канала связи в сети.

По цели воздействия:

а) нарушение конфиденциальности информации либо ресурсов системы;

б) нарушение целостности информации;

в) нарушение работоспособности системы.

Этот классификационный признак является прямой проекцией трех основных типов угроз свойствам информации – конфиденциальности, целостности и доступности.

Основная цель практически проведения любой атаки – получить несанкционированный доступ к информации. Существуют две принципиальные возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации. Следовательно, перехват информации ведет к нарушению ее конфиденциальности. Очевидно также, что нарушение конфиденциальности информации в данном случае является пассивным воздействием.

Таким образом, реализация соответствующих мероприятий по устранению перечисленных видов угроз информационной безопасности позволит обеспечить надежную защиту сетевой инфраструктуры предприятия и вывести предприятия на качественно новый уровень обработки оперативной информации.

Глава 2. Методы обеспечения безопасности в информационных системах

2.1. Методы защиты информации

В системе защиты сетевой инфраструктуры предприятия в зависимости от класса системы и исходя из угроз безопасности персональных данных, структуры экономической системы, наличия межсетевого взаимодействия и режимов обработки персональных данных с использованием соответствующих методов и способов защиты информации от несанкционированного доступа реализуются функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия и обнаружения вторжений.

К основным методам защиты сетевой инфраструктуры предприятия можно отнести следующие: управление доступом является основным методом обеспечения защиты информации при помощи регулирования использования всех ресурсов информационной системы; принуждение является дополнительным методом обеспечения защиты, при использовании которого пользователи и обслуживающий персонал определенной системы вынуждены соблюдать определенные правила по обработке, передачи и использованию защищаемой информации под угрозой материальной, уголовной или административной ответственности; препятствие является дополнительным методом физического преграждения пути злоумышленникам к защищаемой информации информационных систем; регламентация является дополнительным методом защиты информации, по средством которого создаются такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводятся к минимуму; маскировка является дополнительным методом защиты информации по средствам ее криптографического скрытия. Данный метод широко используется за рубежом как при обработке, так и при организации хранения информации, в том числе на разнообразных носителях информации. При выполнении передачи информации по используемым каналам связи большой протяженности данный метод является единственно надежным и необходимым; побуждение является дополнительным методом защиты, который побуждает пользователя и персонал определенной системы не разрушать установленные порядки по средствам соблюдения сложившихся моральных и этических норм [5].

Рассмотренные методы обеспечения информационной безопасности реализуются на практике за счет использования разнообразных средств защиты информации. К основным средствам защиты информации, которые используются для создания механизмов защиты сетевых информационных систем, относятся следующие: физическими средствами являются автономные устройства и системы, например, электронно-механическое оборудование охранной сигнализации; морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения современной вычислительной техники и средств связи в обществе; технические средства представляют электрические, электромеханические и электронные устройства, которые делится на аппаратные и физические; организационные средства защиты информационных систем представляющие собой специализированные организационно-технические и организационно-правовые мероприятия, которые осуществляются в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций; прикладные программные средства являются специализированным программным обеспечением, которые специально используются для обеспечения надежных функций защиты информации в информационных системах; законодательные средства защиты информации определяются законодательными актами Российской Федерации, которые регламентируют правила использования, обработки и передачи информации ограниченного доступа и устанавливающими определенные меры ответственности за нарушение данных правил [10].

В современных информационных системах и системах управления базами данных поддерживается один из двух наиболее подходов к обеспечению информационной безопасности данных: обязательный подход и избирательный подход.

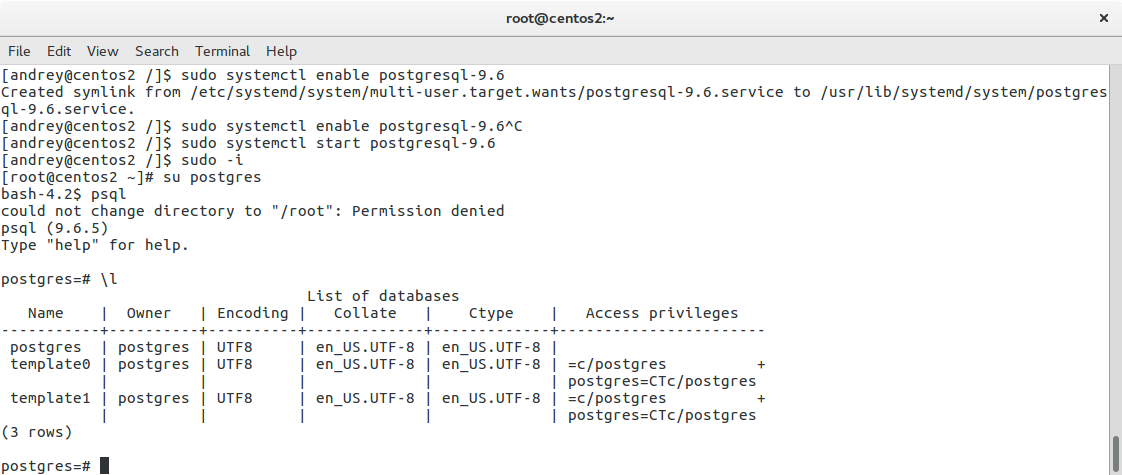

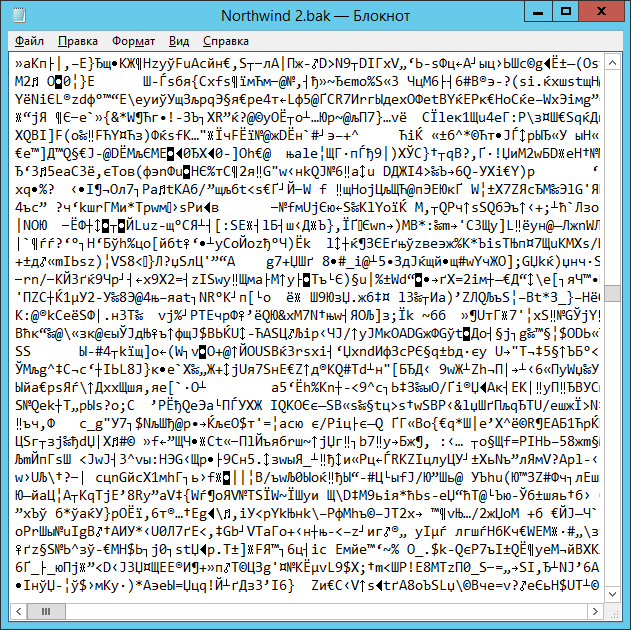

В обоих подходах единицей данных, для которых должна быть разработана определенная система информационной безопасности, может быть как вся база данных информационной системы целиком, так и любой объект внутри используемой базы данных. Вид незашифрованного файла базы данных SQLite представлен на рис. 3. Вид зашифрованного файла базы данных SQLite представлен на рис. 4.

Рисунок 3. Незашифрованный файл

Обязательный и избирательный подходы отличаются своими основными свойствами. В случае использования избирательного управления определенный пользователь информационной системы обладает различными правами при работе с данными информационными объектами [12]. Различные пользователи могут обладать разными правами доступа к одному и тому же информационному объекту. Избирательные права характеризуются значительной гибкостью и возможностью последующей доработки и адаптации к конкретным условиям.

Рисунок 4. Зашифрованный файл

Среди разнообразных способов шифровании можно выделить следующие основные методы: алгоритмы по замене или подстановке; алгоритмы перестановки; алгоритмы гаммирования; алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов; комбинированные методы.

Алгоритмы по замене или подстановке – символы исходных текстов заменяются на символы из другого алфавита в соответствии с заранее определенной схемой, которая и будет ключом этого шифра. Данный метод шифрования характеризуется довольно низкой криптоскойкостью и отдельно не используется.

Алгоритмы перестановки – символы оригинальных текстов меняются местами по определенной схемой, которая является секретным ключом к этому алгоритму. Данный метод шифрования информации можно охарактеризовать достаточно низкой криптоскойкостью, но в отличии от предыдущего является составным в очень многих современных криптосистемах.

Алгоритмы гаммирования – символы оригинальных текстов складываются с символами определенной последовательности, что обеспечивает высокий уровень надежности информации в информационных системах.

Алгоритмы, которые основаны на использовании сложных математических вычислений исходных текстов по определенной формуле. Многие из таких алгоритмов используют в процессе решения нерешенных математических задач.

Комбинированные методы предполагают использование последовательного шифрования исходных текстов с помощью нескольких методов шифрования [6].

В случае избирательного управления, наоборот, каждому объекту данных присваивается некоторый классификационный уровень, а каждый пользователь обладает некоторым уровнем допуска. При таком подходе доступом к определенному объекту данных обладают только пользователи с соответствующим уровнем допуска.

2.2. Аппаратно-программные средства защиты данных

Среди аппаратно-программных средств защиты сетевой инфраструктуры предприятия выделяется Рутокен ЭЦП PKI - это решения в области аутентификации, защиты информации и электронной подписи. USB-токены Рутокен являются основными ключевыми носителями в коммерческих и государственных проектах, базирующихся на технологиях ЭЦП и PKI.