Файл: Кафедра цифровая криминалистика научноисследовательская работа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 27.03.2024

Просмотров: 86

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

| Министерство образования и науки Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования «Московский государственный технический университет имени Н.Э. Баумана (национальный исследовательский университет)» (МГТУ им. Н.Э. Баумана) |

КАФЕДРА «ЦИФРОВАЯ КРИМИНАЛИСТИКА»

НАУЧНО-ИССЛЕДОВАТЕЛЬСКАЯ РАБОТА

НА ТЕМУ:

____Программные способы защиты информации и следы их применения___________________________

______________________________________________

______________________________________________

______________________________________________

______________________________________________

______________________________________________

Студент ЮР 2-85 _________________ Опекунов Д.А.

(Группа) (Подпись, дата) (И.О.Фамилия)

Руководитель _________________ Усов А.И.

(Подпись, дата) (И.О.Фамилия)

2020 г

Реферат

В ходе работы были рассмотрены вопросы информационной безопасности. Основной проблемой современной системы защиты информации является дилемма: с одной стороны, от системы требуется обеспечение высокой и надежной защиты находящейся в системе информации, с другой стороны, система не должна снижать производительность авторизированных пользователей, создавая проблемы в ходе их работы с ресурсами системы.

Содержание

Обозначения и сокращения 4

Введение 5

1 Теоретические аспекты защиты информации 7

1.1Программные средства защиты информации 7

1.2 Основные направления защиты информации 9

2 Следы применения программных способов защиты 13

2.1 Цифровой след 13

2.2. Особенности судебного компьютерно-технического исследования «дорожки» электронных следов 16

Заключение 22

Список использованных источников 23

Обозначения и сокращения

-

Научно-исследовательская работа (далее – НИР); -

Программное обеспечение (далее – ПО); -

Операционные системы (далее – ОС); -

Электронно-вычислительная машина (далее – ЭВМ); -

Несанкционированный доступ к информации (далее – НСД); -

Виртуальная частная сеть (далее – VPN); -

Фрагмент данных, отправленный веб-сервером (далее – cookie); -

Промежуточный сервер в компьютерных сетях (далее - Proxy-servers); -

Набор протоколов для защиты соединения с сервером (далее - PPTP, PPPoE, IPSec); -

Идентификаторы в сети (далее - MEI, Ki, IMSI-код, MIN, ESN); -

Язык программирования общего назначения (далее – Java); -

Мультипарадигменный язык программирования (далее – JavaScript).

Введение

Информационные технологии активно развивались последнее время и развиваются сейчас не менее стремительно, всё больше проникая во все сферы жизни общества. Поэтому, острее становится и вопрос информационной безопасности. Ведь недаром было сказано, что «кто владеет информацией, тот владеет миром». С появлением всё новых угроз, совершенствования методов несанкционированного доступа к данным в информационных сетях, обеспечение безопасности сети постоянно требует пристальнейшего внимания.

Такое внимание заключается не только в предсказании действий злоумышленников, но и знании и грамотном использовании имеющихся методов средств защиты информации в сетях, своевременном обнаружении и устранении брешей в защите.

Особенностью сетевых систем, как известно, является то, что наряду с локальными атаками, существуют и возможности нанесения вреда системе несанкционированного доступа к данным за тысячи километров от атакуемой сети и компьютера. Удаленные атаки сейчас занимают лидирующее место среди серьезных угроз сетевой безопасности. Кроме того, нападению может подвергнуться не только отдельно взятый компьютер, но и сама информация, передающаяся по сетевым соединениям.

Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным.

Актуальность темы данной научно исследовательской работы определяется в том, что вопросы защиты информации в сетях всегда были и есть очень важными, безопасность информации в сети - это одна из главных составляющих ее надлежащего функционирования. Методы и средства такой защиты информации должны постоянно совершенствоваться, учитывая новые возникающие угрозы безопасности сети и бреши в ее защите. Поэтому, на взгляд автора данной работы, вопросы методов и средств защиты информации в сетях оставались и остаются актуальными, пока существуют угрозы безопасности информации в сетях.

Целью данной НИР является рассмотрение существующих и применяемых методов и средств защиты информации в сетях, а именно основных вопросов и понятий защиты информации в сетях, видов угроз безопасности информации в сетях, не только программных, но и правовых методов и средств защиты.

Исходя из поставленной в работе цели, которую требуется достичь, установим основные задачи данной работы, которые необходимо будет выполнить:

-

рассмотреть основные понятия безопасности информации в сетях и виды существующих угроз; -

определить некоторые особенности безопасности компьютерных сетей; -

проанализировать основные методы и средства защиты информации в сетях; -

изучить существующие конкретные средства и методы программной защиты информации в сетях, особенностей защиты в различных сетях.

1 Теоретические аспекты защиты информации

-

Программные средства защиты информации

Программные средства защиты информации —это специальные программы и программные комплексы, предназначенные для защиты информации в информационной системе. Программные средства включают программы для идентификации пользователей, контроля доступа, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и другие.

-

Встроенные средства защиты информации -

Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом. -

Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации. -

Межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой. -

Proxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript). -

VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec.

Классификация систем защиты от НСД

Системы защиты компьютера от чужого вторжения весьма разнообразны и могут классифицироваться по следующим группам:

-

средства собственной защиты, предусмотренные общим программным обеспечением; -

средства защиты в составе вычислительной системы; -

средства защиты с запросом информации; -

средства пассивной защиты и т.д.

1.2 Основные направления защиты информации

Основные направления использования программной защиты информации:

-

защита информации от НСД; -

защита программ от копирования; -

защита информации от разрушения; -

защита информации от вирусов; -

защита программ от вирусов; -

программная защита каналов связи.

П

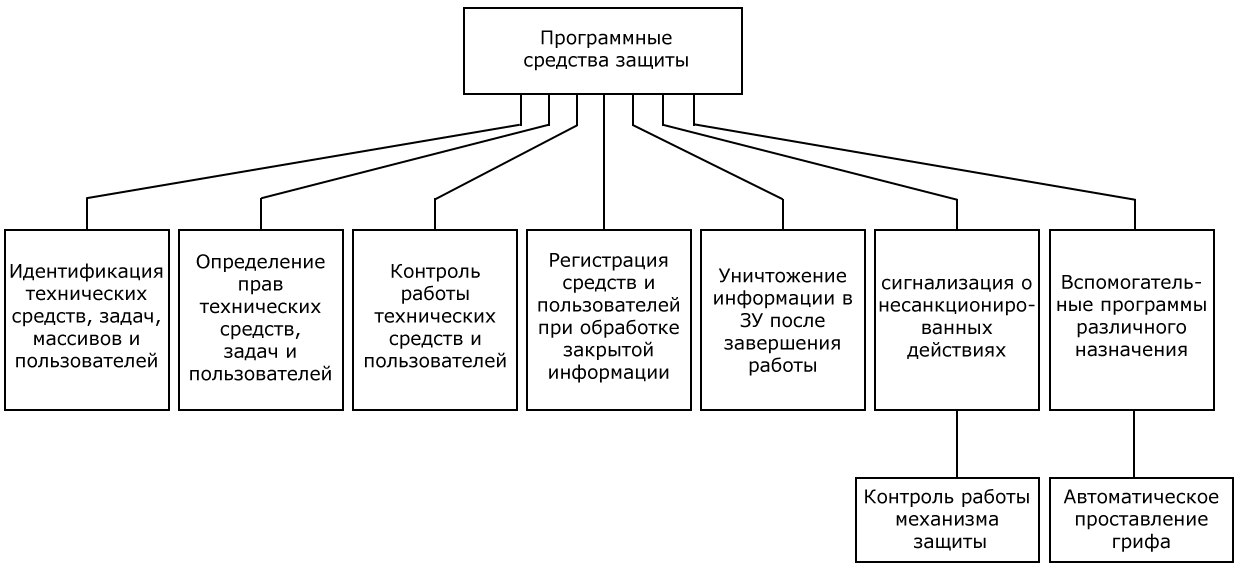

о каждому из данных направлений имеется большое количество качественных программных продуктов, распространяемых на рынке (рисунок 1).

Рисунок 1 – Разновидности программных средств защиты

Защита информации от НСД

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности.

Особые функции, которые должны осуществляться программными средствами, это:

-

идентификация объектов и субъектов; -

разграничение (иногда полная изоляция) доступа к вычислительной технике; -

контроль и регистрация действий с информацией и программами.

В процедурах идентификации используются различные методы:

-

простые, сложные и одноразовые пароли; -

обмен вопросами и ответами с администратором; -

средства анализа индивидуальных характеристик; -

ключи, магнитные карты, значки и т.д.; -

специальные идентификаторы или контрольные суммы для аппаратуры.

После идентификации защита осуществляется на 3 уровнях:

-

аппаратуры; -

программного обеспечения; -

данных.

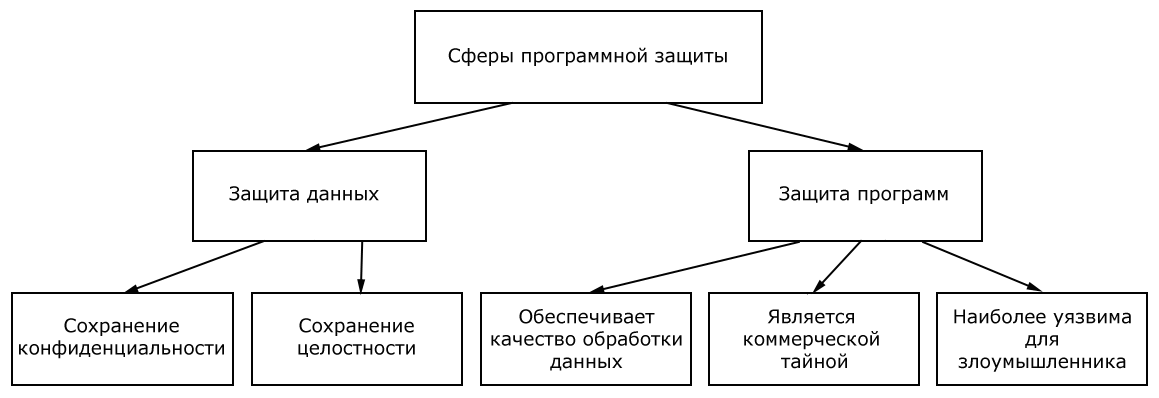

Защита на уровне аппаратуры и программного обеспечения предусматривает управление доступом к вычислительным ресурсам. Защита на уровне данных направлена на защиту информации при обращении к ней в процессе работы и на защиту информации при ее передаче по каналам связи (рисунок 2).

С

редства регистрации, как и средства контроля доступа, относятся к эффективным методам защиты от НСД. Однако, если средства контроля доступа предназначены для предотвращения таких действий, то задача регистрации – обнаружить уже совершенные действия.

Рисунок 2 – Сферы программной защиты.

Защита информации от копирования

Защита информации от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

-

идентификация среды, из которой будет запускаться программа; -

аутентификация среды, из которой запущена программа; -

реакция на запуск из несанкционированной среды; -

регистрация санкционированного доступа; -

противодействие изучению алгоритмов работы системы.

Реакция на запуск из несанкционированной среды сводится к выдаче сообщений.

Одна из задач обеспечения безопасности информации для всех случаев пользования ЭВМ является защита информации от разрушения, которое может произойти при подготовке и осуществлении каких-либо восстановительных мероприятий.

Особую опасность представляют программы-вирусы, которые создаются для нарушения работы компьютеров – вплоть до стирания информации.

Для обнаружения и удаления вирусов служат антивирусы. Они подразделяются на специализированные и универсальные. Различие заключается в том, что специализированные антивирусы могут бороться только с уже написанными вирусами, а универсальные – и с еще не написанными. Из универсальных антивирусов большое распространение имеют резидентные антивирусы и программы-ревизоры. Кроме того, для защиты от вирусов используется комплекс различных организационных мероприятий.

2 Следы применения программных способов защиты

2.1 Цифровой след

Под компьютерными (электронными, цифровыми) следами понимают компьютерную (электронную, цифровую) информацию, возникающих в процессе функционирования компьютерной техники, электронных средств связи, иных современных информационно-телекоммуникационных систем и имеющую доказательственное и криминалистическое значение.

Электронные следы, как и любой другой вид информации, состоит из двух элементов: информации — сведений о каком-либо явлении объективной реальности и материального носителя данных сведений.