Файл: Автономная некоммерческая организация дополнительного профессионального образования Академия АйТи.docx

Добавлен: 17.10.2024

Просмотров: 37

Скачиваний: 0

СОДЕРЖАНИЕ

Тема 3.1.2. Криптографические методы защиты информации. (4 ак.ч.)

Упражнение № 3.1.2.1.Изучение базовых криптографических операций

Задача 3.1.2.1.1. Установка необходимых программ

Задача 3.1.2.1.2. Кодирование Base64

Задача 3.1.2.1.3. Похищение закрытого ключа шифрования с помощью кодирования Base64

Задача 3.1.2.1.4. Кодирование Hex (шестнадцатиричное)

Задача 3.1.2.1.5. Изучение операции XOR

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

Упражнение № 3.1.2.2.Изучение основных криптографических алгоритмов

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

Задача 3.1.2.2.3. Изучение алгоритмов хэширования

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

-

Измените ключ в файле C:\Temp\cryptography_study\key.txt с «Это ключ шифрования» на «Эт кл ши ов ия» (часть символов заменяется пробелами, длина фразы не меняется!). Выполните расшифрование таким ключём. Проанализируйте результат.

| Почему часть текста расшивровывается? Расшифровывается та часть текста, которая при шифровании исходным ключем совпала с расшифрованием измененным ключем. |

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

| Гаммирование. |

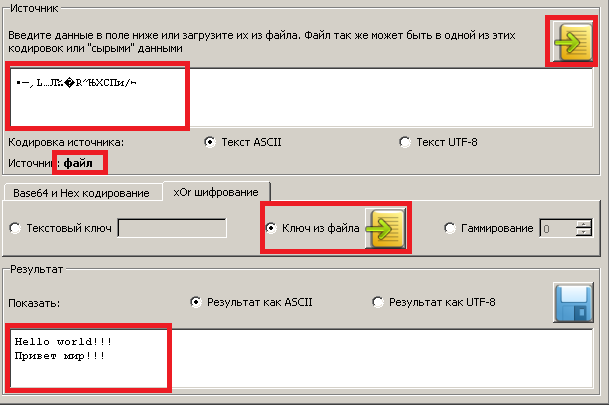

-

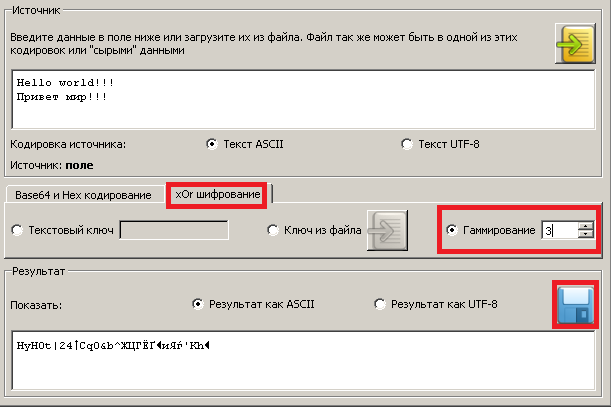

Запустите программу cryptography_study, которая располагается по пути C:\Temp\cryptography_study\cryptography_study.exe. Выберете тип кодирования «xOr шифрование»\«Гаммирование» как на рисунке. При необходимости отредактируйте текст источника.

-

Укажите начальное значение генератора гаммы, например 3. Это начальное значение фактически явяется ключём. Полученный результат сохраните в файл C:\Temp\crypt.dat. -

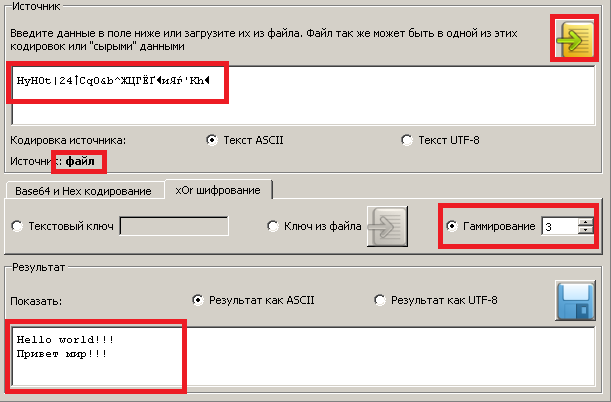

Выполните обратное шифрование. Для этого загрузите файл C:\Temp\crypt.dat как источник «Загрузить как ASCII…», нажав на кнопку (в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшиврование производится корректно.

(в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшиврование производится корректно.

-

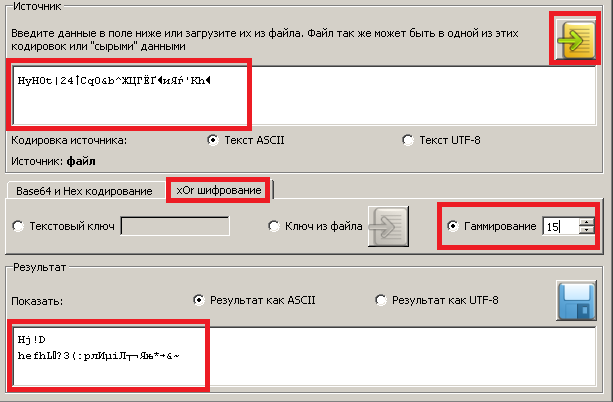

Выберете другое начальное значение генератора гаммы и убедитесь, что расшифрование происходит некорректно. -

Закройте все открытые окна.

| Сообщите преподавателю о завершении выполнения упражнения |

Упражнение № 3.1.2.2.

Изучение основных криптографических алгоритмов

Описание упражнения

Данное упражнение предназначено для практического изучения алгоритмов симметричного и асимметричного шифрования и хэширования.

| Время выполнения упражнения 90 минут |

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

-

Присоединитесь к лабораторной машине (см. Введение) и войдите в систему от имени локальной учётной записи Administrator с паролем Pa$$w0rd. -

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → Cryptography Demonstration → CryptoDemo 1.0. -

Введите в поле Key окна программы значение ключа шифрования: 0123456789012345678901234. Введите в поле Data окна программы изречение Козьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Зашифруйте набранный текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt. -

Выпишите значение зашифрованного текста в кодировке BASE64 из поля Encrypted Data.

| Triple DES (3DES): MIHXBgkrBgEEAYI3WAOggckwgcYGCisGAQQBgjdYAwGggbcwgbQCAwIAAAICZgMC AgDABAjGtf6wJ6f88QQQoP7FIpaU+S5ynTbl72qhtgSBiEF9FL3Gy/aX4KLc/tDT 2CzniuFuxMG3Hvph+s8IqeD8BRnoJCv+oNEFtJza+4qgqR0zQEGf4b4gN5EXK4Rk lzavP2Up9lKHVlSOVNPh321EjGzX/8tGOE10mAfZ7QvvCUAJ+7GhqqsghitW4EvJ mi0XBhWBIe5cGw4YiICi6R9yYXbjU70LQl4= |

| | |

| DES: MIHWBgkrBgEEAYI3WAOggcgwgcUGCisGAQQBgjdYAwGggbYwgbMCAwIAAAICZgEC AUAECHJzWaM9+j66BBDx0ZJsj6RKC9f4pWCGxoxNBIGIt6MJGCUS5Q7FR9mLFHro HYSSvLPsdQDcSgSbHe+KGjXapYv/rwT+tDOVkW0ww3aKFYZAOI0gtKMu4rEzoRwE hhvLy++7Cd+HhSLwk5+2BYVmVdPT6Fmo6+WnrNHEKpsX9Z2BkPytjxqOjt1BUi56 NsEIbzmPHfkbMMfbh0OZ7wC7Wn1a7W6ArA== | |

| RSA RC4: | |

| MIHJBgkrBgEEAYI3WAOggbswgbgGCisGAQQBgjdYAwGggakwgaYCAwIAAAICaAECAgCABAAEEFrztYRFrW+ACZftBQ5LIUcEgYKFen3wTXAdTHIcoT8/KdLERSOM4CYp gDBwhY/jsTySMCz0o/lly0qdCAme9kernE2T4Gt9dLogg5JwWov+kb1O5S40rSbm PWry7I/R+uBX8NBga3jJa96J/f07ULy2R5SBrYpHQJe32DgZMhOgjm76asvpHO5v LhukmU+Bx26srfPV | |

| RSA RC2: | |

| MIHJBgkrBgEEAYI3WAOggbswgbgGCisGAQQBgjdYAwGggakwgaYCAwIAAAICaAEC AgCABAAEEFrztYRFrW+ACZftBQ5LIUcEgYKFen3wTXAdTHIcoT8/KdLERSOM4CYp gDBwhY/jsTySMCz0o/lly0qdCAme9kernE2T4Gt9dLogg5JwWov+kb1O5S40rSbm PWry7I/R+uBX8NBga3jJa96J/f07ULy2R5SBrYpHQJe32DgZMhOgjm76asvpHO5v LhukmU+Bx26srfPV | |

| |

| Различается ли длина зашифрованного текста при выборе различных алгоритмов шифрования? Почему? ____________________________________ |

-

Измените одну любую букву в открытом тексте. Зашифруйте изменённый текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt.

Насколько сильно изменилось значение зашифрованного текста в поле EncryptedData по сравнению с выписанным ранее? _____________________

__________________________________________________________________

-

Закройте все открытые окна.

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

-

Откройте файл с простыми числами C:\Temp\RSA\prime.txt. Запустите программу C:\Temp\RSA\euclid.exe. -

Запустите MSExcel и откройте таблицу C:\Temp\RSA\RSAKeys.xls. -

Проверьте работу Программы, изменив значение исходного (шифруемого) числа. Убедитесь, что изменились значения Зашифрованного и Расшифрованного чисел.

Для корректной работы программы потребуется Включить макросы. Обратите внимание на сообщение Безопасности.

Закройте и запустите вновь приложение MS Excel.

-

Заполните ячейки таблицы в соответствии с описанием из колонки Примечания, соотнеся наименование переменных в таблице с наименованием переменных в программе Euclid -

Выпишите параметры алгоритма RSA:

| p: 3673 | q: 1187 |

| n:4359851 | m:4354992 | |

| d:43597 | e:2744533 |

-

Запишите шифруемое число и его зашифрованное значение:

Исходное (шифруемое) число:

1845425

Зашифрованное число:

2023456

-

Закройте все открытые окна.

Задача 3.1.2.2.3. Изучение алгоритмов хэширования

-

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → CryptographyDemonstration → CryptoDemo 1.0. -

Переключитесь на вкладку Hashing. Введите в поле данных окна программы изречение Козьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Выберите последовательно в поле Hash Algorithm каждый из доступных алгоритмов хэширования и нажмите кнопку Get Hash. Выпишите значение хэша для каждого из алгоритмов.

| MD2: CC1C97DEE2835C385DF4CA5225C50830 |

| MD4: 87575CD4F819ABD9D17F0022EAE2C894 | |

| MD5: F711E923175B8B1C975E87DAEF597924 | |

| SHA1: BB3235186444CDC5E8DD1B0C6D743356889A4AC8 | |

| |

| Различается ли длина хэша при выборе различных алгоритмов хэширования файла?__дА__ |

-

Измените любую одну букву в исходном тексте. Посчитайте и выпишите хэш изменённого текста.

| MD2: 2E169125D2AACA2169035D7BFF616BBA |

| MD4: 57F2E6CD5237D76B42741439D9ABE285 | |

| MD5: FBF8BCD00ABCAF9E7BF93AE7FE4CFC5C | |

| SHA1: 4A432934F5C31769935E75AAB86B4B9245F086B5 | |

| |

| Насколько сильно изменилось его значение по сравнению с выписанным ранее?полностью изменился код_ Почему? Потому что кодировке подлежит весь текст___ |

-

Закройте все открытые окна.

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

-

Создайте на Рабочем столе файл test.txt. Откройте его на редактирование. Наберите латиницей произвольный текст (например, на английском языке: the quick brown fox jumps over the lazy dog 01234567890. Сохраните и закройте файл. -

Создайте на Рабочем столе пустые файлы decrypt.txt и encrypt.txt -

Запустите демонстрационный модуль Digital Signature.exe из папки C:\Temp\Digital Signature -

Ознакомьтесь с описанием программы. -

Загрузите в окне Отправителя ранее созданный файл test.txt. -

Сформируйте ключевую пару Отправителя. -

Сформируйте ключевую пару Получателя. Пошлите ключевую пару Отправителю (нужно нажать кнопку Послать в окне Получателя). -

Получите ключи в окне Отправителя (нужно нажат кнопку Получить в окн Отправителя). -

Зашифруйте и подпишите отправляемый Получателю тестовый файл, нажав кнопку Закодируйте и подпишитесь. Пошлите информацию Получателю. -

В окне Получателя убедитесь в «приеме» информации. Сохраните полученный файл как encrypt.txt. -

Проверьте подпись, результат сохраните в файл decrypt.txt -

Откройте Проводник. Выпишите и сравните размеры файлов:

test.txt: the quick brown fox jumps over the lazy dog01234567890 54 байта

encrypt.txt: 417836524991111399 47304036988382477 4711186538015541 235290013998047912 530495919512278861 436966156146927736 107799257483102086 237488662619136173 63489913004109286 235290013998047912 706298898364259729 699449671385513401 204536302533615022 218725248113353641 560055527259984857 235290013998047912 454524103046983188 204536302533615022 147578076393306987 235290013998047912 815110242779234015 436966156146927736 198506322739005901 123667631257681290 567050439360163584 235290013998047912 204536302533615022 493056593393548031 4711186538015541 699449671385513401 235290013998047912 417836524991111399 47304036988382477 4711186538015541 235290013998047912 493687004450081210 594768136285553698 43940971581743658 329297820862929587 235290013998047912 509444170722334392 204536302533615022 121739653170679666 309367378610683818 827025647779126054 183289004108987158 368185358942544407 482023258428909404 799215141665695952 851422436835660893 792127514011665857 291674014591878439 50075025806671221 309367378610683818

1015 байт

decrypt.txt: 54 байта the quick brown fox jumps over the lazy dog01234567890

-

Средствами Блокнота просмотрите содержание файлов encrypt.txt и decrypt.txt