Добавлен: 16.02.2024

Просмотров: 47

Скачиваний: 0

Содержание:

Введение

Актуальность работы. Успех современных технологий в значительной степени зависит от их эффективности в решении проблем современного общества, простоты использования конечными пользователями и, что наиболее важно, от степени информационной безопасности и контроля. Облачные вычисления — это новая и развивающаяся информационная технология, которая меняет способ создания архитектурных решений ИТ путем перехода к виртуализации: хранения данных, локальных сетей (инфраструктуры), а также программного обеспечения[1].

В опросе, проведенном Department for Digital, Culture, Media and Sport UK в 2018 году[2], подавляющее большинство предприятий и благотворительных организаций зависят от онлайн-сервисов, что подвергает их риску. Использование облачных вычислений может помочь в сведении ИТ-затрат к минимуму; они также идеально подходят для сценариев разработки и тестирования приложений. Это самое простое решение для проверки потенциальных концепций без крупных вложений. Системы облачных вычислений предоставляют широкий спектр возможностей информационных технологий (ИТ) в режиме реального времени, используя множество различных типов ресурсов: аппаратное обеспечение, программное обеспечение, виртуальное хранилище после входа в облако. Облачные вычисления также могут быть частью более широкого бизнес-решения, в котором приоритетные приложения используют функциональность облачных вычислений, в то время как другие критически важные приложения поддерживают организационные ресурсы в обычном режиме. Это позволяет экономить средства, сохраняя при этом нужный уровень контроля безопасности системы в рамках организации.

Облачные вычисления подняли ИТ-инфраструктуру на новый уровень, предлагая рынку услуги по хранению и обработке данных на вычислительных мощностях с возможностью гибкого масштабирования, что позволяет соответствовать эластичному спросу и предложению при одновременном снижении капитальных затрат. Однако альтернативная стоимость успешной реализации облачных вычислений заключается в эффективном управлении безопасностью облачных приложений.

Цель исследования – проанализировать угрозы безопасности и уязвимости облачных вычислений. Для достижения данной цели были поставлены следующие задачи:

- Обзор нормативных документов, российских и зарубежных научных публикаций в области информационной безопасности;

- Анализ угроз и рисков информационной безопасности сервисов;

- Сравнительный анализ архитектуры обеспечения информационной безопасности.

Объектом исследования являются облачные вычисления, предметом исследования являются риски и угрозы безопасности облачных вычислений.

Глава 1. Обзор нормативных документов, российских и зарубежных научных публикаций в области информационной безопасности

1.1 Процессный подход к построению СУИБ

Информационная безопасность (ИБ) состоит из трех основных аспектов: конфиденциальность, целостность и доступность[3]. Первый аспект подразумевает то, что информация не должна быть доступна или передана третьим лицам без согласия правообладателя. Есть три основных механизма, которые помогают обеспечить конфиденциальность. Первый – криптография, которая маскирует текстовую информацию с использованием математических преобразований. Второй – контроль доступа, который определяет пользователей, которым разрешен доступ к определенным частям системы или частям информации. Третий – это авторизация, которая определяет, какие действия разрешено совершать каждому авторизованному пользователю с частью данных или системы.

Целостность означает, что система и ее данные не подвергались изменениям от посторонних лиц. Механизмы, защищающие целостность, в первую очередь направлены на предотвращение изменения информации и вмешательства в систему, а затем обнаружение вторжения, если оно произошло.

Третий аспект – доступность – говорит о том, что система и ее данные должны быть своевременно доступны для уполномоченных лиц.

Процессам разработки и внедрения программного, встроенного и аппаратного оборудования свойственны ошибки или незапланированные инциденты, которые могут быть использованы злоумышленниками. В ИБ эти “лазейки” называются уязвимостями. Компьютерные системы никогда не будут свободны от уязвимостей, так как они разработаны, внедрены и протестированы людьми, которые всегда делают ошибки. Таким образом, уязвимость является угрозой безопасности. Атака — это угроза, которую реализует злоумышленник, обычно используя одну или несколько уязвимостей системы.

Для минимизации количества уязвимостей при разработке компьютерных системы были созданы стандарты, которые имеют рекомендательный характер. Для облачных сервисов актуальны следующие стандарты: в международной практике – ISO/IEC 27001/27002, в российской – ГОСТ Р ИСО/МЭК 27002-2012.

Стандарт ISO 27001[4] был опубликован в 2005 году под названием «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования». На 42 страницах описываются требования, которым должна соответствовать система управления информационной безопасностью (СУИБ) для получения сертификации.

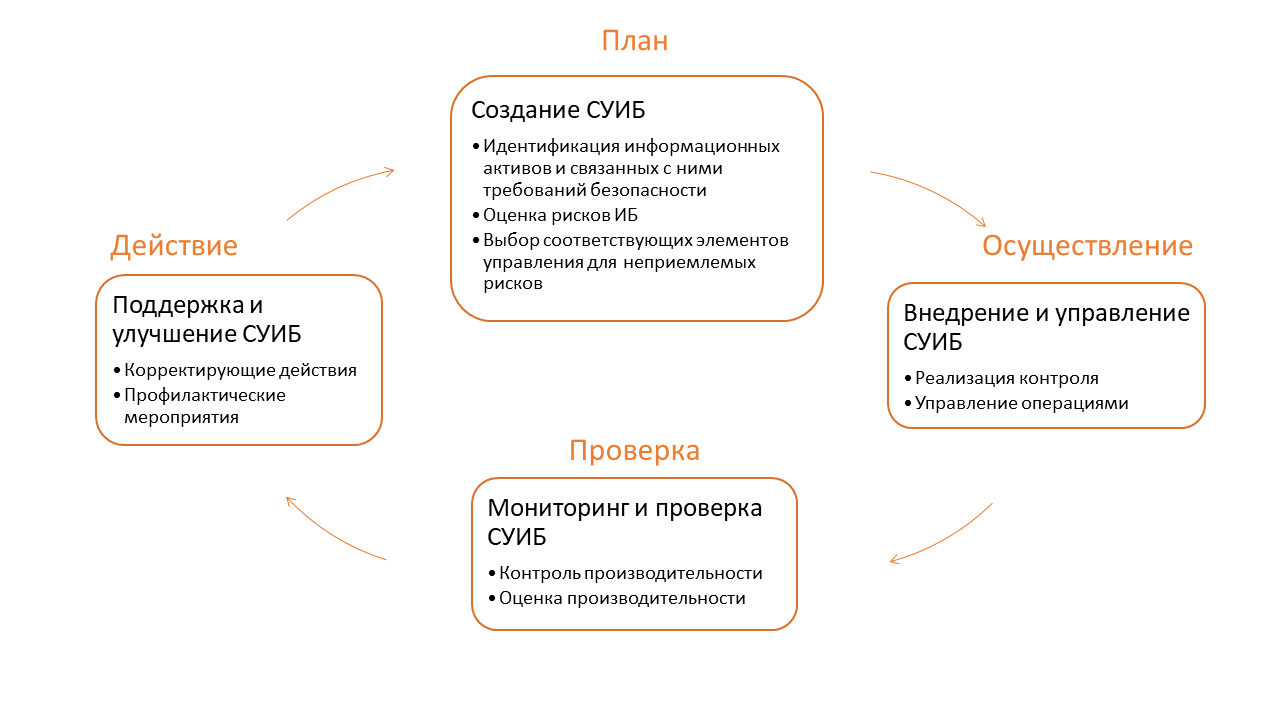

Рисунок 1. Процессный подход к построению СУИБ[5].

Основным требованием к ИТ-системам в ISO 27001 является планирование, внедрение, эксплуатация и постоянный мониторинг и улучшение СУИБ. В стандарте говорится о том, что внедрение СУИБ должно быть процессным (рис. 1). Охват и область действия СУИБ должны быть определены на этапе планирования и внедрения; риски – идентифицированы и оценены; конечные цели управления – определены для информации и информационных систем. Из всего, описанного выше, должны быть выявлены подходящие меры для защиты операций и информации.

Требования, которые должны быть применены к документации СУИБ, описаны в основном содержимом стандарта, а также с помощью спецификаций структуры мониторинга, таких как:

- Процессы изменения и утверждения

- Контроль версий

- Правила прав и защиты доступа

- Спецификации файловых систем

В обязанности высшего руководства входят: определение и осуществление политики безопасности, определение ролей и обязанностей сотрудников, набор и подготовку необходимых трудовых и материальных ресурсов, а также решения вопросов по управлению рисками.

Улучшение и дальнейшее развитие СУИБ должно осуществляться непрерывно. Кроме того, регулярные внутренние аудиты должны выполняться для улучшения и дальнейшего развития. Адекватное выполнение политики безопасности, а также ее пригодность и полнота должны обеспечиваться посредством ежегодных проверок со стороны руководства.

Требования к СУИБ, описанные в ISO 27001, расширены и объяснены в ISO 27002[6]. Данный стандарт можно считать руководством по созданию СУИБ. С развитием в ISO 27002 стали включать распространенные практики в качестве процедур и методов, проверенных на практике[7]. Компании могут адаптировать данные практики под себя и использовать их как пример успешного внедрения СУИБ. Для того, чтобы объяснить важность ИБ для компаний, в этих распространенных практиках изложены риски ИБ компании из примеров и необходимость принятия целевых и согласованных мер в рамках создания и внедрения СУИБ. Также в стандарте описаны необходимые шаги для идентификации и оценки рисков ИБ.

Стандарт говорит о том, что политика безопасности должна быть определена руководством компании. Распространение и применение этих политик подчеркивает важность ИБ и внимание руководства к этим темам. Политика безопасности должна быть документально закреплена в компании, чтобы меры по обеспечению ИБ могли эффективно продвигаться и внедряться. Таким образом, в политике безопасности должны быть прописаны роли и обязанности персонала, в частности, обязанности по поддержанию конфиденциальности, целостности и доступности информации, а также правила взаимодействия с третьими сторонами. Все активы, которые должны быть защищены, должны быть идентифицированы и классифицированы для определения конкретных обязанностей и правил обращения.

Уязвимости ИТ-систем создают угрозы для их безопасности. Заметим, что более 50% всех атак на информационную систему совершаются персоналом компании, однако значительная часть также инициирована совместными действиями персонала и людей со стороны[8]. Поскольку внутренний персонал имеет доступ к конфиденциальной информации (о внутренних процессах, привычках, слабых местах, социальных отношениях и т.д.), следует учитывать, что они имеют более высокий процент успеха и причинения ущерба. Данные риски могут быть минимизированы при применении кадровых мер: набор персонала, увольнение или перераспределение по позициям. Так, например, права доступа должны быть ограничены только на той информации и элементах системы, которые являются необходимыми для выполнения работы, которая назначена пользователю. При изменении обязанностей или позиции права доступа должны быть перенастроены в соответствии с произошедшими изменениями, а если персонал уволен, то отменены.

По стандарту меры физической безопасности должны быть соблюдены для защиты инфраструктуры от несанкционированного доступа, который приводит к краже, повреждению и разрушению информации. Для обеспечения стабильной и правильной работы всех ИТ-систем внутри компании рутинные операции должны быть задокументированы в руководстве. Аналогично, процессы и процедуры для исключительных обстоятельств должны быть также определены и задокументированы. Все изменения, технические или организационные, должны быть проверены на их возможное влияние на работу всех систем компании перед их внедрением.

Стандарт ГОСТ Р ИСО/МЭК 27002-2012[9] является переводом стандарта ISO 27002, который описан выше[10].

В 2009 году группа организаций, в которую входят IBM, Intel и Google, разработала Манифест «Open Cloud Manifesto»[11], в котором данные компании предлагают практические рекомендации по предоставлению услуг облачных вычислений. В «Open Cloud Manifesto» облачные вычисления определены набором характеристик и преимуществ.

Характеристики, изложенные в манифесте:

- Возможность динамического масштабирования и предоставление вычислительной мощности с наименьшими затратами.

- Способность потребителя (конечного пользователя, организации или ИТ-персонала) максимально использовать эту мощность без необходимости непосредственно вникать в структуру технологии.

- Сама облачная архитектура может быть частной (размещенной в брандмауэре организации) или общедоступной (размещенной в Интернете).

Преимущества, перечисленные в манифесте:

- Масштабируемость по требованию. Перед всеми организациями рано или поздно встает необходимость изменений во внутренней среде. Основным преимуществом облачных вычислений является их способность изменять свой масштаб. Если у организации есть периоды времени, в течение которых их потребности в вычислительных ресурсах намного выше или ниже, чем в обычное время, облачные технологии (как частные, так и публичные) могут справиться с этими изменениями.

- Оптимизация центра обработки данных. Организации любого размера приходится вкладывать значительные инвестиции в свой центр обработки данных. Это включает в себя покупку и обслуживание оборудования и программного обеспечения, аренда или покупка помещений, в которых размещается оборудование, и наем персонала, который поддерживает работу центра обработки данных. Организация может оптимизировать свой центр обработки данных, используя преимущества облачных технологий внутри компании или передавая рабочую нагрузку на публичные сервисы.

- Улучшение бизнес-процессов. Облако обеспечивает инфраструктуру для улучшения бизнес-процессов. Организация, ее поставщики и партнеры могут обмениваться данными и приложениями в облаке, что позволяет всем участникам сосредоточиться на бизнес-процессе, а не на инфраструктуре, в которой они находится.

- Минимизация затрат на запуск. Для компаний, которые только начинают свою деятельность, организаций на развивающихся рынках или даже групп продвинутых технологий в крупных организациях, облачные вычисления значительно сокращают затраты на запуск. Новая организация начинается с уже созданной инфраструктуры, поэтому время и другие ресурсы, которые были бы потрачены на создание центра обработки данных, несет поставщик облака, независимо от того, является ли облако частным или общедоступным.