Добавлен: 16.02.2024

Просмотров: 49

Скачиваний: 0

С другой стороны, в статье ZDNet под названием «The Five Defining Characteristics of Cloud Computing»[12] описаны следующие пять определяющих характеристик облачных вычислений:

- Динамическая вычислительная инфраструктура – стандартизированная, масштабируемая, динамическая, виртуализированная и безопасная физическая инфраструктура с уровнями избыточности для обеспечения высокого уровня доступности.

- Подход, ориентированный на ИТ-сервисы. В отличие от серверно-ориентированной модели, доступность выделенного экземпляра приложения или услуги.

- Модель использования на основе самообслуживания – возможность загружать, создавать, развертывать, планировать, управлять и предоставлять отчеты по предоставленным бизнес-услугам по требованию.

- Платформа с минимальным или самостоятельным управлением – самостоятельное управление с помощью автоматизации программного обеспечения с использованием следующего:

- Механизм инициализации для развертывания служб и их разрушения, восстановления ресурсов для высокого уровня повторного использования.

- Механизмы планирования и резервирования ресурсов.

- Возможности конфигурирования, управления и отчетности для обеспечения возможности распределения и перераспределения ресурсов среди нескольких групп пользователей.

- Инструменты для контроля доступа к ресурсам и политики для использования ресурсов или выполнения операций.

- Биллинг на основе потребления – оплата ресурсов по мере их использования.

1.2 Облачные вычисления

В презентации 2009 года Питера Мелла и Тима Гранса из Лаборатории информационных технологий Национального института стандартов и технологий (NIST) «Эффективное и безопасное использование парадигмы облачных вычислений»[13] облачные вычисления определяются следующим образом:

Облачные вычисления – это модель, обеспечивающая по требованию удобный сетевой доступ к общему пулу настраиваемых и надежных вычислительных ресурсов (например, сетей, серверов, хранилищ, приложений, услуг), которые могут быть быстро предоставлены и выпущены с минимальными усилиями по управлению со стороны потребителя или взаимодействиями с поставщиком услуг.

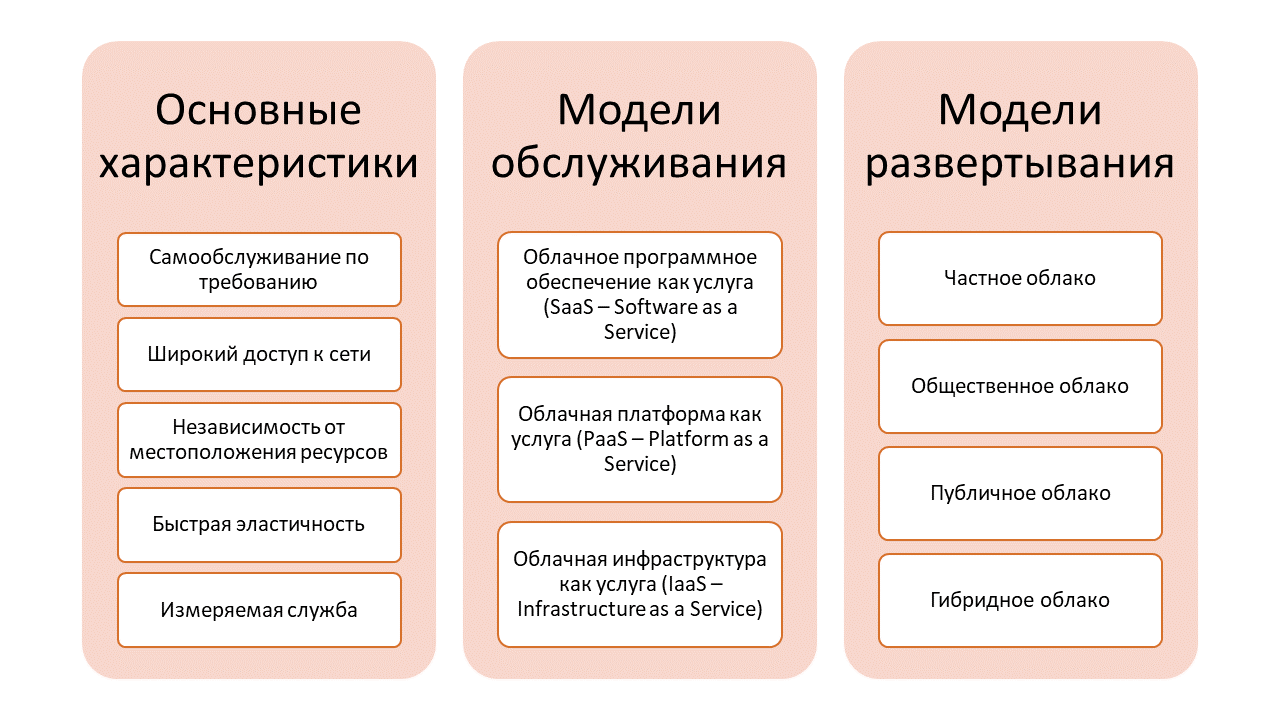

Эта облачная модель состоит из пяти основных характеристик, трех моделей обслуживания и четырех моделей развертывания[14] (рис. 2). В первую очередь опишем пять основных характеристик.

Рисунок 2. Облачные вычисления

Самообслуживание по требованию.

Самообслуживание по требованию позволяет пользователям по мере необходимости использовать ресурсы облачных вычислений без участия поставщика облачных услуг. Благодаря самообслуживанию по требованию потребитель может планировать использование облачных сервисов, таких как вычисления и хранение, по мере необходимости. Чтобы быть эффективным и приемлемым для потребителя, интерфейс самообслуживания должен быть удобным для пользователя и обеспечивать эффективные средства управления услугами. Эта простота использования и устранение человеческого взаимодействия обеспечивает эффективность и экономию затрат как для пользователя, так и для поставщика облачных услуг.

Широкий доступ к сети.

Для того, чтобы облачные вычисления были эффективной альтернативой внутренним дата-центрам, должны быть доступны высокоскоростные каналы связи для подключения к облачным службам. Одним из основных экономических обоснований использования облачных вычислений является то, что сниженная стоимость высокоскоростного сетевого взаимодействия с облаком обеспечивает доступ к большему пулу ИТ-ресурсов, которые поддерживают высокий уровень использования.

Независимость от местоположения ресурсов.

Облако должно иметь большой и гибкий пул ресурсов для удовлетворения потребностей пользователей, обеспечения экономии масштаба и соответствия требованиям уровня обслуживания. Приложениям требуются ресурсы для их выполнения, и эти ресурсы должны выделяться эффективно для оптимальной производительности. Ресурсы могут быть физически расположены во многих географических точках и назначаться как виртуальные компоненты вычислений по мере необходимости. Как указано в “The NIST Definition of Cloud Computing” «Существует ощущение независимости местоположения в том смысле, что клиент, как правило, не имеет никакого контроля или знания о точном расположении предоставленных ресурсов, но может иметь возможность указать местоположение на более высоком уровне абстракции (например, страна, штат, или центр обработки данных).»

Быстрая эластичность.

Под быстрой эластичностью понимается способность облака быстро и эффективно расширять или сокращать выделенные ресурсы в соответствии с требованиями самообслуживания, характерными для облачных вычислений. Это распределение может выполняться автоматически и показываться пользователю в виде большого пула динамических ресурсов, которые можно оплачивать по мере необходимости.

Одним из соображений обеспечения быстрой эластичности является разработка и внедрение слабо связанных служб, которые масштабируются независимо от других служб и не зависят от эластичности этих друг друга.

Измеряемая служба.

Из-за сервисно-ориентированных характеристик облачных вычислений количество облачных ресурсов, используемых потребителем, может динамически и автоматически распределяться и контролироваться. После этого клиенту может быть выставлен счет на основании измерений использования только облачных ресурсов, которые были выделены для конкретного сеанса.

Представление NIST для измеряемой услуги: «Облачные системы автоматически контролируют и оптимизируют использование ресурсов, используя возможности измерения на некотором уровне абстракции, соответствующем типу службы (например, хранение, обработка, пропускная способность и учетные записи активных пользователей). Использование ресурсов может отслеживаться, контролироваться и сообщаться, обеспечивая прозрачность как для поставщика, так и для потребителя используемой услуги».

Глава 2. Анализ угроз и рисков информационной безопасности

2.1 Классификация угроз и уязвимостей вычислений

Существует большое количество научных публикаций, посвященных безопасности в облачных вычислениях. Несколько рабочих групп постоянно публикуют статьи, касающиеся уязвимостей облачных вычислений и методов их перекрытия. Среди них наиболее значимыми являются CSA (Cloud Security Alliance), ENISA (Европейское агентство по сетевой и информационной безопасности) и NIST (Национальный институт стандартов и технологий). В 2013 году CSA выпустила отчет под названием «The Notorious Nine Cloud Computing Top Threats in 2013»[15]. Специалисты отрасли провели опрос, чтобы определить основные угрозы и уязвимости в облачных вычислениях, и в итоге было перечислено девять критических угроз. ENISA[16] определила девять наиболее важных угроз облачных вычислений в своем документе. Аналогичным образом, NIST в своей специальной публикации[17] выделили критические аспекты безопасности. Среди этих рисков были определены наиболее важные.

- Утечка данных: конфиденциальные внутренние данные организации могут попасть в руки недоброжелателей из-за атак на виртуальные машины, связанные с синхронизацией по боковому каналу. Этот тип атаки может быть разработан для извлечения закрытых криптографических ключей, которые используются в других виртуальных машинах, находящихся на том же физическом сервере.

- Потеря данных: сохраненные данные могут быть потеряны из-за случайного удаления, потери ключа шифрования или, что еще хуже, физической катастрофы, такой как наводнение, землетрясение, пожар и т. Д.

- Перехват трафика учетных записей или сервисов: фишинг, мошенничество и эксплуатация уязвимостей программного обеспечения помогают злоумышленникам получить доступ к учетным данным клиентов, что способствует запуску последующих атак.

- Небезопасные интерфейсы и API: поставщики облачных услуг и третьи стороны используют интерфейсы прикладного программирования, чтобы предлагать клиентам различные услуги. Отсутствие надежной политики идентификации и управления доступом может привести к дополнительным сложностям и может также увеличить риск.

- Отказ в обслуживании: злоумышленники генерируют огромное количество поддельных запросов к определенному облачному серверу, поэтому сервер вынужден потреблять мощность процессора, память, дисковое пространство и пропускную способность сети. В конечном итоге это приводит к недопустимому замедлению работы системы и не позволяет другим клиентам пользоваться услугами.

- Злонамеренные инсайдеры: системные администраторы, нынешние или бывшие сотрудники, подрядчики или другие сторонние поставщики услуг, которые имеют или имели доступ, могут использовать его не по назначению и могут нанести преднамеренный ущерб, что повлияет на конфиденциальность, целостность и доступность конфиденциальных данных организации.

- Недостаточная юридическая проверка: недостаточное понимание среды поставщика услуг и неправильная оценка операционных возможностей могут поставить организацию в критическую ситуацию, если она поспешит с решением принятия технологии.

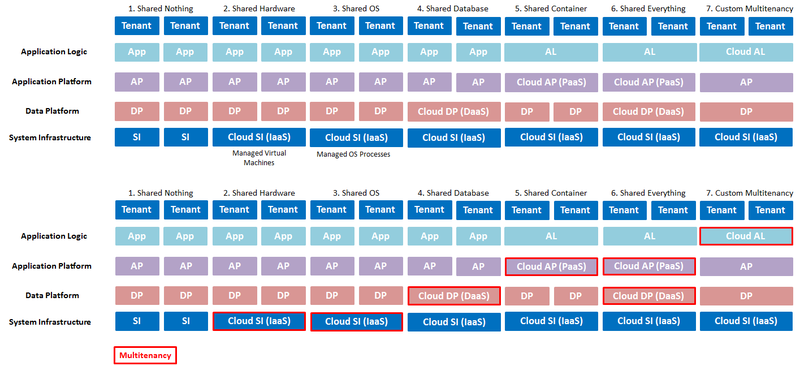

- Уязвимости совместно используемой технологии: уязвимости гипервизора, атака через боковой канал виртуальной машины, разрастание виртуальной машины и многие другие возможные угрозы из-за общей мультитенантной архитектуры (рис. 3) могут подвергнуть всю среду потенциальному компрометации.

Рисунок 3. Схематичное представление мультитенантной архитектуры[18]

- Потеря управления: передача данных в облако означает передачу управления поставщику услуг. По ряду вопросов это может иметь последствия для безопасности.

- Блокировка: поскольку нет общепризнанного стандарта переносимости данных и услуг, зависимость от конкретного поставщика облачных услуг часто затрудняет переход клиента от одного поставщика к другому.

- Небезопасное или неполное удаление данных: удаление данных из облачного хранилища не гарантирует их недоступность в будущем. Фактически, если поставщик не удаляет данные надежно, или диск не шифруется клиентом, данные могут быть восстановлены позже.

- Цепочка доступности: поставщик облачных услуг может делегировать часть своей работы третьей стороне или даже может использовать услугу другого поставщика услуг. Таким образом, создается вероятность каскадных сбоев, которые могут повлиять на доступность службы.

Как упоминалось ранее, безопасность считается одним из наиболее важных препятствий для широкого распространения облачных вычислений. Поэтому понимание проблем безопасности в облачных вычислениях и разработка эффективных решений имеют решающее значение в их успехе. Далее описаны основные угрозы безопасности и уязвимости, связанные с облачными вычислениями, также они сгруппированы по категориям: сетевая безопасность и защита виртуализации и гипервизора (табл. 1).

Таблица 1. Классификация угроз и уязвимостей облачных вычислений

|

Категория |

Угрозы и уязвимости безопасности |

|

Сетевая безопасность |

Подпись XML (Атака с обертыванием) |

|

Флуд-атаки |

|

|

Атака вредоносными программами |

|

|

Атака-спуфинг метаданных |

|

|

Небезопасные API |

|

|

Атака с использованием межсайтовых сценариев (XSS) |

|

|

Атака SQL-инъекцией |

|

|

Защита виртуализации и гипервизора |

Уязвимости гипервизора |

|

Выход из виртуальной машины |

|

|

Разрастание виртуальных машин |

|

|

Атака по боковым каналам виртуальной машины |

|

|

Устаревшие пакеты программного обеспечения в виртуальных машинах |

|

|

Единственная точка отказа |

|

|

Разрастание образа виртуальной машины |

Сетевая безопасность. Проблемы, связанные с безопасностью в облачных вычислениях, включают проблемы, существующие в традиционных вычислительных средах, и проблемы, характерные только для облачных вычислений.