Файл: Информационная безопасность. Принципы построения и функционирования DLP-систем.pdf

Добавлен: 14.03.2024

Просмотров: 45

Скачиваний: 0

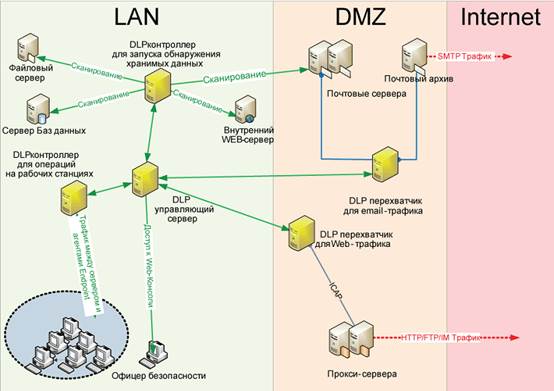

Рисунок 7 – Пример размещения модулей DLP-системы

Основными модулями систем DLP являются:

- перехватчики / контроллеры на разных каналах передачи информации;

- агентские программы, установленные на оконечных устройствах;

- центральный сервер управления.

Перехватчики анализируют потоки информации, которые могут быть выведены за пределы информационной системы организации, обнаруживают конфиденциальные данные, классифицируют информацию и передают ее на сервер управления для обработки возможного инцидента. Перехватчики могут как копировать исходящий трафик, так и предотвращать его передачу за пределы информационной системы организации. В последнем случае потенциальная утечка может быть остановлена системой DLP.

Контроллеры для обнаружения сохраненных данных запускают процесс обнаружения конфиденциальной информации в сетевых ресурсах. Способы запуска обнаружения могут варьироваться от фактического сканирования с сервера контроллера до запуска отдельных программных агентов на существующих серверах или рабочих станциях.

Контроллеры для операций на рабочих станциях распространяют политики безопасности на оконечные устройства, анализируют результаты действий сотрудников с помощью конфиденциальной информации и передают данные о возможном инциденте на сервер управления.

Агентские программы на конечных рабочих местах замечают конфиденциальные данные при обработке и следят за соблюдением таких правил, как сохранение на съемный носитель, отправка, печать, копирование через буфер обмена.

Управляющий сервер сравнивает информацию, полученную от перехватчиков и контроллеров, и предоставляет интерфейс для обработки инцидентов и составления отчетов.

Результатом такого решения является:

- предотвращение утечек и несанкционированной передачи конфиденциальной информации;

- минимизация рисков финансового и репутационного ущерба;

- пользовательская дисциплина;

- материалы для расследования инцидентов и их последствий;

- устранение угроз безопасности персональных данных, соблюдение требований по защите персональных данных.

2.3 Примеры DLP-систем

Мнения о выборе подходящей системы DLP основаны исключительно на практическом опыте. Анализ проводился группой экспертов в течение шести месяцев, результаты показали преимущества и недостатки трех анализируемых систем.

DLP-система компании Zecurion (ранее SecurIT).

Любой пользователь, который даже не обладает специальными навыками работы с персональным компьютером, может выполнить установку и настройку системы. Кроме того, в случае использования этой опции нет разницы в том, установлены ли компоненты в одной операционной системе или в разных. Здесь присутствует большое количество рабочих моделей, включая полный перехват данных, защиту, аудит и блокировку.

Преимущества системы:

- широкоформатный охват каналов, разбиение настроек на группы и логические блоки;

- реакция на содержание текстовых файлов и умение работать с их содержимым;

- наличие набора программного обеспечения для защиты прокси-сервера на агентском решении.

К недостаткам Zecurion относятся следующие:

- нелогичная процедура деления системы на ряд внутренне взаимосвязанных модулей;

- работа с архивными данными сопряжена со многими трудностями, в том числе: поиск информации, ознакомление с найденными нарушениями. Просмотр этих данных очень неудобен;

- работа с агентом – когда компьютер находит агента, он начинает сильно зависать.

DLP-система компании Infowatch, которая является российским производителем решений для защиты бизнеса от внутренних и внешних угроз и информационных атак

Тестировалась пятая версия этой системы. Она отвечает за контроль основного списка каналов – электронной почты, подключения к Интернету, обмена мгновенными сообщениями, архивирования устройства, печати. Решение DLP использует ряд специальных аналитических методов.

Положительные стороны системы:

- удобное использование пользовательского интерфейса;

- есть несколько каналов, отвечающих за управление, но работа системы довольно проста, не требует дополнительного руководства;

- структурированное представление перехваченных данных, обеспечивающих защиту; все делится на группы, наличие пошаговых инструкций, логика построения структуры и простота использования.

Недостатки:

- множество агентов. Например, Skype находится под контролем одного агента, а Viber – под контролем другого. Их работа никак не связана, что создает технические трудности;

- сложная архитектура системы. Часто система работает либо в win, либо в unix. Но тут нужны сразу две платформы, не понятно зачем. Отключены два продукта: монитор трафика и монитор устройства. Они расположены на разных платформах, но относятся к одной и той же системе;

- система позволяет блокировать действия пользователя, однако функция теневого копирования файлов неудобна – созданные копии сложно найти.

DLP-система компании SearchInform – российского разработчика средств информационной безопасности и инструментов для защиты информации.

Система представляет большое количество программ как для клиентов, так и для серверов. После ее установки на рабочем столе появляется много ярлыков, что усложняет работу пользователя. Все системные компоненты работают на Windows.

Положительные стороны системы:

- большое количество разных каналов и способов перехвата необходимой информации; множество полезных функций, не связанных с предотвращением потери данных, но не менее, подобных аудиту устройств, шифрованию, блокированию различных объектов файловой системы;

- поисковая строка в архиве удобно оборудована; множество различных опций, типов поиска, фильтров, выборок и группировок;

- отсутствие ограничений при создании политики безопасности; в одной настройке она может сочетать разные моменты, например, сканер паспорта, цифровой отпечаток документа, переводчик, морфологические ошибки, категории, проверку опечаток, поиск похожих значений и т. д.;

- стабильная работа – это система, которая не выходит из строя и не тормозит во время работы (по крайней мере, так было при ее тестировании.)

Отрицательные стороны системы:

- не каждый перехваченный канал может быть заблокирован.

- сложная панель управления. Начало работы не является простым процессом из-за большого количества консолей, в которых вам нужно установить необходимые системные настройки. Чтобы выяснить, как это сделать, нужно использовать инструкцию.

Заключение

Системы DLP обычно понимаются как программы, которые защищают организации от утечек конфиденциальной информации. Аббревиатура DLP означает Data Leak Prevention, то есть предотвращение утечки данных.

В настоящее время рынок систем DLP является одним из самых быстрорастущих средств обеспечения информационной безопасности.

Под DLP-системами обычно понимают программные продукты, которые защищают компании от потери конфиденциальной информации. Аббревиатура DLP сама по себе означает предотвращение утечки данных, то есть предотвращение утечки данных.

Такие системы образуют защищенный цифровой «периметр» вокруг компании и анализируют всю исходящую и, в некоторых случаях, входящую информацию. Контролируемая информация должна представлять собой не только интернет-трафик, но и множество других информационных потоков: документы, которые передаются за пределы безопасной зоны безопасности на внешние носители, печатаются на принтере и отправляются на мобильные носители через Bluetooth и т. Д.

Сегодня практически нет «чистых» DLP-систем, которые используют только шлюз или хост-подход. Сегодня все текущие решения универсально применимы. Это для всех. И для разработчиков, которым предоставляется возможность увеличить свой доход, и для потребителей, которые получают более удобные и надежные системы защиты. В некоторых случаях, однако, фактически возможно ограничить систему защиты только частью. Например, это относится к изолированным сетям, которые не подключены к Интернету. Вы можете использовать только хост-решение DLP. Это также возможно, если использование глобальной сети в организации строго ограничено как административными мерами, так и техническими средствами. Поэтому разработчики могут продолжать приобретать хост-системы и шлюзы DLP независимо друг от друга. Они выводятся как дополнительные модули или как отдельные продукты с одним контроллером.

Если вы выбрали правильную систему для предотвращения потери конфиденциальной информации, вам следует обратить внимание на следующие моменты.

Операция. Системы DLP имеют два основных режима: активный и пассивный. Первый вариант считается основным вариантом. Действия, нарушающие политику безопасности организации, будут заблокированы. Например, отправка конфиденциальных данных на внешний адрес электронной почты. Второй вариант используется во время настройки системы для просмотра и настройки параметров. Нарушения в системе регистрируются, но никаких ограничений не накладывается.

Технологии. Технологии распознавания позволяют классифицировать все данные, передаваемые по электронному каналу, и распознавать передачу конфиденциальной информации. Все производители систем DLP стараются интегрировать максимальное количество технологий.

Контролируемый канал. Лучшие современные DLP могут контролировать большое количество сетевых каналов.

Внедрение системы DLP - довольно сложная и кропотливая задача, которая требует много времени и ресурсов. В то же время важно завершить все этапы и получить высокоэффективную и многофункциональную систему защиты конфиденциальной информации, поскольку потери данных, как в финансовом отношении, так и с точки зрения их имиджа и репутации в окружающей среде, могут нанести огромный ущерб компании или потребителям компании.

Список использованных источников

- Федеральный закон № 149-ФЗ от 27.07.2006 «Об информации, информационных технологиях и о защите информации»

- Системы DLP – Who? What? Where? How? [Электронный ресурс] – Режим доступа: http://www.topsbi.ru/default.asp?artID=1675 (дата обращения: 01.11.2019)

- Системы защиты от утечек (DLP). [Электронный ресурс] – Режим доступа: http://www.infokube.ru/index.php/products/categories/category/dlp (дата обращения: 01.11.2019)

- Сравнение DLP-систем [Электронный ресурс] – Режим доступа: https://searchinform.ru/informatsionnaya-bezopasnost/dlp-sistemy/kak-vybrat-dlp-sistemu/sravnenie-dlp-sistem/ (дата обращения: 01.11.2019)

- Сравнение систем защиты от утечек (DLP) 2014 – часть 1[Электронный ресурс] – Режим доступа: https://www.anti-malware.ru/comparisons/data_leak_protection_2014_part1 (дата обращения: 01.11.2019)

- Типы DLP-решений. Их достоинства и недостатки [Электронный ресурс] – Режим доступа: https://www.anti-malware.ru/analytics/DLP_product_types (дата обращения: 01.11.2019)

- Что такое DLP системы и особенности их использования на предприятии? [Электронный ресурс] – Режим доступа: https://bezopasnostin.ru/informatsionnaya-bezopasnost/chto-takoe-dlp-sistemy.html (дата обращения: 01.11.2019)