Файл: Информационная безопасность. Принципы построения и функционирования DLP-систем.pdf

Добавлен: 14.03.2024

Просмотров: 38

Скачиваний: 0

Хост-системы DLP менее защищены от несанкционированных помех со стороны пользователей сети. Работая на компьютере, к которому у сотрудника организации есть прямой доступ (а зачастую и права локального администратора), агентская программа потенциально может быть выгружена из памяти.

Идея интеграции высококачественных, узкоспециализированных продуктов и на их основе создания универсального функционального решения, отвечающего современным требованиям, не нова, а уже более 10 лет. В Интернете вы найдете множество сравнительных обзоров отечественных и импортных систем DLP, которые имеют более или менее одинаковую функциональность. Это говорит о том, что различие в системах DLP связано с изменением функциональности между компонентами, а также с качеством решения основной проблемы для DLP, и, следовательно, с полнотой управления DLP для всех типов изменений, механизмов и сценариев утечки. через все потенциальные каналы утечки данных.

В большинстве российских систем DLP основным компонентом является сетевой компонент DLP, который обычно работает в пассивном режиме, и почти всегда есть агент конечной точки для решения отдельных задач - управления устройствами и отдельными веб-службами. Присутствие агента в системе, однако, еще не является признаком гибридного DLP, а просто распределением различных функций управления по различным компонентам.

Идея гибридной системы DLP заключается в интеграции двух или более продуктов Network DLP и Endpoint DLP таким образом, чтобы использовать преимущества обоих компонентов в различных сценариях. Работа Network DLP состоит в том, чтобы контролировать сетевые каналы данных, которые сотрудники могут использовать, когда пользователь находится в подразделении, собирать улики и обнаруживать инциденты безопасности - и все это без дополнительной нагрузки на рабочие станции. В то же время агенты Endpoint DLP будут установлены на всех рабочих станциях.

Желательно, чтобы был единый интерфейс, чтобы отображать результаты работы систем. Использование отдельных решений из разных классов создает чувствительную политику безопасности, которая уменьшает количество ложных срабатываний и повышает точность обнаружения событий. Это уже автоматизация и сокращение времени, необходимого для работы с системой DLP.

Появление полнофункциональных гибридных систем DLP с одинаковым уровнем контроля и эффективности в каждом сценарии приложения (как мониторинг на уровне рабочей станции, так и перехват трафика на уровне сетевого сервера или шлюза) сможете автоматически включить полную функциональность, когда пользователь покидает корпоративную сеть с ноутбуком или мобильным устройством.

Использование гибридных систем DLP значительно увеличивает количество и качество событий, которые отслеживаются, когда проблема предотвращения утечек решена во всех рабочих сценариях сотрудников.

2 Функционирование DLP-систем

2.1 Принципы функционирования DLP-систем

Система DLP используется, когда необходимо защитить конфиденциальные данные от внутренних угроз. И если специалисты по информационной безопасности достаточно освоили и применяют средства защиты от внешних вторжений, то с внутренними ситуация сложнее.

Использование системы DLP в структуре информационной безопасности предполагает, что специалист по информационной безопасности понимает:

- как сотрудники компании могут организовать утечку конфиденциальных данных;

- какая информация должна быть защищена от угрозы конфиденциальности.

Эти знания помогут специалисту лучше понять принципы технологии DLP и правильно настроить защиту от утечек.

Система DLP должна уметь отличать конфиденциальную информацию от неконфиденциальной. Если анализируются все данные в информационной системе организации, возникает проблема чрезмерной нагрузки на ИТ-ресурсы и персонал. DLP-система работает под наблюдением ответственного специалиста, который не только «учит» систему работать правильно, вводит новые и удаляет ненужные правила, но также отслеживает текущие, заблокированные или подозрительные события в информационной системе.

Функциональность системы DLP строится вокруг «ядра» – программного алгоритма, который отвечает за обнаружение и классификацию информации, которая должна быть защищена от утечек. В основе большинства DLP-решений лежат две технологии: лингвистический анализ и технологии, основанные на статистических методах. Менее распространенные методы могут также использоваться в ядре, например, использование меток или формальных методов анализа.

Рисунок 4 – Последовательная работа средств анализа

Разработчики систем защиты от утечек дополняют уникальный программный алгоритм системными агентами, механизмами управления инцидентами, анализаторами, анализаторами протоколов, перехватчиками и другими инструментами.

Ранние системы DLP были основаны на одном основном методе: лингвистическом или статистическом анализе. На практике недостатки этих двух технологий были компенсированы сильными сторонами друг друга, и развитие DLP привело к созданию систем, универсальных с точки зрения «ядра».

Метод лингвистического анализа работает непосредственно с содержимым файла и документа. Это позволяет игнорировать такие параметры, как имя файла, наличие или отсутствие в документе грифа, кто создал документ и когда. Технология лингвистической аналитики включает в себя:

- морфологический анализ – поиск по всем возможным словоформам информации, которую необходимо защитить от утечки;

- семантический анализ – поиск вхождений важной (ключевой) информации в содержимом файла, влияние вхождений на качественные характеристики файла, оценка контекста использования.

Лингвистический анализ показывает высокое качество работы с большим объемом информации. Для объемного текста система DLP с алгоритмом лингвистического анализа более точно выберет правильный класс, назначит его требуемой категории и запустит настроенное правило. Для документов небольшого объема лучше использовать методику «стоп-слово», которая эффективно зарекомендовала себя в борьбе со спамом.

Обучение в системах с алгоритмом лингвистического анализа реализовано на высоком уровне. Современные DLP-комплексы имеют хорошо отлаженные алгоритмы самообучения: выявление признаков категорий, способность самостоятельно формировать и изменять правила реагирования.

К недостаткам лингвистического анализа относится привязка к конкретному языку, когда невозможно использовать систему DLP с «английским» ядром для анализа русскоязычных информационных потоков и наоборот. Другим недостатком является сложность четкой категоризации с использованием вероятностного подхода, который сохраняет точность ответа в пределах 95%, в то время как утечка любого объема конфиденциальной информации может иметь решающее значение для компании.

Методы статистического анализа, напротив, демонстрируют точность, близкую к 100%. Отсутствие статистического ядра связано с алгоритмом самого анализа.

На первом этапе документ (текст) делится на фрагменты приемлемого размера (не посимвольного, но достаточного для обеспечения точности). Хеш удаляется из фрагментов (в DLP-системах он появляется как термин Digital Fingerprint – «цифровой отпечаток»). Затем хеш сравнивается с хешем ссылочного фрагмента, взятого из документа. Если он совпадает, система помечает документ как конфиденциальный и действует в соответствии с политиками безопасности.

Недостатком статистического метода является то, что алгоритм не может самостоятельно учиться, формировать категории и типизировать. В результате это зависит от компетенций специалиста и вероятности установки хэша такого размера, что анализ приведет к чрезмерному количеству ложных срабатываний. Недостаток не составит труда устранить, если придерживаться рекомендаций разработчика по настройке системы.

Еще один недостаток связан с образованием хэшей. В разрабатываемых ИТ-системах, которые генерируют большие объемы данных, база данных отпечатков пальцев может достигать такого размера, что проверка трафика на соответствие стандарту серьезно замедлит работу всей информационной системы.

Преимущество решений заключается в том, что эффективность статистического анализа не зависит от языка и наличия нетекстовой информации в документе. Хеш одинаково хорошо удаляется и из английской фразы, и с картинки, и с видеоклипа.

Лингвистические и статистические методы не подходят для обнаружения данных определенного формата для любого документа, например, номеров счетов или паспортов. Чтобы идентифицировать такие типичные структуры в информационном массиве, технологии для анализа формальных структур вводятся в ядро систем DLP.

В высококачественном DLP-решении используются все инструменты анализа, которые работают последовательно, дополняя друг друга.

2.2 Функционирование DLR-системы

Основные Функции DLP-систем:

- контроль за движением информации как на уровне коммуникаций с внешней сетью, так и на уровне пользовательских оконечных устройств;

- сканирование хранимых файлов и баз данных для поиска конфиденциальной информации:

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ, других приложений и протоколов;

- контроль хранения информации на внешних носителях – CD, DVD, flash, мобильные телефоны и т.д.;

- защита информации от утечки путем контроля печати данных;

- блокирование попыток передачи / сохранения конфиденциальных данных, информирование администраторов информационной безопасности об инцидентах, создание теневых копий, использование папки карантина;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, тегам документов, атрибутам файлов и цифровым отпечаткам пальцев;

- предотвращение утечек информации путем мониторинга жизненного цикла и движения конфиденциальной информации.

Рисунок 5 – Базовый функционал простой DLP-системы

Как правило, система DLP включает в себя следующие компоненты [5]:

- центр управления и контроля;

- агенты на пользовательских рабочих станциях;

- сетевой шлюз DLP, установленный по периметру интернета.

Инструменты, используемые для предотвращения утечки информации, можно разделить на несколько ключевых категорий:

- стандартные инструменты безопасности;

- интеллектуальные меры защиты данных;

- шифрование данных и контроль доступа;

- специализированные системы безопасности DLP.

Стандартный набор средств безопасности, который должна использовать каждая компания, включает антивирусные программы, встроенные брандмауэры и системы для обнаружения несанкционированных вторжений.

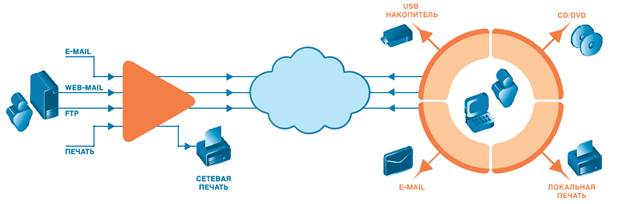

Рисунок 6 – Информационные потоки, управляемые DLP-системами

Интеллектуальные инструменты защиты информации включают использование специальных сервисов и современных алгоритмов, которые позволят рассчитывать нелегальный доступ к данным, некорректное использование электронной корреспонденции и т. д. Кроме того, такие современные инструменты безопасности позволяют анализировать запросы к информационной системе, поступающие от различных внешних программ и служб, которые могут играть роль своего рода шпиона. Интеллектуальные функции безопасности позволяют глубже и более детально проверять информационную систему на возможные утечки информации различными способами.

Шифрование конфиденциальной информации и использование ограничений на доступ к определенным данным – еще один эффективный шаг для минимизации вероятности потери конфиденциальной информации.

Специализированная система предотвращения утечки информации DLP – это сложный многофункциональный инструмент, способный выявлять и предотвращать факты несанкционированного копирования и передачи важной информации за пределы корпоративной среды. Эти решения позволят выявлять факты доступа к информации без разрешения или с использованием полномочий тех лиц, которые имеют такое разрешение.

В специализированных системах используются такие инструменты, как:

- механизмы определения точного соответствия данных;

- различные статистические методы анализа;

- использование кодовой фразы и техники слова;

- структурированная дактилоскопия и т.д.

На рисунке 7 показан пример размещения модулей системы DLP на устройствах информационной системы организации.