Файл: Информационная безопасность. Принципы построения и функционирования DLP-систем.pdf

Добавлен: 14.03.2024

Просмотров: 40

Скачиваний: 0

Содержание:

Введение

Бурное развитие компьютерных технологий, автоматизированных информационных систем, появление новых информационных технологий сопровождается появлением таких неприятных явлений, как промышленный шпионаж, компьютерная преступность и, прежде всего, несанкционированный доступ (НД) к конфиденциальной информации. Это определяет актуальность и важность проблемы информационной безопасности.

Необходимость защиты информации нашла свое выражение в создании Государственной системы защиты информации (ГСЗИ). Правовая база информационной безопасности развивается. Были приняты законы «О государственной тайне», «Об информации, информатизации и защите информации», «О правовой защите программ для электронных компьютеров и баз данных» и другие.

Любое современное предприятие, независимо от его вида деятельности и формы собственности, сегодня не может успешно развивать и проводить деловые и иные виды деятельности без создания надежной системы защиты своей информации, включая технические средства контроля безопасности информации при ее обработке, передаче и хранении.

Основная задача систем DLP – анализировать информацию, передаваемую по всем возможным каналам, выявлять случаи несанкционированной передачи конфиденциальных данных, блокировать их и незамедлительно информировать об этом отдел информационной безопасности. Аббревиатура DLP может быть расшифрована как Data Leak Prevention. Современные DLP-системы, помимо основных функций, также включают функции обнаружения информации (eDiscovery), шифрования (Encryption), а также мониторинга действий персонала и повышения его производительности (Employee Management Software и Productivity Control).

Объект исследования – информационная безопасность.

Предметом исследования являются системы DLP.

Цель исследования – изучение принципов построения и функционирования DLP-систем.

В соответствии с целью исследования были поставлены следующие основные задачи:

1. Рассмотреть понятие DLP-систем, их назначение.

2. Изучить разновидности DLP-систем.

3. Изучить и описать основные принципы построения DLP-систем.

4. Выполнить описание функционирования DLP-систем.

5. Рассмотреть пример работы DLP-системы.

1 Принципы построения DLP-систем

Назначение и классификация DLP-систем

Системы защиты от потери данных (DLP) предназначены для мониторинга и блокирования несанкционированных попыток передачи данных за пределы корпоративной сети. Кроме предотвращения утечки информации, система DLP может отслеживать действия пользователей, записывать и анализировать их сообщения по электронной почте, в социальных сетях, чатах и т. д. Основной задачей систем DLP является обеспечение соответствия требованиям организации в отношении политики конфиденциальности (защиты информации от утечки).

Система предотвращения утечки данных (или предотвращения потери данных) – это программное обеспечение, которое определяет, обнаруживает и отслеживает конфиденциальные данные и предотвращает их выход из локальной среды.

Решение DLP предоставляет активный или пассивный мониторинг. Существует три основных активных типа DLP в зависимости от среды их развертывания: сеть, конечная точка или облако.

Сетевой DLP развертывается на сервере или поставляется в виде физического блока и контролирует все, что происходит внутри сети.

Конечная точка DLP развернута на каждой конечной точке и контролирует только один компьютер.

Облачный DLP развертывается на виртуальном сервере и контролирует деятельность организации в частном облаке.

Все три типа сканируют среду (сеть, конечную точку или облачный сервер) для обнаружения конфиденциальных данных. Каждое решение DLP имеет собственный алгоритм обнаружения, основанный на политике классификации данных. Эта политика определяет типы данных и форматы, которые считаются конфиденциальными для конкретной организации. Программное обеспечение DLP ищет такие типы данных и контролирует их.

Некоторые решения DLP могут самостоятельно определять общие типы конфиденциальной информации (например, учетные данные, номера кредитных карт и номеров социального страхования, личную информацию). С одной стороны, такое решение предоставляет тщательное сканирование сети. С другой стороны, может оставить некоторые конфиденциальные данные незамеченными и незащищенными.

Пассивное DLP-решение отслеживает и регистрирует сетевую активность вместо мониторинга данных. Он предоставляет администраторам подробные журналы всех действий в сети. Такие решения полезны для мониторинга активности, расследования инцидентов и устранения неполадок в сети.

Рассмотрим следующие типы потери данных, покрываемые решением DLP:

Утечка данных – самый распространенный тип потери данных, утечка данных – это нарушение конфиденциальности, когда конфиденциальные данные становятся общедоступными. Обычно это происходит, когда хакеры публикуют конфиденциальные данные компании в Интернете.

Исчезновение данных – это когда информация удаляется с серверов компании. Например, недовольный сотрудник с привилегированной учетной записью может стереть важные данные.

Повреждение данных – это когда информация модифицируется или шифруется. Наиболее распространенным сценарием для этой формы потери данных является атака с использованием программ-вымогателей, вредоносных программ, которые блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа.

Система DLP защищает данные в одном из следующих состояний:

В состоянии покоя – данные хранятся на жестком диске, сервере, в базе данных и т. д.

На конечной точке – данные, используемые сотрудниками на своих устройствах.

В движении – данные, отправленные за пределы сети компании любым способом связи.

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Но, пожалуй, самым важным из них является используемая сетевая архитектура. По этому параметру продукты этого класса делятся на две большие группы: шлюзовые и хостовые.

В шлюзовых используется один сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз осуществляет его обработку для выявления возможной утечки конфиденциальных данных. Хостовый вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станций, серверов приложений и т. д.

Долгое время хостовые и шлюзовые DLP-системы развивались параллельно, не пересекаясь друг с другом. В то же время они предназначались для защиты от различных типов угроз: шлюзы использовались для управления сетевым трафиком, а хостовые – для мониторинга локальных устройств, которые можно использовать для передачи информации. Таким образом, для полной защиты корпоративной сети необходимо было использовать два решения вместе.

Однако в последнее время ситуация на рынке DLP-систем довольно сильно изменилась. В последнее время наблюдается устойчивая тенденция к универсализации систем DLP. На рынке больше не осталось решений или почти нет решений, которые можно было бы назвать просто хостовыми или шлюзовыми. Даже те разработчики, которые долгое время разрабатывали только одно направление, добавляют в свои решения модули других типов.

Есть две причины для перехода к универсализации решений DLP. Первая из них – универсализация позволяет разработчикам увеличить продажи своей продукции. Вторая причина универсализации – это некоторые технологические особенности и ограничения, которые не позволяют чисто шлюзовым системам DLP полностью контролировать все необходимые интернет-каналы.

Универсализация решений DLP приносит пользу всем. Разработчики получают дополнительный рынок и могут увеличить продажи своей продукции. А конечные пользователи, то есть организации, которым необходима защита от утечки конфиденциальной информации, упрощают развертывание и эксплуатацию систем, которые действительно могут контролировать все потенциально опасные каналы передачи данных.

Основные принципы построения DLP-систем

В шлюзовых DLP-системах используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

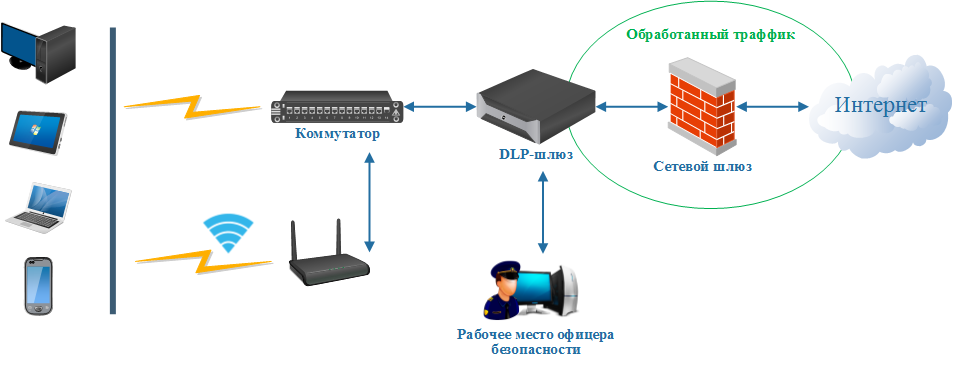

Шлюз обычно развертывается на отдельном сервере или на обычном ПК (в небольших сетях), который может быть установлен между рабочими станциями корпоративной сети и прокси-сервером. В этом случае весь сетевой трафик сначала поступает в систему DLP, которая может либо его пропустить, либо заблокировать. Пропущенные пакеты отправляются на прокси-сервер, а затем в Интернет. Таким образом, ИТ-персоналу требуется только настроить продукт DLP и перенаправить трафик с рабочих станций на него. Функциональная схема решения шлюза, работающего в режиме блокировки, показана на рисунке 1.

Рисунок 1 – Функциональная схема шлюзовой системы DLP, работающей в режиме блокировки

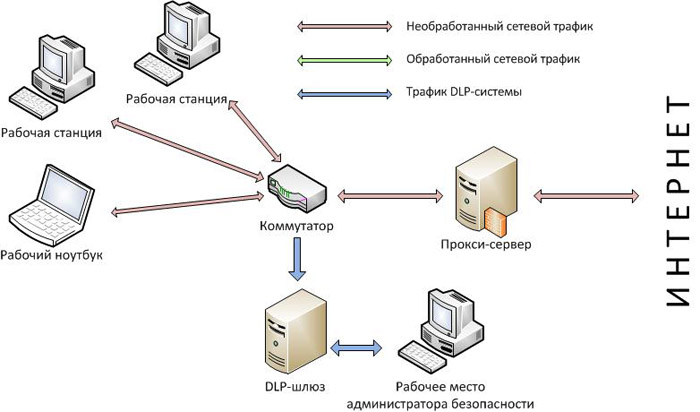

Существует еще один вариант реализации для шлюзовой системы DLP. Согласно ему, она обрабатывает не прямой, а дублированный трафик. В этом случае система защиты может работать только в режиме мониторинга. При этом подозрительный трафик не блокируется, а сохраняется в журнале для последующего анализа отделом информационной безопасности.

В этом случае процесс реализации проще. Нужно только настроить систему DLP и направить трафик на нее, например, с помощью управляемого коммутатора с портом дублирования. Функциональная схема шлюзовой системы DLP, работающей в режиме мониторинга, показана на рисунке 2.

Первая схема, которая позволяет не только обнаруживать, но и предотвратить утечку конфиденциальной информации, используется относительно редко. Проблема заключается в значительном сокращении канала связи, для управления которым используется система DLP.

Здесь возникают два риска. Во-первых, это вероятность ложного срабатывания, когда законно переданные данные блокируются. Во-вторых, риск отказа самой системы DLP (это происходит при высоких нагрузках), при которой весь канал будет заблокирован. Таким образом, первая схема может повлиять на непрерывность бизнес-процессов компании. И, следовательно, она используется реже, чем простой мониторинг сетевого трафика, и почти никогда не используется в крупных организациях.

Рисунок 2. Функциональная схема шлюзовой системы DLP, работающей в режиме мониторинга.

Использование только одного компьютера в шлюзовой системе DLP значительно облегчает ее обслуживание. Все используемые правила и политики обработки трафика применяются один раз, после чего они немедленно начинают применяться ко всем сотрудникам организации. Еще одним преимуществом шлюзовой системы DLP является высокая степень защиты от несанкционированного вмешательства со стороны пользователей корпоративной сети – отключений, изменений в политиках безопасности и т. д. При работе на отдельном сервере он недоступен никому, кроме обслуживающего персонала и сотрудников отдела информационной безопасности.

Недостатки шлюзовых DLP систем: помимо ограниченного объема, они включают в себя сложность управления некоторыми типами сетевого трафика. Особенно большие трудности возникают с зашифрованными сетевыми пакетами, передаваемыми по семейству протоколов SSL. Также можно отметить невозможность перехвата трафика системы Skype (она также использует шифрование трафика).

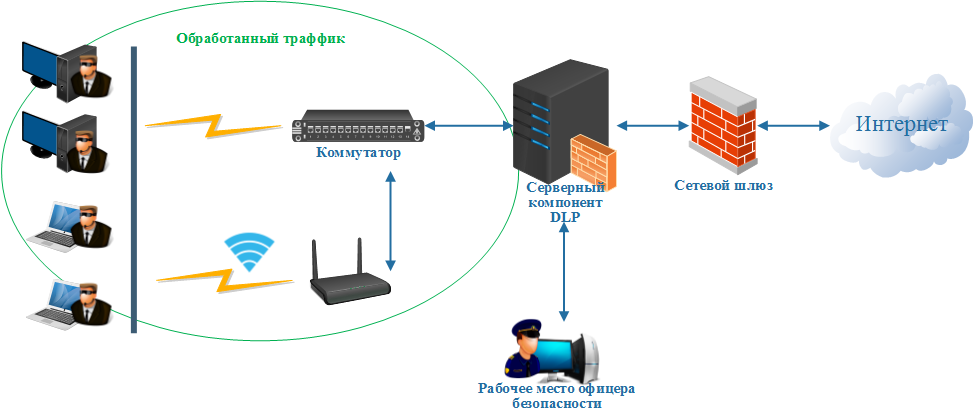

Хост-системы DLP строятся на основе использования специальных программ – агентов, установленных на конечных узлах сети – рабочих станциях, серверах приложений и т. д. Эти программы играют две роли одновременно. С одной стороны, они контролируют действия пользователей компьютеров, не позволяя им выходить за рамки установленной политики безопасности (например, запрещая копирование любых файлов на «флешки»). И, с другой стороны, они записывают все действия операторов и переносят их в централизованное хранилище, позволяя сотрудникам отдела информационной безопасности получить полную картину происходящего.

Использование программ-агентов ограничивает область действия хост-систем DLP: они могут видеть только локальные или сетевые устройства, подключенные напрямую к компьютерам, на которых они работают. Функциональная схема хост-решения DLP показана на рисунке 3.

Рисунок 3. Функциональная схема хост-решения DLP

Преимущества хост-систем DLP включают широкие возможности управления пользователями. Работая непосредственно на конечных станциях корпоративной сети, они могут не только контролировать несетевые каналы на предмет утечки конфиденциальной информации, но и выполнять целый ряд других функций. Некоторые разработчики DLP-систем используют эту функцию, например, для выявления случаев неправомерного использования компьютеров сотрудниками. Основным недостатком хост-систем DLP является более сложный процесс внедрения и последующего администрирования. При их развертывании необходимо не только установить и настроить серверный компонент, но и установить агентскую программу на каждом компьютере в корпоративной сети.