Файл: Лабораторная работа 7 Динамическая маршрутизация ospf выполнил (а) Волкова В. А. Группа мм02 Проверил.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 27.03.2024

Просмотров: 8

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство цифрового развития, связи и массовых коммуникаций Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет телекоммуникаций и информатики (СибГУТИ)»

Кафедра фт

Лабораторная работа №7

Динамическая маршрутизация OSPF

Выполнил (а):

Волкова В.А.

Группа: ММ-02

Проверил:

Тереньтева Е.А.

Новосибирск, 2022 г

Цель работы:

1. Изучить логику конфигурирования OSPF.

2. Протестировать установленную логическую топологию.

3. Изучить структуры сообщений OSPF.

Выполнение:

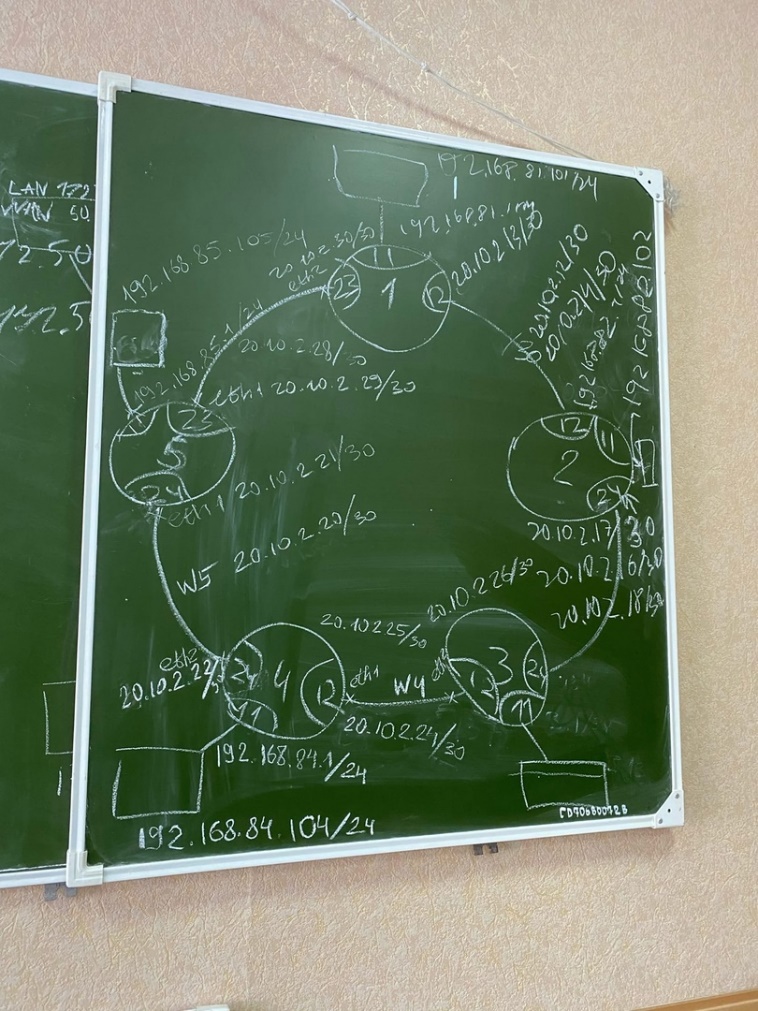

Рисунок 1- схема лабораторной сети

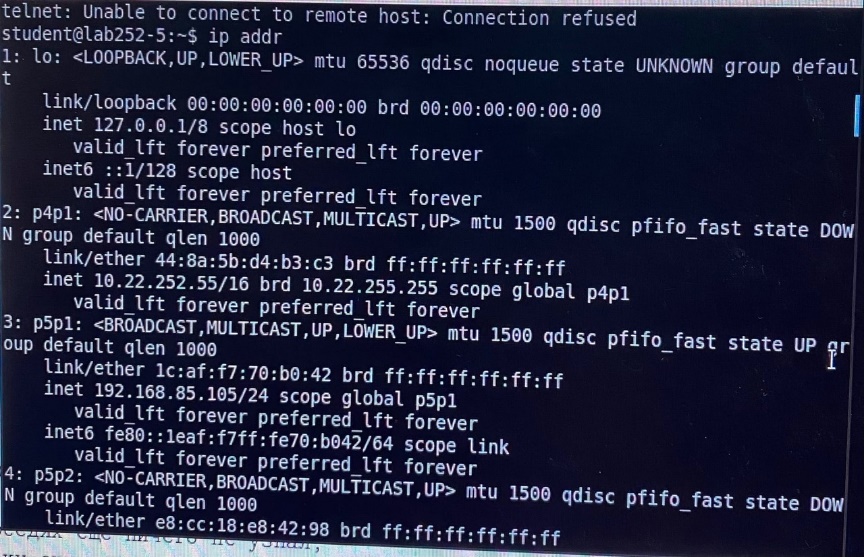

Выводим параметры ПК

# ip addr

Рисунок 2

Мы работаем с интерфейсом p5p1 c ip-адресом 192.168.85.105 /24

2) Запросим удаленное управление коммутатором

#telnet 192.168.1.235

3) Конфигурируем IP-адрес на интерфейсах коммутатора WAN3

#conf t

#interface gi0/23

#ip address 20.10.2.29/30

#end

#interface gi0/24

#ip address 20.10.2.21/30

#end

Отключаем протокол spanning-tree

#conf ter

# no spanning-tree

4) Сконфигурировать IP-адрес на коммутаторе на интерфейсе LAN

#conf ter

#interface gi0/11

#ip address 192.168.85.1/24

#end

5) На пк удаляем IP-адрес в сети 192.168.85.105/24

#sudo ip addr del 192.168.85.105 /24 dev p5p1

#sudo ip addr add 172.50.85.1 /24 dev p5p1

Удаляем дефолтный маршрут и прописываем новый дефолтный маршрут на адрес шлюза LAN сети

#sudo ip route del default

# sudo ip route add default via 192.168.85.1

6) Подключаемся удаленно к управлению коммутатором через IP-адрес шлюза LAN.

#telnet 192.168.85.1 /24

#conf ter

Включаем маршрутизацию OSPF

#router ospf enable

#router ospf area 0.0.0.0

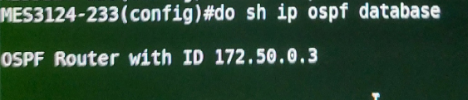

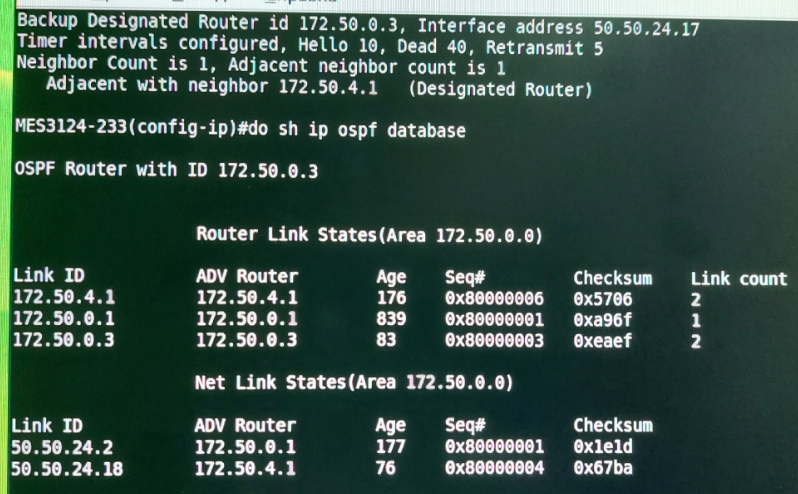

#do sh ip ospf database

Рисунок 3

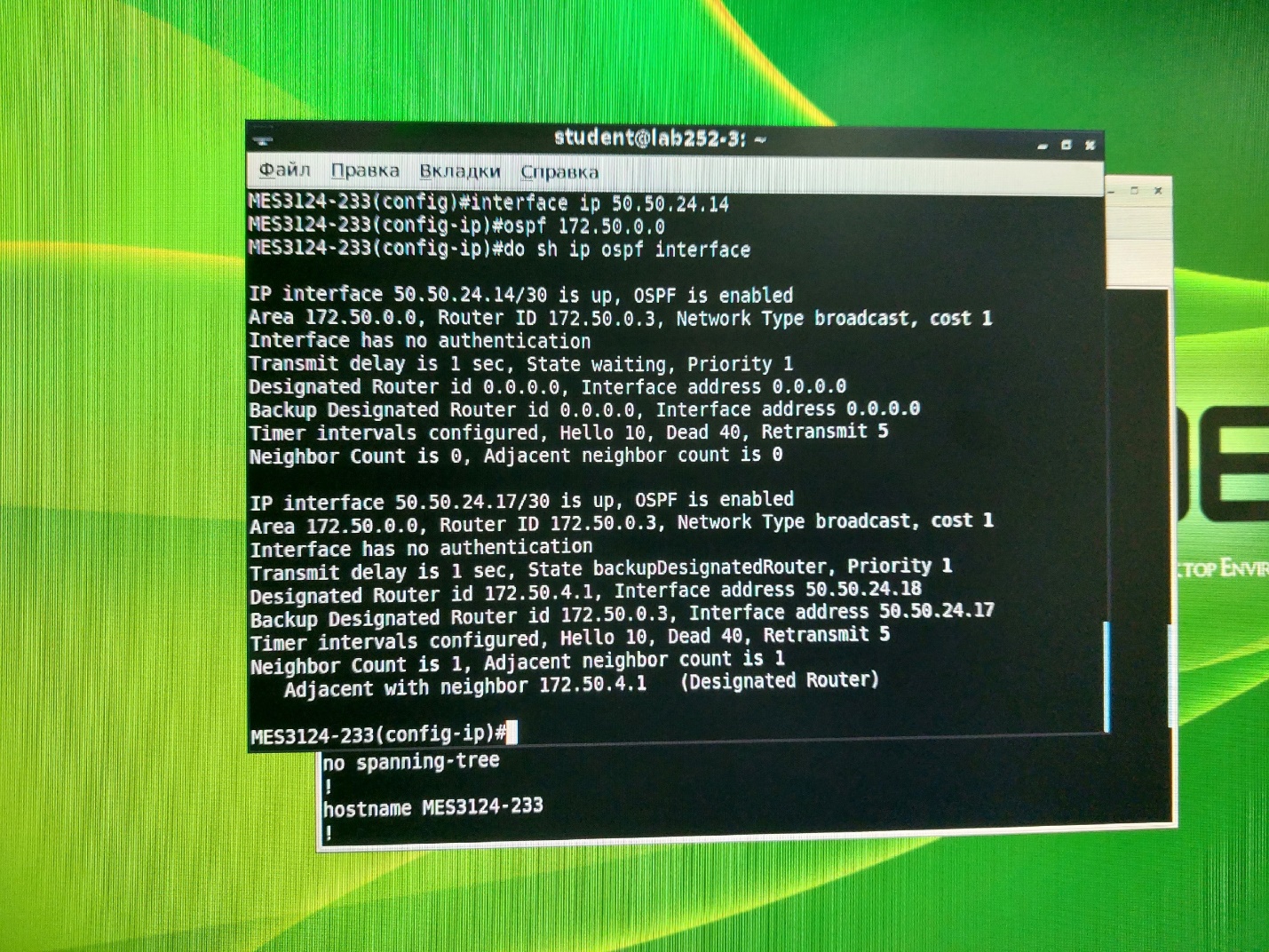

#interface ip 20.10.2.29

#ospf 0.0.0.0

#do sh ip ospf interface

Рисунок 4

#do sh ip ospf database

Рисунок 5

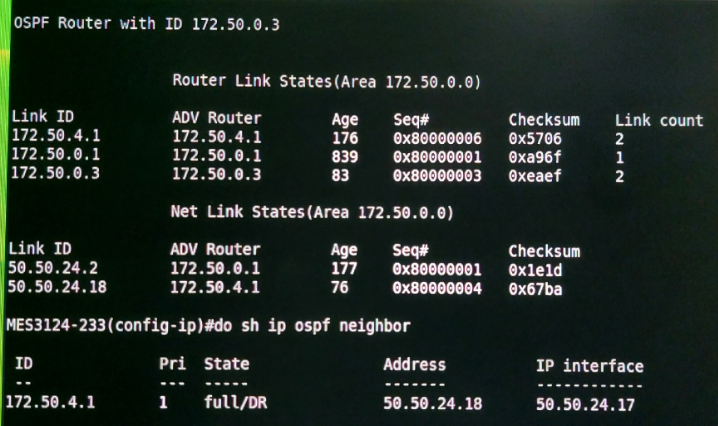

#do sh ip ospf neighbor

Рисунок 6

#router ospf redistribute connected

#end

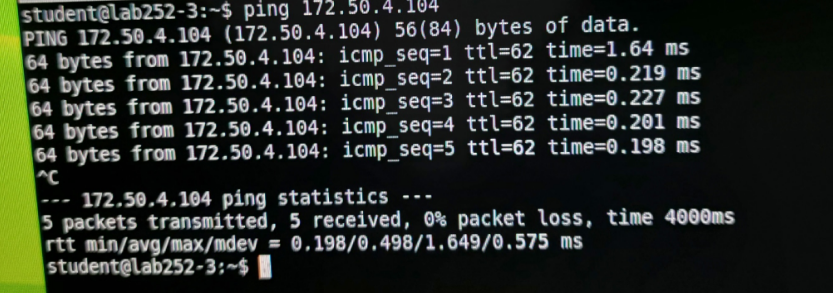

#ping 192.168.84.1

Рисунок 7

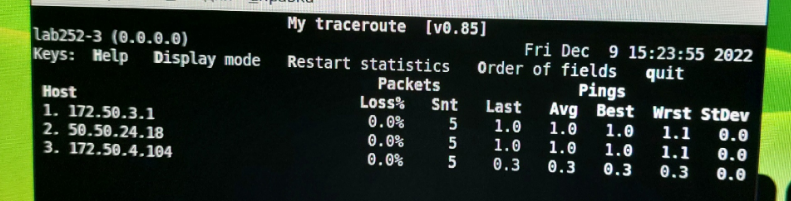

#mtr 192.168.85.1

Рисунок 8

-

Перехват PDU

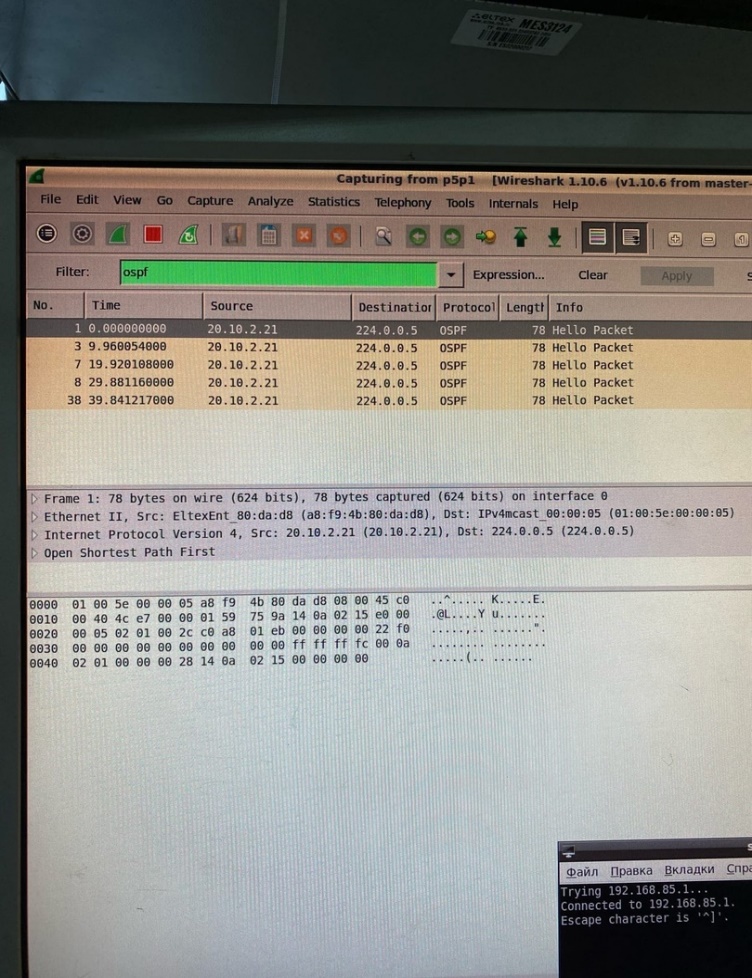

Рисунок 9 – OSPF пакет

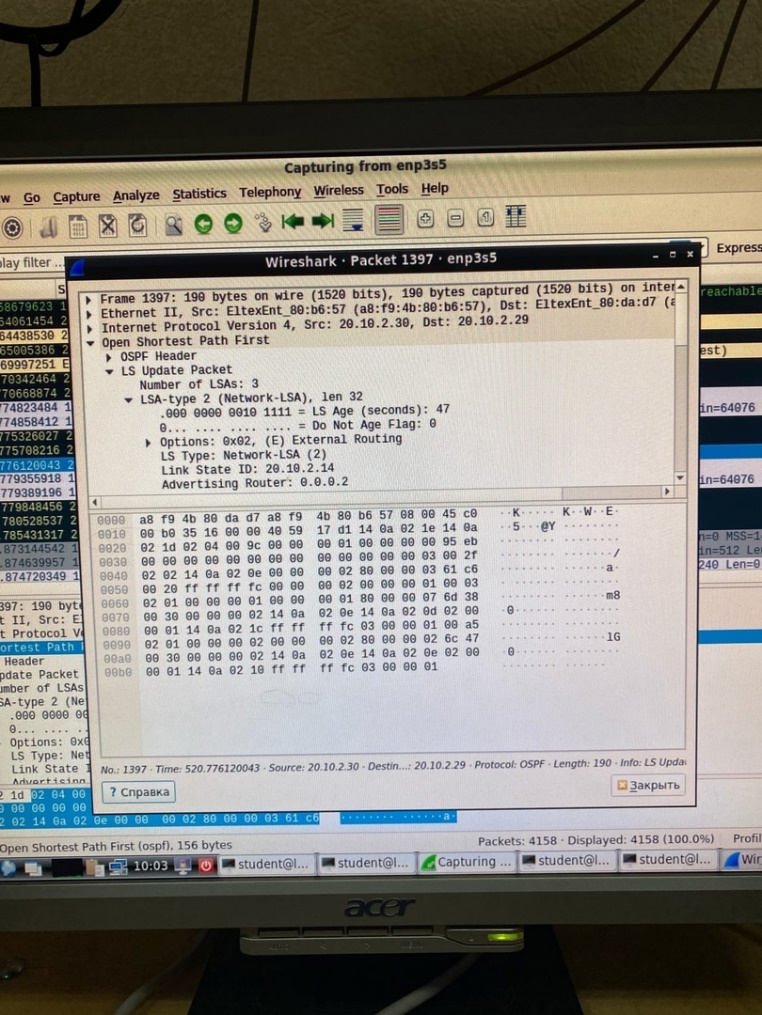

Рисунок 10– LS и LSA

Настраиваем зеркалирование и с помощью wireshark ловим пакеты.

Вывод: в данной работе мы осуществили сбор физической топологии сети, её адресацию, маршрутизацию OSPF и всё это проверили, попытавшись связаться с соседним хостом. В дополнение мы перехватили пакеты OSPF.