Файл: Литература по теме Тема Алгоритмы и программы Вопрос Понятие алгоритма.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.04.2024

Просмотров: 85

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Вопрос 4. Создание web-ресурса с помощью on-line конструктора сайтов Битрикс24.

«Битрикс24» – это российский сервис для создания и управления информационным ресурсом, ориентированным на реализацию поддержки бизнес-процессов на предприятиях различного масштаба. Разработчик и провайдер – российская компания «1С-Битрикс». Существует облачная версия «Битрикс24», которая позволяет небольшим компаниям (не более 12 пользователей системы) пользоваться сервисом бесплатно.

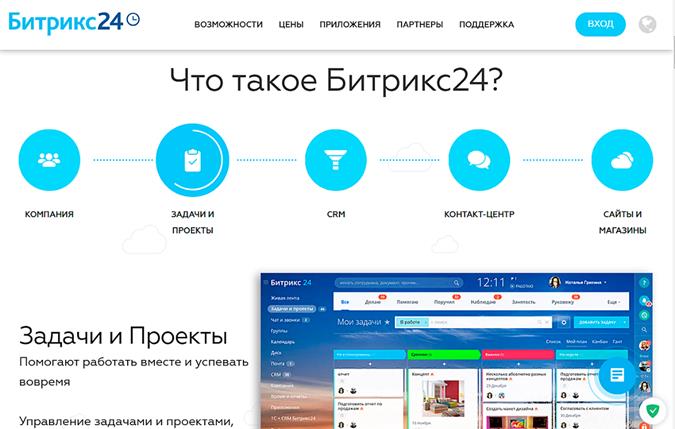

Для начала работы по созданию web-сайта следует зайти на сайт Битрикс24, расположенный по адресу www.bitrix24.ru. Выбрав тип web-ресурса и пройдя несложную регистрацию, можно приступать к работе. На рисунке 173 показана стартовая страница web-сайта Битрикс24.

Рис. 173. Стартовая страница web-сайта Битрикс24

Со стартовой страницы с помощью кнопки Создать следует перейти к выбору шаблона, на основе которого будет создаваться сайт (рис. 174).

Рис. 174. Страница выбора шаблона создаваемого сайта

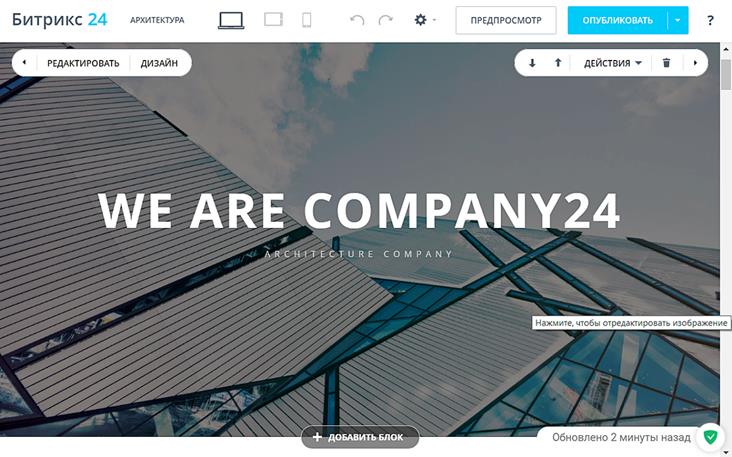

После выбора шаблона откроется окно с его описанием. В этом окне выбирается цветовая палитра оформления web-страниц сайта, после чего откроется окно-заготовка для оформления стартовой страницы создаваемого сайта (рис. 175).

Рис. 175. Заготовка для оформления стартовой страницы

С помощью кнопки Редактировать, осуществляется переход в окно редактирования текста. С помощью кнопки Дизайн выбираются доступные средства изменения дизайна страниц сайта. В итоге формируется вид стартовой страницы создаваемого сайта.

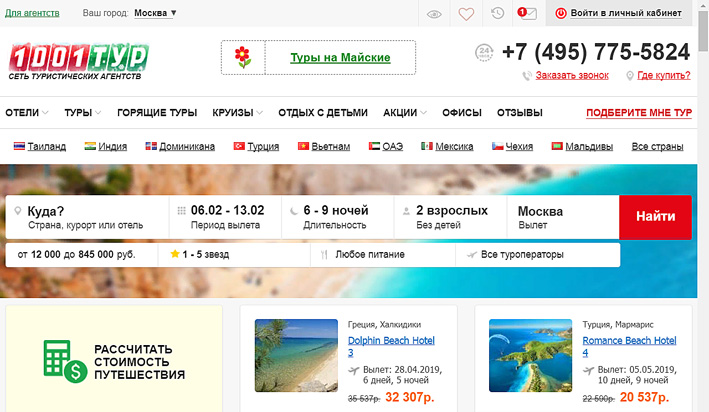

Далее последовательно выбирая в верхнем меню создаваемого сайта соответствующие разделы оформляются все web-страницы. В результате выполнения описанных операций можно создать полноценный сайт для размещения его в сети Интернет. Пример оформления стартовой web-страницы сайта турагентства приведён на рис. 176.

Рис. 176. Стартовая страница web-сайта турагентства

После окончательного оформления всех страниц сайта и заполнения их соответствующим текстом и графическими изображениями можно сразу же разместить созданный сайт в Интернете. Такие возможности также предоставляет сервис Битрикс24.

Вопросы для самопроверки:

1. Что даёт турфирме использование современных систем коммуникации, в том числе электронной почты, Интернет-телефонии и форумов?

2. Что обеспечивает доступ к глобальным системам бронирования и резервирования?

3. Что такое домен в Интернете?

4. В каком году ICANN ввела новый общий домен верхнего уровня для туристических компаний « .travel»?

5. Сколько интернет-сайтов зарегистрировано в домене « .travel» на январь 2019 г.?

6. Можно ли разместить сайт турагентства доменах com, net, ru, рф?

7. Какие российские сайты в сети Интернет позволяют отыскивать информацию по выбору и бронированию туров?

8. Какие языки программирования используются для оформления web-страниц?

9. Какие программные средства предназначены для создания web-сайтов?

10. Какие возможности предоставляет российский сервис «Битрикс24»?

Литература по теме:

1. Кизим А.В. Информационные технологии в туризме: учеб.-метод. пособ. – Астрахань: Астраханский гос. ун-т, Издательский дом «Астраханский университет», 2011. – 146 с.

2. Цветкова М.С. Информатика и ИКТ: учеб. для СПО. – М.: Академия, 2014. – 352 с.

Интернет-ресурсы:

1. Сайт сервиса «Битрикс24». – Режим доступа: www.bitrix24.ru.

Тема 18. Технологии обеспечения информационной безопасности

Цель и задачи: рассмотреть технологии обеспечения информационной безопасности, их назначение и практическое применение. Получить навыки парольной защиты компьютерных файлов, а также использования антивирусного программного обеспечения для защиты информации, хранящейся в компьютерах.

Вопросы темы:

1. Основные понятия информационной безопасности и защиты информации.

2. Нормативно-правовые и административные меры обеспечения информационной безопасности.

3. Угрозы информационной безопасности.

4. Методы и средства защиты информации.

5. Вредоносное программное обеспечение.

6. Антивирусная защита.

Вопрос 1. Основные понятия информационной безопасности и защиты информации.

Формирование информационного общества опирается на новейшие информационные и телекоммуникационные технологии. Вместе с тем, информация становится все более уязвимой, поскольку:

· возрастают объемы хранимых и передаваемых данных;

· расширяется круг пользователей, имеющих доступ к ресурсам ЭВМ, программам и данным через сеть;

· усложняются режимы эксплуатации вычислительных систем и сетей.

Информационная безопасность – это состояние сохранности информационных ресурсов и защищённости законных прав личности и общества в информационной сфере.

5 декабря 2016 г. вступил в силу указ Президента РФ, утверждающий новую Доктрину информационной безопасности в РФ.[2] Это существенный шаг, направленный на регулирование вопросов информационной безопасности в нашей стране. Доктрина отражает национальные интересы, официальные взгляды на цели, задачи, принципы и основные направления обеспечения информационной безопасности в Российской Федерации. Среди новых положений Доктрины выделяются следующие:

· «Развитие в Российской Федерации отрасли информационных технологий и электронной промышленности, а также совершенствование деятельности производственных, научных и научно-технических организаций по разработке, производству и эксплуатации средств обеспечения информационной безопасности, оказанию услуг в области обеспечения информационной безопасности».

· «Содействие формированию системы международной информационной безопасности, направленной на противодействие угрозам использования информационных технологий в целях нарушения стратегической стабильности, на укрепление равноправного стратегического партнерства в области информационной безопасности, а также защиту суверенитета Российской Федерации в информационном пространстве».

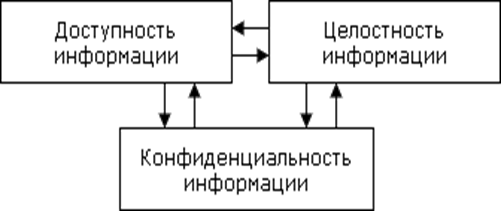

Информационная безопасность реализуется как процесс обеспечения конфиденциальности, целостности и доступности информации (рис. 177).

Рис. 177. Составляющие информационной безопасности

Конфиденциальность – это обеспечение доступа к информации только авторизованным пользователям.

Целостность – это обеспечение достоверности и полноты информации и методов ее обработки.

Доступность – это обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Безопасность информации – состояние защищенности данных, при котором обеспечиваются их конфиденциальность, доступность и целостность.

Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации и, наконец, нарушение конфиденциальности приводит к раскрытию информации.

Выделение этих категорий в качестве базовых составляющих информационной безопасности обусловлено необходимостью реализации комплексного подхода при обеспечении режима информационной безопасности. Кроме этого, нарушение одной из этих категорий может привести к нарушению или полной бесполезности двух других. Например, хищение пароля для доступа к компьютеру (нарушение конфиденциальности) может привести к его блокировке, уничтожению данных (нарушение доступности информации) или фальсификации информации, содержащейся в памяти компьютера (нарушение целостности информации).

Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе.

Вопрос 2. Нормативно-правовые и административные меры обеспечения информационной безопасности.

Вопросы обеспечения информационной безопасности при использовании информационных технологий и систем регламентируются основополагающим Федеральным законом РФ от 27.07.2006 N 149-ФЗ (ред. от 18.12.2018) «Об информации, информационных технологиях и о защите информации». Так, ст. 16. устанавливает следующие положения:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

· обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

· соблюдение конфиденциальности информации ограниченного доступа;

· реализацию права на доступ к информации.

2. Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства РФ об информации, информационных технологиях и о защите информации.

Точками приложения процесса защиты информации к информационной системе являются:

· аппаратное обеспечение;

· программное обеспечение;

· обеспечение связи (коммуникации).

Сами процедуры (механизмы) защиты разделяются на защиту физического уровня, защиту персонала и организационный уровень.

В то время как информационная безопасность – это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, т.е. процесс, направленный на достижение этого состояния.

Вопрос 3. Угрозы информационной безопасности.

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Группы угроз ИС:

1. Угроза раскрытия – возможность того, что информация станет известной тому, кому не следовало бы ее знать.

2. Угроза целостности – умышленное несанкционированное изменение (модификация или удаление) данных, хранящихся в ИС или передаваемых из одной системы в другую.