Файл: Исследование возможностей средств функционального контроля компьютерных систем.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.04.2024

Просмотров: 29

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

2. Переносимость: комплекс должен работать на платформе Linux с любым дистрибутивом и незначи-тельно зависеть от особенностей сопутствующего программного обеспечения.

3. Расширяемость: комплекс должен иметь воз-можность отследить характеристики и параметры, не предусмотренные в составе стандартного комплекса, но отражающие определенные особенности работы сети.

4. Распределенность: данные должны собираться с физически распределенных составных частей сис-темы.

5. Экономичность: работа комплекса не должна оказывать существенного влияния на работу системы в целом и пользовательских программ, в частности. Поддержка работы вспомогательных подсистем на вычислительных узлах не должна занимать больше 5 % процессорного времени, а передача дополнитель-ных данных по сети не должна превышать 1 % от об-щего трафика.

6. Система оповещения.

Реализация данных требований позволит обеспе-чить мониторинг компьютерной сети с хранением и анализом накопленных данных, позволяющим авто-номно обнаруживать нештатные ситуации в системе и оповещать об этом администратора.

Приоритетами развития программного комплекса должны являться обеспечение масштабируемости, запуск в составе действующей вычислительной сети в постоянном режиме в качестве штатного мониторин¬га, расширение алгоритмов анализа эффективности работы сети в целом, предоставление отчётов по ре-зультатам, а также прогнозирование работы компью-терной сети.

2. Анализ программно-аппаратных продуктов функционального контроля компьютерных систем

2.1 Анализ методов разграничения и ограничения доступов. Функциональная матрица доступа к компьютерной системе

При реализации несанкционированного доступа к информации (НСДИ) злоумышленник не использует какие-либо программные или программно-аппаратные средства, не входящие в состав компьютерной системы. Реализация доступа происходит при использовании следующих факторов:7

-

знания компьютерной системы (КС) и навыки работы с ней; -

знания о системе защиты информации; -

отказы аппаратных и программных средств; -

человеческий фактор (ошибки пользователей и обслуживающего персонала).

Для защиты от НСДИ создается система разграничения доступа (СРД) к информации. При ее применении получить НСДИ при использовании системы разграничения доступа становится возможным только при отказах КС или используя уязвимости в системе защиты. Для этого злоумышленник должен знать о них. Добыча подобного рода информации часто производится путем изучения механизмов защиты, к примеру, непосредственным контактом с ней. Правда, в этом случае велика вероятность обнаружения и пресечения системой подобных попыток. В результате службой безопасности будут предприняты дополнительные меры. Более безопасным и результативным для злоумышленника является другой подход: получение копии получение копии программного средства защиты и ее тщательное изучение. Для предотвращения подобных ситуаций используется система защиты от исследования и копирования информации (СЗИК). Таким образом, СРД и СЗИК могут рассматриваться как подсистемы системы защиты от НСДИ.

8

Толчком для создания системы разграничения доступа наиболее часто становится решение администратора компьютерной системы о распределении доступа пользователей к ее ресурсам. Информация хранится, обрабатывается и передается файлами, и поэтому доступ к ней определяется на уровне объектов доступа. Иначе определяется доступ в базах данных, в которых он предписывается к отдельным частям по разного рода правилам и предписаниям. Определяя полномочия, администратор так же отмечает операции, разрешенные к выполнению различным пользователям с различными правами. Различают следующие операции:

-

чтение; -

запись; -

выполнение программ.

Запись имеет свои варианты. Субъекту может быть предоставлено право записывать в файл с модификацией его содержимого. Другой вариант обозначает лишь дописывание в файл без каких-либо изменений. В компьютерной системе нашли признание и практическое использование следующие подходы к разграничению прав доступа:

-

матричный; -

полномочный.

Матричное управление, как нетрудно догадаться, использует при организации матрицы доступа.

Они представляют собой таблицу, где объекту доступа соответствует столбец Оj, а субъекту - строка Si. При пересечении указываются операции, допущенные к выполнению субъекту i с объектом j. Матричное управление позволяет с большой точностью устанавливать права субъектов доступа, определяющие выполнение позволенных операций над объектами доступа. Увы, на практике из-за огромного числа субъектов и объектов матрица доступа «вырастает» до размеров, достаточно трудных к поддержанию в адекватном состоянии. Полномочный или мандатный метод основывается на многоуровневой модели защиты. Он построен по аналогии с «ручным» конфиденциальным делопроизводством. Файлу определяется гриф секретности, а также метки, показывающие степени секретности.9

Субъектам присваивается уровень допуска, устанавливающего максимальную степень секретности, к которой позволяется доступ. Субъекту определяются категории, связанные с различными метками файла. Порядок разграничения прав доступа устанавливается следующим образом: пользователь получает допуск к работе с файлом лишь в том случае, если его уровень допуска равен или выше степени секретности файла, а в наборе категорий, установленных для данного субъекта, находятся категории, установленные для данного файла. В компьютерной системе все права пользователя содержатся в его мандате. Объекты содержат метки с записанными в них признаками секретности. Права каждого отдельно взято субъекта и параметры секретности каждого объекта реализуются в виде совокупности уровня и набора категорий секретности. Подобная организация позволяет сделать процессы разграничения доступа более простыми и требующими меньшего количества затраченных средств и ресурсов, т. к. при создании нового объекта необходимо лишь создать его метку. Правда, при такой организации порой приходится повышать секретность информации из-за невозможности более четкого и конкретного распределения доступа. Если право установления правил доступа к объекту принадлежит владельцу объекта, то подобный метод контроля доступа называется дискреционным.

10

Система разграничения доступа к информации содержит четыре функциональных блока:

-

блок идентификации и аутентификации субъектов доступа; -

диспетчер доступа; -

блок криптографического преобразования информации при ее хранении и передаче; -

блок очистки памяти.

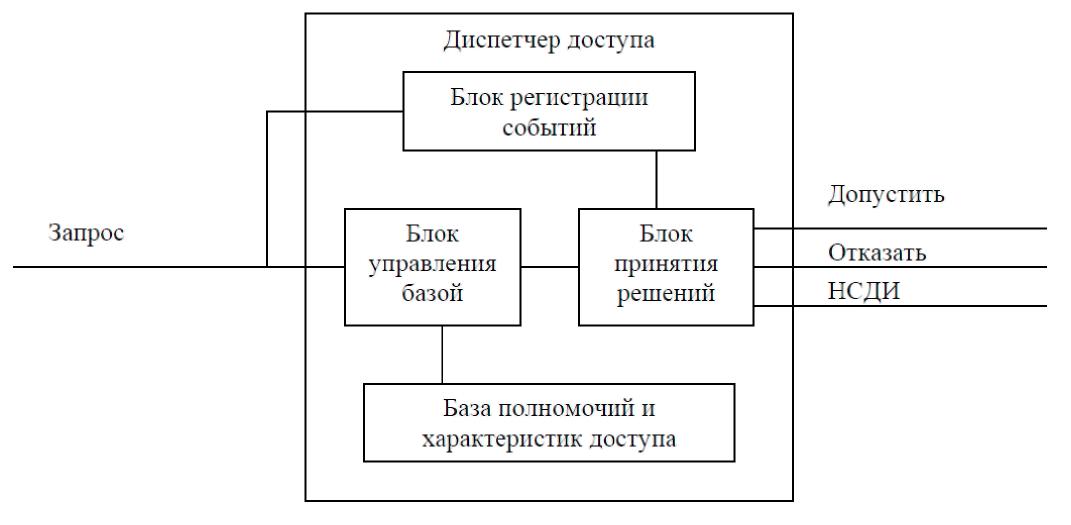

Идентификация и аутентификация субъектов реализуется в момент их доступа, в том числе и дистанционного. Диспетчер доступа создается в виде программно-аппаратных механизмов и обеспечивает нужную дисциплину распределения доступа субъектов к объектам доступа. Диспетчер доступа распределяет доступ к внутренним ресурсам системы субъектов, уже допущенных к этим системам.

Рисунок 1. Диспетчер доступа

Необходимость использования диспетчера доступа возникает лишь в многопользовательских КС. В системе разграничения доступа должна быть определена функция очистки оперативной памяти и рабочих областей на внешних ЗУ после завершения выполнения программного обеспечения, обрабатывающего конфиденциальные данные.11 Очистка должна реализовываться путем записи в свободные участки памяти определенной последовательности двоичных кодов, а не только удалением учетной информации о файлах из матриц ОС, как это делается при стандартном удалении средствами операционной системы.

2.2 Программно-аппаратные средства функционального контроля компьютерных систем

Программно-аппаратные средства защиты информации – вся система обработки информации или часть ее физических компонентов с размещенными программами и данными. Программы при этом размещаются таким образом, чтобы их несанкционированное изменение было невозможным в ходе исполнения. Программы и данные, размещенные на ПЗУ с электронным программированием, допускающим стирание, рассматриваются как программное обеспечение.

К программным и программно-аппаратным средствам защиты информации относятся:12

-

средства криптографической защиты информации; -

антивирусные программы; -

средства идентификации и аутентификации пользователей; -

средства управления доступом; -

средства протоколирования и аудита; -

средства экранирования.

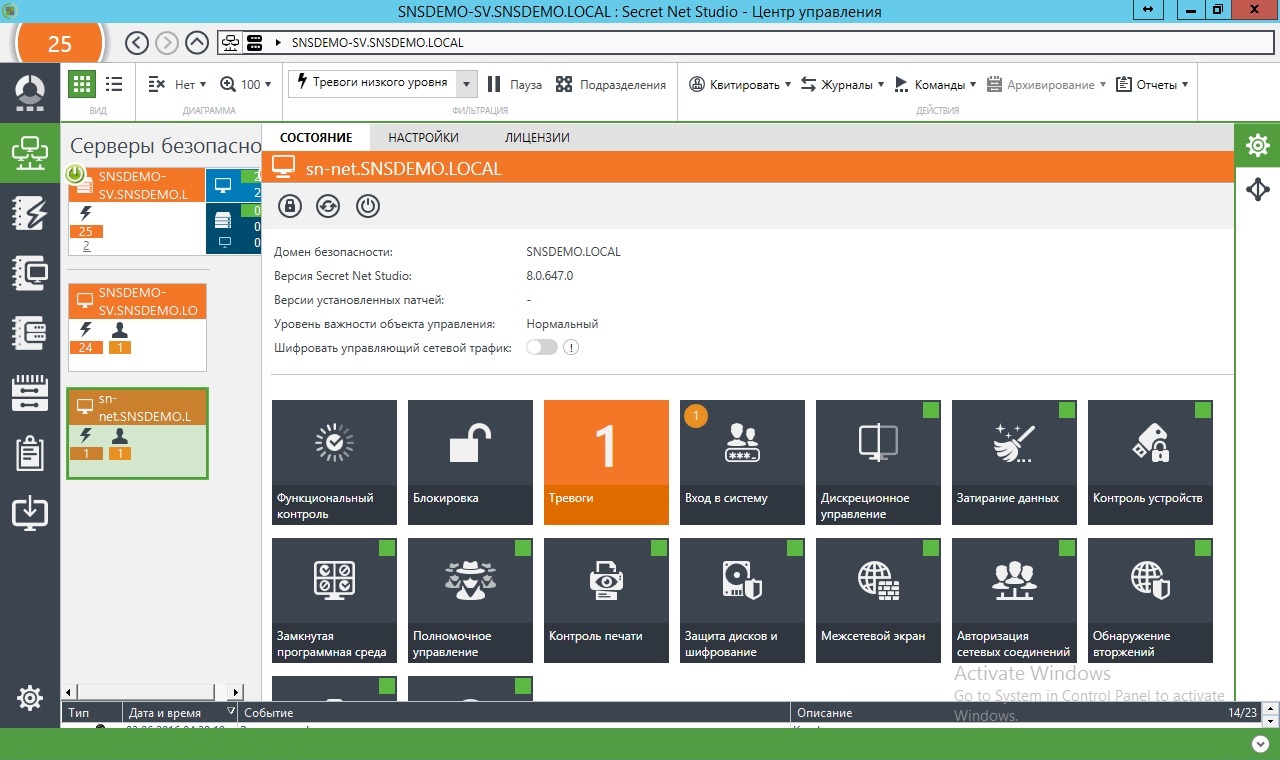

Secret Net Studio представляет из себя комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

Рисунок 2 – Программно-аппаратный комплекс контроля компьютерных систем Secret Net

Ключевые особенности:13

-

Независимый от ОС контроль внутренних механизмов СЗИ и драйверов; -

Автоматизированная настройка механизмов для выполнения требований регуляторов; -

Удобные графические инструменты мониторинга состояния компьютеров в защищаемой системе; -

Комплексная защита на пяти уровнях: защита данных, приложений, сетевого взаимодействия, операционной системы и подключаемых устройств; -

Интеграция независимых от ОС защитных механизмов для повышения общего уровня защищенности рабочих станций и серверов; -

Создание централизованных политик безопасности и их наследование в распределенных инфраструктурах; -

Поддержка иерархии и резервирования серверов безопасности в распределенных инфраструктурах.

Dallas Lock 8.0 представляет собой программный комплекс средств защиты информации в операционных системах семейства Windows с возможностью подключения аппаратных идентификаторов.

Рисунок 3 – Типовая инфраструктурная схема создания контролируемой компьютерной среды с помощью продукта Dallas Lock

Система защиты Dallas Lock 8.0 состоит из следующих основных компонентов:

-

Программное ядро (Драйвер защиты). -

Подсистема администрирования. -

Подсистема управления доступом. -

Подсистема регистрации и учета. -

Подсистема идентификации и аутентификации. -

Подсистема гарантированной зачистки информации. -

Подсистема преобразования информации. -

Подсистема контроля устройств. -

Подсистема межсетевого экранирования. -

Подсистема обнаружения вторжений. -

Подсистема контроля целостности. -

Подсистема восстановления после сбоев. -

Подсистема развертывания (установочные модули). -

Подсистема централизованного контроля конфигураций. -

Подсистема резервного копирования.

Secret Net Studio и Dallas Lock 8.0-K примерно равны по характеристикам, вопрос о применении конкретного средства решается либо на основе различий архитектуры СЗИ и требования к наличию аппаратной части, либо на основе экономической выгодности продукта в конкретной компании. (табл. 1)

Таблица 1 – Сравнение средств контроля компьютерных систем Secret Net Studio и СЗИ Dallas Lock 8.0-K

| | Secret Net Studio | Dallas Lock 8.0-K |

| Сертификат соответствия | ФСТЭК России №3745 от 16 мая 2017г Действителен до 16 мая 2025 г. | ФСТЭК России №2720 от 25 сентября 2012г Действителен до 25 сентября 2021 г. |

| Класс защищенности СВТ | 5 класс защищенности СВТ | 5 класс защищенности СВТ |

| Класс защиты МЭ | ИТ.МЭ.В4.ПЗ | ИТ.МЭ.В4.ПЗ |

| Класс защиты СОВ | ИТ.СОВ.У4.ПЗ | ИТ.СОВ.У4.ПЗ |

| Класс защиты СКН | ИТ.СКН.П4.П3 | ИТ.СКН.П4.ПЗ |

| Уровень контроля отсутствия НДВ | УД 4 | УД 4 |

| САВЗ | 4 класс защиты САВЗ | — |

| Класс АС | 1Г | 1Г |

| Класс защищенности ГИС / АСУ ТП Уровень защищенности ПДн Категория значимых объектов КИИ | до 1 вкл. | до 1 вкл. |

ViPNet CSP 4 — российский криптопровайдер, сертифицированный ФСБ России как средство криптографической защиты информации (СКЗИ) и электронной подписи

Рисунок 4 – Программная средства средства контроля сетевого доступа ViPNet CSP

ViPNet CSP 4 позволяет:

-

Создавать ключи электронной подписи, формировать и проверять ЭП по ГОСТ Р 34.10-2012. -

Хэшировать данные по ГОСТ Р 34.11-2012 -

Шифровать и производить имитозащиту данных по ГОСТ 28147-89, ГОСТ 34.12-2018, ГОСТ 34.13-2018 -

Создавать защищенные TLS-соединения (только для Windows) -

Формировать CMS-сообщения, включая расширение CAdES-BES; -

Формировать транспортные ключевые контейнеры.

КриптоПро CSP 5.0 — новое поколение криптопровайдера