Файл: Исследование возможностей средств функционального контроля компьютерных систем.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.04.2024

Просмотров: 24

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

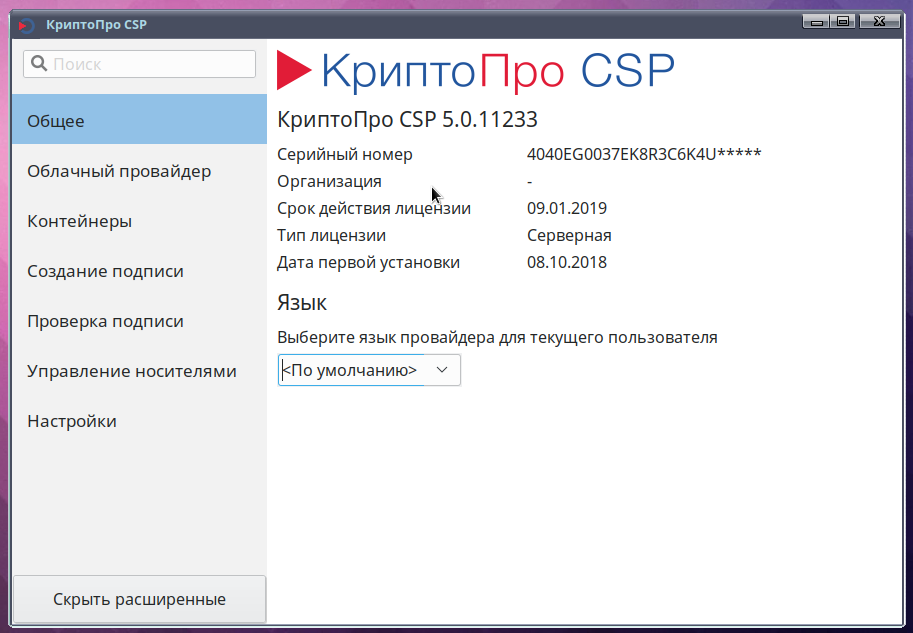

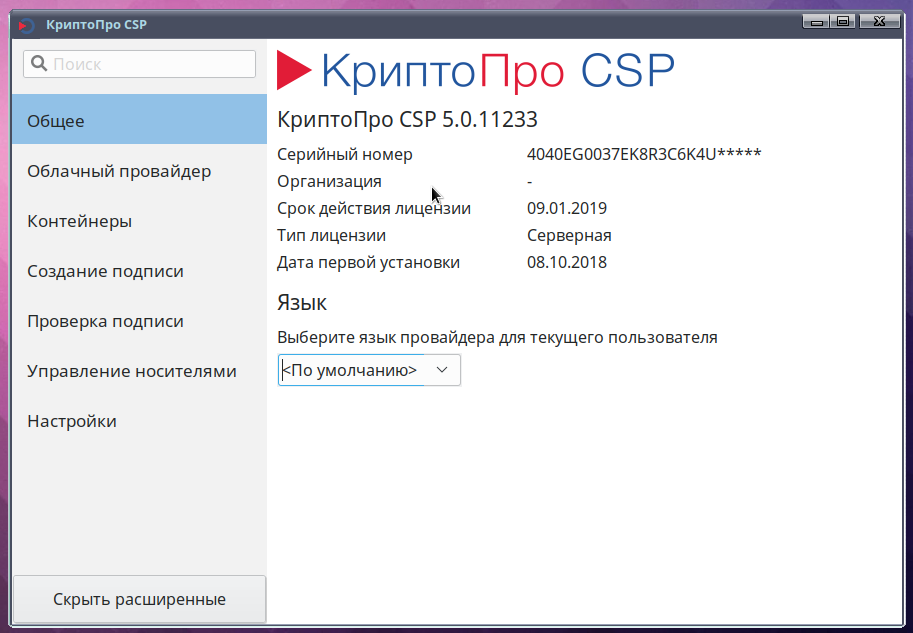

Рисунок 6 – Интерфейс программы КриптоПро CSP

КриптоПро CSP 5.0 позволяет:14

Таблица 2 – Сравнение функционала и возможностей СКЗИ ViPNet CSP 4 и КриптоПро CSP 5.0

По функциональным возможностям выигрывает СКЗИ VipNet, но окончательный выбор зависит лишь от поставленных задач и требований к программно-аппаратным средствам. Например КриптоПро CSP подойдет индивидуальным пользователям и командам, которые нуждаются в хранении ключей, а VipNet CSP подойдет компаниям, фирмам и предприятиям, которые хотят надежно защитить рабочее место от внешних и внутренних сетевых атак.

К сожалению, универсального решения, подходящего любой компании, сегодня нет. Именно поэтому важно понимать, чем один продукт отличается от другого и каким требованиям регулятора они удовлетворяют. Данное сравнение следует рассматривать как базисное. Во всех тонкостях работы СЗИ от НСД зачастую трудно разобраться даже профессионалам, не говоря уже о потенциальных клиентах. Еще сложнее сравнить возможности решений между собой. Стоит понимать, что в рамках данного материала мы не сравниваем эффективность или удобство того или иного решения. Для этого необходимо проводить масштабные тесты в условиях, приближенных к «боевым», что требует несоизмеримо больших затрат — как на разработку методик сравнения, так и на их воплощение.

1. Методы контроля при обработке информации в компьютерной системе классифицируют по различным параметрам: количеству операций, охватываемых контролем, – единичный (одна операция), групповой (группа последовательных операций), комплексный (контролируется, например, процесс сбора данных); частоте контроля – непрерывный, циклический, периодический, разовый, выборочный, по отклонениям; времени контроля – до выполнения основных операций, одновременно с ними, в промежутках между основными операциями, после них; виду оборудования контроля – встроенный, контроль с помощью дополнительных технических средств, безаппаратный; уровню автоматизации – ручной, автоматизированный, автоматический

2. Одной из наиболее важных задач в области мониторинга и анализа вычислительных ком-плексов и компьютерных систем является задача раз-работки методики анализа эффективности функцио-нирования высокопроизводительных вычислительных систем

3. Средства защиты сетевого действия (программные или аппаратно-программные) устанавливаются на тех компьютерах в составе локальной вычислительной сети, обмен информацией между которыми в открытом режиме нецелесообразен. СЗИ этого класса основываются на криптографических методах защиты с использованием механизма открытых ключей. Если компьютер работает в незащищенном режиме, то в составе ЛВС он присутствует как равноправная рабочая станция. Перевод компьютера в защищенный режим означает шифрование всего входящего/исходящего трафика, включая адресную и служебную информацию, или только пакетированных данных. ПЭВМ, на которых не установлено соответствующее программное (аппаратно-программное) обеспечение просто не «видят» в сети станции, работающие под управлением сетевых СЗИ.

4. Классическим примером комплексного средства защиты, включающего в себя функцию организации VPN, является распространенное отечественное аппаратно-программное средство сетевой защиты ViPNet, разработанное компанией «ИнфоТеКС» (Информационные Технологии и ТелеКоммуникационные Системы, г. Москва). Сетевые решения и технология ViPNet позволяют:

• защищать передачу данных, файлов, видеоинформации и переговоры, информационные ресурсы пользователя и корпоративной сети при работе с любыми приложениями Интернет/Интранет;

• создавать в открытой глобальной сети Интернет закрытые корпоративные Интранет-сети.

5. Универсального решения, подходящего любой компании, сегодня нет. Именно поэтому важно понимать, чем один продукт отличается от другого и каким требованиям регулятора они удовлетворяют. Данное сравнение следует рассматривать как базисное. Во всех тонкостях работы СЗИ от НСД зачастую трудно разобраться даже профессионалам, не говоря уже о потенциальных клиентах. Еще сложнее сравнить возможности решений между собой. Стоит понимать, что в рамках данного материала мы не сравниваем эффективность или удобство того или иного решения. Для этого необходимо проводить масштабные тесты в условиях, приближенных к «боевым», что требует несоизмеримо больших затрат — как на разработку методик сравнения, так и на их воплощение

1 Будко В.Н. Информационная безопасность и защита информации: Конспект лекций // Воронеж: Изд-во ВГУ, 2013. – 86 с.

2 Варлатая С.К., Шаханова М.В. Программно-аппаратная защита информации: учеб. пособие // Владивосток: Изд-во ДВГТУ, 2014. -318 с. -С. 79-81.

3 Бармен Скотт. Разработка правил информационной безопасности – М.: Вильямс, 2012. — 208 с.

4 Галатенко В. А. Основы информационной безопасности, курс лекций: учебное пособие / Издание третье / Под редакцией академика РАН В.Б. Бетелина // Москва: ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2016. - 208 с.

5 Каймин В.А. Информатика. Учебник для вузов // Москва, ИНФРА-М, 2013.

6 Корнеев И.К., Степанов Е.А. Защита информации в офисе - М.: ТК Велби, Издательство Проспект, 2016. — 336 с.

7 Руководящий документ. Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016

8 Руководящий документ. Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016.

9 Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации // Москва: Изд-во "Яхтсмен", 2016. - 187 с.

10 Гришина Н.В. Организация комплексной системы защиты информации – М.: Гелиос АРВ, 2016. — 256 с.

11 Корнюшин П.Н. Информационная безопасность: Учебное пособие - Владивосток: ТИДОТ ДВГУ, 2013. - 154 с.

12 Железняк В.К. Защита информации от утечки по техническим каналам: Учебное пособие // Санкт-Петербург: ГУАП, 2016. - 188 с.

13 Игнатьев В.А. Информационная безопасность современного коммерческого предприятия. Монография - Старый Оскол: ООО «ТНТ», 2015. -336 с.

14 Садердинов А. А., Трайнев В. А., Федулов А. А. Информационная безопасность предприятия: Учебное пособие. -2-е изд. // Москва, Издательская корпорация «Дашков и К°», 2015. - 336 с.

Рисунок 6 – Интерфейс программы КриптоПро CSP

КриптоПро CSP 5.0 позволяет:14

-

Формирование и проверка электронной подписи. -

Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты. -

Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec. -

Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Таблица 2 – Сравнение функционала и возможностей СКЗИ ViPNet CSP 4 и КриптоПро CSP 5.0

| | ViPNet CSP 4 | КриптоПро CSP 5.0 |

| Стартовая стоимость | 2700 руб. единоразово / пользователь | 4350 руб. в год / пользователь |

| VPN / Виртуальная Частная Сеть | + | - |

| Брандмауэры | - | - |

| Контроль доступа | + | + |

| Мониторинг активности | + | - |

| Отчетность / Аналитика | - | - |

| Реакция на угрозы | + | - |

| Система обнаружения вторжений | + | - |

| Сканирование уязвимостей | - | - |

По функциональным возможностям выигрывает СКЗИ VipNet, но окончательный выбор зависит лишь от поставленных задач и требований к программно-аппаратным средствам. Например КриптоПро CSP подойдет индивидуальным пользователям и командам, которые нуждаются в хранении ключей, а VipNet CSP подойдет компаниям, фирмам и предприятиям, которые хотят надежно защитить рабочее место от внешних и внутренних сетевых атак.

К сожалению, универсального решения, подходящего любой компании, сегодня нет. Именно поэтому важно понимать, чем один продукт отличается от другого и каким требованиям регулятора они удовлетворяют. Данное сравнение следует рассматривать как базисное. Во всех тонкостях работы СЗИ от НСД зачастую трудно разобраться даже профессионалам, не говоря уже о потенциальных клиентах. Еще сложнее сравнить возможности решений между собой. Стоит понимать, что в рамках данного материала мы не сравниваем эффективность или удобство того или иного решения. Для этого необходимо проводить масштабные тесты в условиях, приближенных к «боевым», что требует несоизмеримо больших затрат — как на разработку методик сравнения, так и на их воплощение.

Заключение

1. Методы контроля при обработке информации в компьютерной системе классифицируют по различным параметрам: количеству операций, охватываемых контролем, – единичный (одна операция), групповой (группа последовательных операций), комплексный (контролируется, например, процесс сбора данных); частоте контроля – непрерывный, циклический, периодический, разовый, выборочный, по отклонениям; времени контроля – до выполнения основных операций, одновременно с ними, в промежутках между основными операциями, после них; виду оборудования контроля – встроенный, контроль с помощью дополнительных технических средств, безаппаратный; уровню автоматизации – ручной, автоматизированный, автоматический

2. Одной из наиболее важных задач в области мониторинга и анализа вычислительных ком-плексов и компьютерных систем является задача раз-работки методики анализа эффективности функцио-нирования высокопроизводительных вычислительных систем

3. Средства защиты сетевого действия (программные или аппаратно-программные) устанавливаются на тех компьютерах в составе локальной вычислительной сети, обмен информацией между которыми в открытом режиме нецелесообразен. СЗИ этого класса основываются на криптографических методах защиты с использованием механизма открытых ключей. Если компьютер работает в незащищенном режиме, то в составе ЛВС он присутствует как равноправная рабочая станция. Перевод компьютера в защищенный режим означает шифрование всего входящего/исходящего трафика, включая адресную и служебную информацию, или только пакетированных данных. ПЭВМ, на которых не установлено соответствующее программное (аппаратно-программное) обеспечение просто не «видят» в сети станции, работающие под управлением сетевых СЗИ.

4. Классическим примером комплексного средства защиты, включающего в себя функцию организации VPN, является распространенное отечественное аппаратно-программное средство сетевой защиты ViPNet, разработанное компанией «ИнфоТеКС» (Информационные Технологии и ТелеКоммуникационные Системы, г. Москва). Сетевые решения и технология ViPNet позволяют:

• защищать передачу данных, файлов, видеоинформации и переговоры, информационные ресурсы пользователя и корпоративной сети при работе с любыми приложениями Интернет/Интранет;

• создавать в открытой глобальной сети Интернет закрытые корпоративные Интранет-сети.

5. Универсального решения, подходящего любой компании, сегодня нет. Именно поэтому важно понимать, чем один продукт отличается от другого и каким требованиям регулятора они удовлетворяют. Данное сравнение следует рассматривать как базисное. Во всех тонкостях работы СЗИ от НСД зачастую трудно разобраться даже профессионалам, не говоря уже о потенциальных клиентах. Еще сложнее сравнить возможности решений между собой. Стоит понимать, что в рамках данного материала мы не сравниваем эффективность или удобство того или иного решения. Для этого необходимо проводить масштабные тесты в условиях, приближенных к «боевым», что требует несоизмеримо больших затрат — как на разработку методик сравнения, так и на их воплощение

Список используемых источников

-

Руководящий документ. Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016 -

Руководящий документ. Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016. -

Бармен Скотт. Разработка правил информационной безопасности – М.: Вильямс, 2012. — 208 с. -

Будко В.Н. Информационная безопасность и защита информации: Конспект лекций // Воронеж: Изд-во ВГУ, 2013. – 86 с. -

Варлатая С.К., Шаханова М.В. Программно-аппаратная защита информации: учеб. пособие // Владивосток: Изд-во ДВГТУ, 2014. -318 с. -С. 79-81. -

Галатенко В. А. Основы информационной безопасности, курс лекций: учебное пособие / Издание третье / Под редакцией академика РАН В.Б. Бетелина // Москва: ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2016. - 208 с. -

Гришина Н.В. Организация комплексной системы защиты информации – М.: Гелиос АРВ, 2016. — 256 с. -

Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации // Москва: Изд-во "Яхтсмен", 2016. - 187 с. -

Железняк В.К. Защита информации от утечки по техническим каналам: Учебное пособие // Санкт-Петербург: ГУАП, 2016. - 188 с. -

Игнатьев В.А. Информационная безопасность современного коммерческого предприятия. Монография - Старый Оскол: ООО «ТНТ», 2015. -336 с. -

Каймин В.А. Информатика. Учебник для вузов // Москва, ИНФРА-М, 2013. -

Каймин В.А., Касаев Б.С. Информатика. Практикум на ЭВМ // Москва, ИНФРА-М, 2013. -

Корнеев И.К., Степанов Е.А. Защита информации в офисе - М.: ТК Велби, Издательство Проспект, 2016. — 336 с. -

Корнюшин П.Н. Информационная безопасность: Учебное пособие - Владивосток: ТИДОТ ДВГУ, 2013. - 154 с. -

Малюк А.А. Теория защиты информации. М.: Горячая линия - Телеком, 2012. — 184 с. -

Мельников В.П. Информационная безопасность и защита информации: учебное пособие для студ. Выс5ш. учеб. заведений 3-е изд. - М.: Издательский центр «Академия», 2016. — 336 с. -

Мордвинов В.А., Фомина А.Б. Защита информации и информационная безопасность – М.: МИРЭА, ГНИИ ИТТ "Информика", 2014. - 69 с. -

Пазизин С.В. Основы защиты информации в компьютерных системах (учебное пособие) // Москва: ТВП/ОПиПМ, 2013. - 178 с. -

Ржавский К.В. Информационная безопасность: практическая защита информационных технологий и телекоммуникационных систем: Учебное пособие // Волгоград: ВолГУ, 2012. - 122 с. -

Садердинов А. А., Трайнев В. А., Федулов А. А. Информационная безопасность предприятия: Учебное пособие. -2-е изд. // Москва, Издательская корпорация «Дашков и К°», 2015. - 336 с. -

Шаньгин В. Ф. Защита компьютерной информации. Эффективные методы и средства // Москва: ДМК Пресс, 2016. — 544 с. -

Ярочкин В.И. Информационная безопасность. Учебник для вузов // Москва, Академический Проект, Мир, 2016 . -544 с.

1 Будко В.Н. Информационная безопасность и защита информации: Конспект лекций // Воронеж: Изд-во ВГУ, 2013. – 86 с.

2 Варлатая С.К., Шаханова М.В. Программно-аппаратная защита информации: учеб. пособие // Владивосток: Изд-во ДВГТУ, 2014. -318 с. -С. 79-81.

3 Бармен Скотт. Разработка правил информационной безопасности – М.: Вильямс, 2012. — 208 с.

4 Галатенко В. А. Основы информационной безопасности, курс лекций: учебное пособие / Издание третье / Под редакцией академика РАН В.Б. Бетелина // Москва: ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2016. - 208 с.

5 Каймин В.А. Информатика. Учебник для вузов // Москва, ИНФРА-М, 2013.

6 Корнеев И.К., Степанов Е.А. Защита информации в офисе - М.: ТК Велби, Издательство Проспект, 2016. — 336 с.

7 Руководящий документ. Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016

8 Руководящий документ. Средства вычислительной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации [Текст]. Утвержден Гостехкомиссией России. – М.: Изд-во стандартов, 2016.

9 Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации // Москва: Изд-во "Яхтсмен", 2016. - 187 с.

10 Гришина Н.В. Организация комплексной системы защиты информации – М.: Гелиос АРВ, 2016. — 256 с.

11 Корнюшин П.Н. Информационная безопасность: Учебное пособие - Владивосток: ТИДОТ ДВГУ, 2013. - 154 с.

12 Железняк В.К. Защита информации от утечки по техническим каналам: Учебное пособие // Санкт-Петербург: ГУАП, 2016. - 188 с.

13 Игнатьев В.А. Информационная безопасность современного коммерческого предприятия. Монография - Старый Оскол: ООО «ТНТ», 2015. -336 с.

14 Садердинов А. А., Трайнев В. А., Федулов А. А. Информационная безопасность предприятия: Учебное пособие. -2-е изд. // Москва, Издательская корпорация «Дашков и К°», 2015. - 336 с.