Файл: Целью курсовой работы является закрепление и углубление теоретических знаний в области инженернотехнической защиты информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 28.04.2024

Просмотров: 26

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Целью курсовой работы является закрепление и углубление теоретических знаний в области инженерно-технической защиты информации.

Задание на курсовую работу

В соответствии с заданием схематично изображается план помещения организации, которая занимается разработкой ПО и IT-решений. Данная организация призвана создавать, как простые задачи, так и масштабные проекты. У нее существуют свои заказчики, которые регулярно или время от времени осуществляют заказ проектов в области IT. Поэтому данная организация сотрудничает со множеством других организаций, в связи с чем имеет свою клиентскую базу. Помимо этого, между заказчиком и организацией осуществляется обмен конфиденциальной информацией, к которой имеют доступ только ограниченные лица внутри двух организаций. То есть третье лицо не должно заполучить данные, которыми оперируют организации. Следовательно, целью руководителя службы информационной безопасности внутри организации служит обнаружение технических каналов утечки информации, а также их предотвращение и обеспечение безопасности предоставляемых данных в контролируемой зоне. А также приобретение навыков в расчетно-экспериментальной оценке речевой информации от угроз информационной безопасности.

Для начала рассматривается инженерно-конструктивные особенности защищаемого помещения, представленные в соответствии с Таблицей 1.

Таблица 1. Инженерно-конструктивные особенности защищаемого помещения

| Вариант | СКУД | Электроснаб. | Связь | Отопление | Вентиляц | Шторы | Охранная сигн. | Громк.оповещ. |

| 5 | да | пром | ТСОП | вода | да | нет | да | нет |

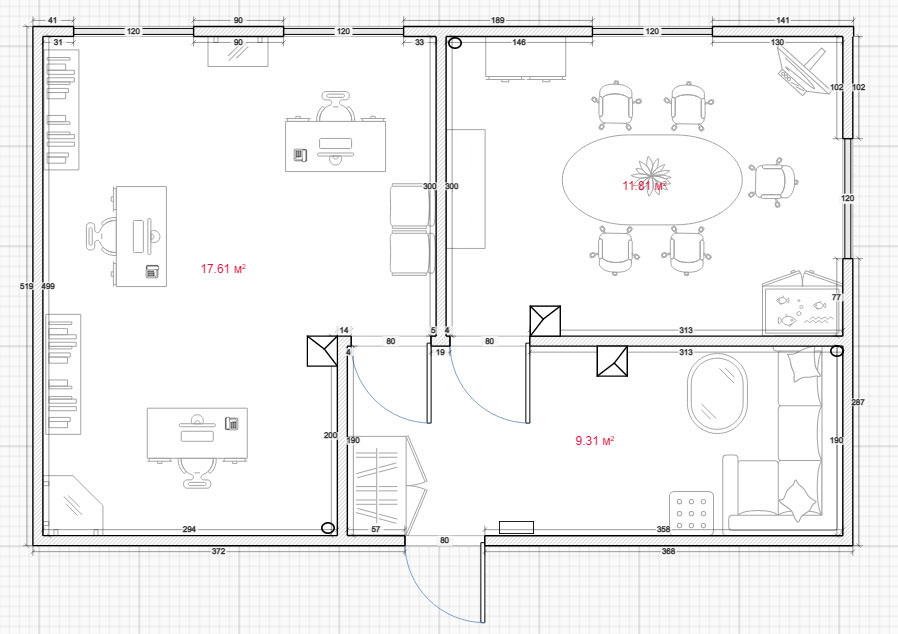

Затем на основании заданных данных, конструируется план помещения объекта информатизации в соответствии с Рисунком 1.

Рисунок 1 – План помещения объекта информатизации

Таблица 2. Технический паспорт защищаемого объекта

| № п/п | Название помещения | Технический отдел | |||

| | Этаж | 3 | Площадь,  | 38,6 | |

| | Количество окон, тип сигнализации. Наличие штор на окнах | 1 | Двухкамерный стеклопакет, 4 окна выходят на внешнюю сторону здания (на дорогу). Охранная сигнализация: Гранит-8 Шторы отсутствуют. | ||

| | Двери, количество, одинарные, двойные | 3 | Одинарные: 2 выходят в приёмную, 1 выходит к лестничному проёму и лифтам. | ||

| | Соседние помещения | Имеются сверху и снизу. | |||

| | Толщина ж/б перекрытий | Толщина перекрытия - 220 мм. | |||

| | Наличие комнат с неконтролируемым доступом на этаж | Нет | |||

| | Наличие хранилищ бумажных документов | 2 | Шкаф металлический | ||

| | Вентиляционные отверстия, места размещения, размеры отверстий. | В приемной (0,5 м), в переговорной (0,5 м), в кабинете (0,5 м) | |||

| | Батареи отопления, типы. Куда выходят трубы. | 3 | Радиаторы биметаллические (1 в переговорной, 2 в кабинете). Выход в подвал. | ||

| | Цепи электропитания, количество розеток | 220В, один входящий (исходящий) кабель в каждый кабинет. Источник бесперебойного питания | 12 | ||

| | Телефон, количество | Стационарный. Места установки – рабочие столы. Тип кабеля – ТРП (2х жильный) | 3 | ||

| | Радиотрансляция | Нет | |||

| | Бытовые радиоприборы | Нет | |||

| | АРМ, расположение, количество | 4 | Системный блок, монитор, клавиатура, мышь - рабочие столы. МФУ – кабинет. | ||

| | Технические характеристики АРМ | SafeRAY S101 Процессор Intel(R) Core(TM) i5-9400 CPU @ 2.90 GHz Монитор AOC Professional X24P1 24” Принтер HP Laserjet Pro M428 | |||

| | Система контроля и управления доступом | Сетевая система | 1 | ||

| | Количество и тех. характеристики серверов | Сервер СКУД, на котором функционирует ПО, собирающее данные со всех элементов системы и управляющее её оборудование | 1 | ||

| | Количество коммутаторов ЛВС | Нет | 0 | ||

Таблица 3. Элементы информации, требующие защиты

| № элемента информации | Элемент информации | Гриф конфиденциальности информации | Наименование источника информации | Местонахождение источника информации |

| | Договорные отношения с заказчиками | Конфиденциальная информация | Документы | Шкаф металлический |

| | Готовые проекты заказчиков | Служебная тайна | Персональный компьютер №1 | Рабочее место №1 |

| | Клиентская база | Конфиденциальная информация | Персональный компьютер №2 | Рабочее место №2 |

| | Денежные переводы | Конфиденциальная информация | Персональный компьютер №3 | Рабочее место №3 |

Таблица 4. Возможные каналы утечки информации

| № элемента информации | Источник сигнала | Злоумышленник | Путь утечки информации | Вид канала | Порядковый номер ТКУИ |

| 1 | Договоры, которые хранятся в металлических шкафах под ключ | Внешний | Завладевание ключом и проникновение в металлический шкаф | Вещественный | 1 |

| Внешний | Скрытое наблюдение | Оптический | 2 | ||

| 2 | Лица, привлекаемые для установки, наладки, монтажа | Внешний | Перехват ПЭМИ | Электромагнитный | 3 |

| Бывшие работники | Внутренний | Копирование данных на SSD накопитель | Вещественный | 4 | |

| Внутренний | Внутреннее прослушивание | Акустический | 5 | ||

| 33 | Клавиатура, монитор, телефонные разговоры, принтер | Внешний | Перехват ВЧ сигналов в проводных линиях | Акустоэлектрический | 6 |

| Внешний | Скрытое прослушивание | Акустовибрационный | 7 | ||

| 4 | Денежные переводы, осуществляемые заказчиками | Внешний | Перехват ПЭМИ | Электромагнитный | 8 |

| Внешний | Перехват наводок ПЭМИ | Электрический | 9 |

Реализация перехвата информации:

Что и как делает злоумышленник, включая используемые им технические средства.

1. Внешний, вещественный.

Злоумышленник может украсть ключ у сотрудников организации. Злоумышленник, к примеру, может попасть, в офис, как потенциальный клиент (похитить ключ и овладеть документами, в нерабочее время). Злоумышленником может выступать лицо из конкурирующей организации, либо иное лицо, в чьих интересах заполучить конфиденциальные данные об отношениях организации с заказчиками. Допустим, злоумышленника интересуют договорные отношения с определенным заказчиком, следовательно он может взять папку с договорами и покинуть помещение.

2. Внешний, оптический.

Злоумышленник может прийти в офис, как потенциальный клиент и вести видеосъёмку с помощью средства видеофиксации, либо фотографирования (устройством может выступать, к примеру, смартфон). Информация может быть похищена, в момент, когда сотрудник занимается сверкой данных и договорные отношения находятся в открытом виде при клиенте. Злоумышленником может выступать лицо из конкурирующей организации, либо иное лицо, в чьих интересах заполучить конфиденциальные данные об отношениях организации с заказчиками.

3. Внешний, электромагнитный.

Злоумышленник может осуществить перехват ПЭМИ (побочных электромагнитных излучений) с помощью средств радиотехнической разведки (средства располагаются за пределами контролируемой зоны). Источником сигнала ПЭМИ выступает персональный компьютер №1(СВТ).Применяемыми техническими средствами выступают: антенна, анализатор спектра, комплекс «Вензель-М3»(аппаратный комплекс для исследования сигналов в проводных линиях), ПАК «Навигатор»(программно-аппаратный комплекс поиска и измерения пэмин), ноутбук. Побочное электромагнитное излучение, было образовано в результате вывода информации на экран монитора, и принято антенной, затем после усиления передано в анализатор спектра. После анализа найденных частот, выявляются частоты, в которых имеется информативный сигнал (позволяет увидеть осциллограмму и спектр принимаемого сигнала). Затем полученный сигнал поступает в модуль цифровой обработки сигналов. Затем после обработки и преобразования видеосигнал поступает на ноутбук злоумышленника. Злоумышленниками могут выступать лица, привлекаемые для установки, наладки, монтажа(временные работники), которые осведомлены о расположении аппаратуры и могут знать, какие данные находятся на том или ином персональном компьютере (эти люди могут представлять интересы других организаций-конкурентов, дабы завладеть конфиденциальной информацией).

4. Внутренний, вещественный

Бывший работник (злоумышленник) имеет свободный доступ к персональному компьютеру №2. Он может перенести данные о готовых проектах на свой SSD – накопитель. Бывший работник может вынести скопированные данные за пределы контролируемой зоны.

Злоумышленником выступает бывший работник. Он похищает информацию в личных целях (например, хищение готовых проектов заказчиком для использования их на работе в других организациях).

5. Внутренний, акустический

Злоумышленник может вести неразрешенную запись разговоров с помощью диктофона. Также он может осуществлять подслушивание разговоров, находясь в пределах контролируемой зоны, либо за пределами (вблизи контролируемой зоны), используя направленные микрофоны (к примеру, микрофон может быть трубчатого или параболического типа). Злоумышленником выступает бывший работник.

6. Внешний, акустоэлектрический.

Акустоэлектрические каналы образуются за счет преобразования акустических сигналов в электрические. За преобразование могут отвечать, к примеру, микрофоны, которые имеются в телефонном аппарате. Подобные преобразования называются «микрофонным эффектом». Злоумышленник может осуществить перехват информации с применением высокочастотно навязывания. Выход линии телефонного аппарата уходит за пределы контролируемой зоны. Принцип работы ВЧ-навязывания подразумевает под собой несанкционированное получение речевой информации, которое основано на зондировании мощным ВЧ-сигналом в пределах контролируемой зоны. У данного метода есть недостатки так, как он применяется на небольшой дальности действия и оказывает высокий уровень облучающих сигналов. Перехват информации осуществляется в телефонных линиях, злоумышленник подает ВЧ-колебания на провод. ВЧ-колебания исходят от специального генератора-передатчика.

7. Внешний, акустовибрационный.

Злоумышленник может перехватить информацию, например, через оконные рамы и стекла, каналы вентиляции и водоснабжения. Он использует стетоскоп, который позволяет преобразовать получаемую информацию в виде механических колебаний в акустический сигнал. Такие преобразования дают не 100% разборчивый текст. Возможно получить смысл контекста благодаря программному восстановлению. Устройство перехвата может быть установлено на трубу в помещении котельной или закреплено на соседнем здании.

8. Внешний, электромагнитный.