ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.02.2024

Просмотров: 23

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

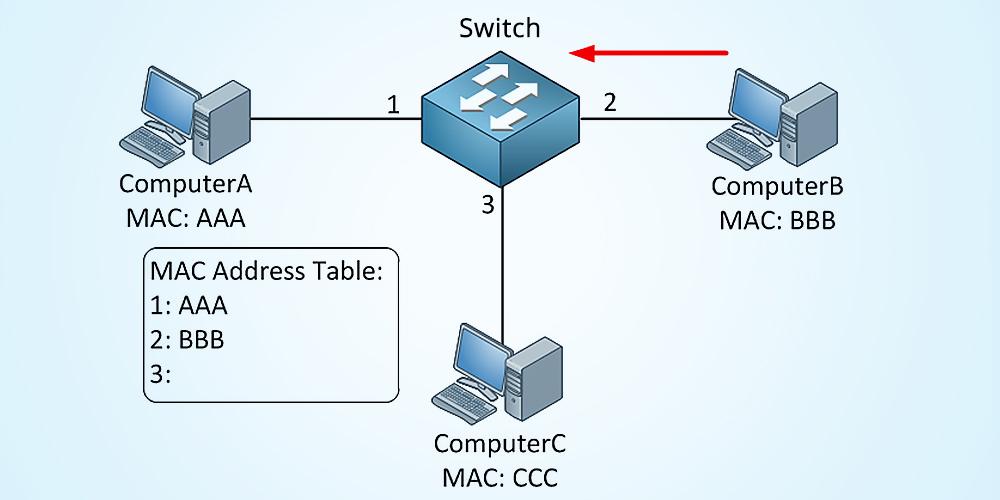

Рисунок 5. Компьютер B и компьютер C получат этот Ethernet фрейм

Поскольку компьютер B видит свой MAC адрес в качестве пункта назначения этого Ethernet фрейма, он знает, что он предназначен для него, компьютер C его отбросит. Компьютер B ответит на компьютер A, создаст Ethernet фрейм и отправит его к коммутатору. В этот момент коммутатор узнает MAC адрес компьютера B. Это конец нашей истории, теперь коммутатор знает как и когда он может «переключаться» вместо переполнения Ethernet фреймов. Компьютер C никогда не увидит никаких фреймов между компьютером A и B, за исключением первого, который был залит. Вы можете использовать динамическую команду show mac address-table, чтобы увидеть все MAC адреса, которые изучил коммутатор. Здесь следует подчеркнуть еще один момент: таблица MAC адресов на коммутаторе использует механизм устаревания для динамических записей. Если MAC адреса компьютеров A и B не обновляются в течение времени их старения, они будут удалены, чтобы освободить место для новых записей, что означает, что фреймы между компьютером A и B будут снова залиты на компьютер C, если A хочет передать информацию в В.

При проектировании стандарта Ethernet было предусмотрено, что каждая сетевая карта (равно как и встроенный сетевой интерфейс) должна иметь уникальный шестибайтный номер (MAC-адрес), прошитый в ней при изготовлении. Этот номер используется для идентификации отправителя и получателя кадра, и предполагается, что при появлении в сети нового компьютера (или другого устройства, способного работать в сети) сетевому администратору не придётся настраивать MAC-адрес.

Уникальность MAC-адресов достигается тем, что каждый производитель получает в координирующем комитете IEEE Registration Authority диапазон из шестнадцати миллионов (224) адресов, и по мере исчерпания выделенных адресов может запросить новый диапазон. Поэтому по трём старшим байтам MAC-адреса можно определить производителя. Существуют таблицы, позволяющие определить производителя по MAC-адресу; в частности, они включены в программы типа arpalert.

В широковещательных сетях (таких, как сети на основе Ethernet) MAC-адрес позволяет уникально идентифицировать каждый узел сети и доставлять данные только этому узлу. Таким образом, MAC-адреса формируют основу сетей на канальном уровне, которую используют протоколы более высокого (сетевого) уровня. Для преобразования MAC-адресов в адреса сетевого уровня и обратно применяются специальные протоколы (например, ARP и RARP в сетях IPv4 и NDP в сетях на основе IPv6).

Большинство сетевых протоколов канального уровня используют одно из трёх пространств MAC-адресов, управляемых IEEE: MAC-48, EUI-48 и EUI-64. Адреса в каждом из пространств теоретически должны быть глобально уникальными. Не все протоколы используют MAC-адреса, и не все протоколы, использующие MAC-адреса, нуждаются в подобной уникальности этих адресов.

Адреса вроде MAC-48 наиболее распространены; они используются в таких технологиях, как Ethernet, Token ring, FDDI, WiMAX и др. Они состоят из 48 бит, таким образом, адресное пространство MAC-48 насчитывает 248 (или 281 474 976 710 656) адресов. Согласно подсчётам IEEE, этого запаса адресов хватит по меньшей мере до 2100 года.

EUI-48 от MAC-48 отличается лишь семантически: в то время как MAC-48 используется для сетевого оборудования, EUI-48 применяется для других типов аппаратного и программного обеспечения.

Идентификаторы EUI-64 состоят из 64 бит и используются в FireWire, а также в IPv6 в качестве младших 64 бит сетевого адреса узла.

Рисунок 6. Структура MAC-адреса.

Стандарты IEEE определяют 48-разрядный (6 октетов) MAC-адрес, который разделен на четыре части.

Первые 3 октета (в порядке их передачи по сети; старшие 3 октета, если рассматривать их в традиционной бит-реверсной шестнадцатеричной записи MAC-адресов) содержат 24-битный уникальный идентификатор организации (OUI)[1], или (Код MFG — Manufacturing, производителя), который производитель получает в IEEE. При этом используются только младшие 22 разряда (бита), 2 старшие имеют специальное назначение:

-

первый бит (младший бит первого байта) указывает, для одиночного (0) или группового (1) адресата предназначен кадр -

следующий бит указывает, является ли MAC-адрес глобально (0) или локально (1) администрируемым.

Следующие три октета выбираются изготовителем для каждого экземпляра устройства. За исключением сетей системной сетевой архитектуры SNA.

Таким образом, глобально администрируемый MAC-адрес устройства глобально уникален и обычно «зашит» в аппаратуру.

Администратор сети имеет возможность, вместо использования «зашитого», назначить устройству MAC-адрес по своему усмотрению. Такой локально администрируемый MAC-адрес выбирается произвольно и может не содержать информации об OUI. Признаком локально администрируемого адреса является соответствующий бит первого октета адреса (см. выше).

Что такое MAC-фильтр.

MAC-фильтр – определяет список MAC-адресов устройств, которые будут иметь доступ к Вашей сети, либо для которых доступ к сети будет запрещен.

Для чего нужен MAC-фильтр.

MAC-фильтр наряду с шифрованием, аутентификацией и ключом шифрования (паролем от Wi-Fi сети) является дополнительной мерой защиты Вашей беспроводной сети. К примеру, если Вы хотите ограничить доступ посторонним лицам к Вашей сети, или разрешить доступ только своим устройствам. Иногда его используют в качестве функции «родительский контроль» и запрещают подключение к сети устройствам ребенка.

Как настроить MAC-фильтр.

В качестве исходных данных для того, чтобы задать правило, используется MAC-адрес устройства, которому Вы хотите разрешить или запретить доступ. Для беспроводных адаптеров серии DWA MAC-адрес устройства обычно указан на упаковке устройства, либо же на стикере расположенном на нижней части адаптера. Если Вы хотите узнать MAC- адрес беспроводного адаптера своего компьютера/ноутбука то, можно воспользоваться одним из методов:

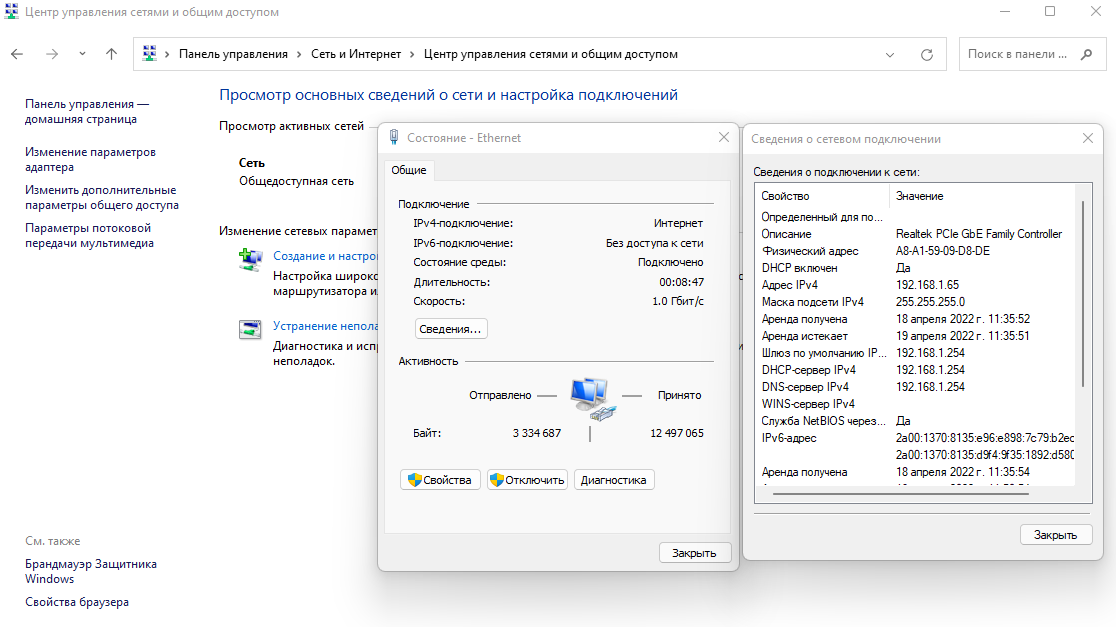

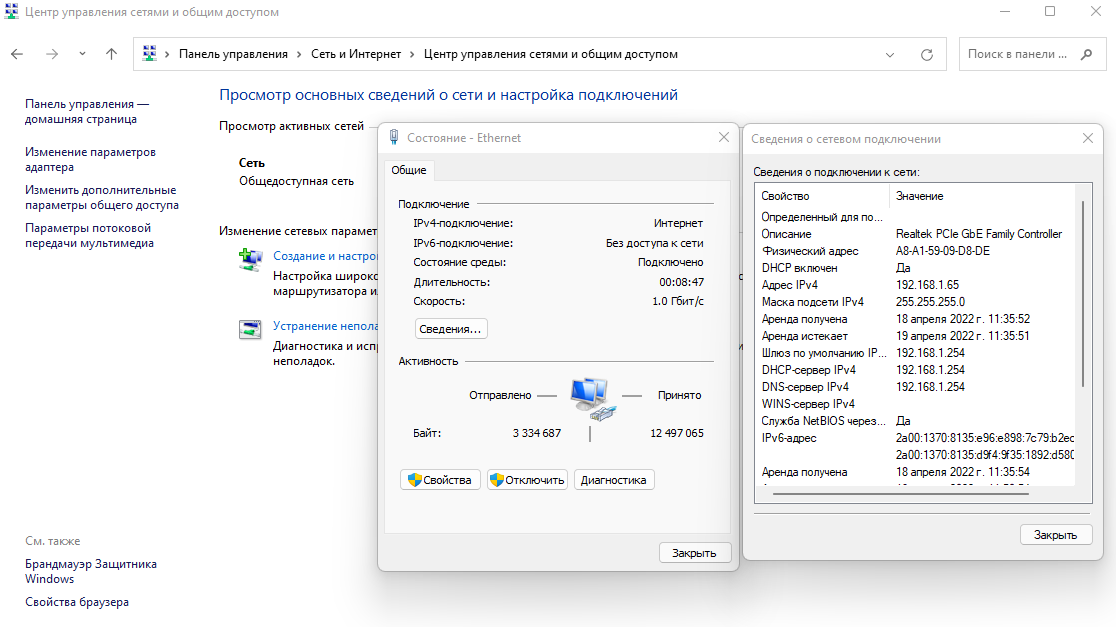

Метод 1. Определение MAC-адреса стандартными средствами ОС Windows 7

1. Пуск → Панель управления → Сеть и Интернет → Центр управления сетями и общим доступом → Изменение параметров адаптера

2. Нажимаете на Подключение по беспроводной сети правой кнопкой мыши и в появившемся контекстном меню выбираете пункт Состояние

3. Нажмите кнопку Сведения

4. В строке Физический адрес указан MAC-адрес беспроводного адаптера

Именно этот адрес нужно будет вводить в МАС-фильтре роутера.

Ри

сунок 7. Способ узнать MAC-адрес через сведения о сетевом подключении

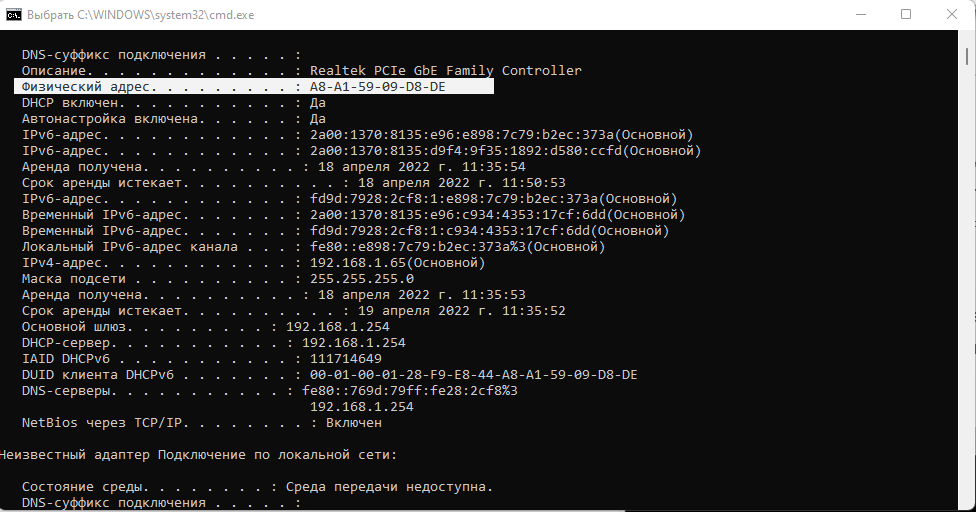

сунок 7. Способ узнать MAC-адрес через сведения о сетевом подключенииМетод 2. Определение МАС-адреса с помощью командной строки

1. Нажать комбинацию клавиш Win + R, в окне Выполнить набрать команду cmd и нажать Enter – запустится командная строка. Либо можно вызвать командную строку через: Пуск → Все программы → Стандартные → Командная строка

2. В командной строке набрать команду ipconfig /all

3. В отобразившейся информации найдите раздел Адаптер беспроводной локальной сети или Беспроводное сетевое соединение. В строке Физический адрес будет отображен МАС-адрес беспроводного адаптера.

Рисунок 8. Способ узнать MAC-адрес через командную строку

2.3 Описание процедур реализации задачи

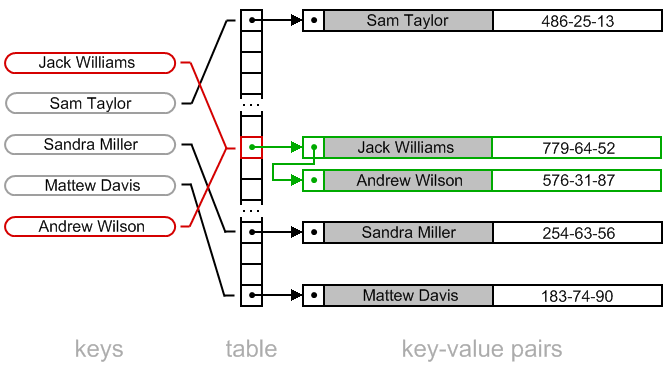

MAC-таблицы в коммутаторах

Самый простой способ — записывать адреса в один столбец, а соответствующие порты в другой, т.е. используется линейный алгоритм поиска, асимптотическая сложность которого O(n). Худший случай для алгоритма — отсутствие искомого ключа, поскольку требуется просмотреть все ключи, и в коммутации встречается очень часто: включение нового клиента, включение или перезагрузка устройства. На самом деле, всевозможные оптимизации и хитрые алгоритмы, применяемые в чипах сетевых устройств, заточены либо для экономии памяти чипа, либо для удовлетворения требований по скорости обработки.

Используемый же большинством производителей способ — хеш-таблица. Смысл в том, что при вычислении хеш-функции от MAC-адреса на выходе имеем сразу адрес в памяти (индекс), обратившись по которому вычитываем номер порта. Если ничего не вычитали, то пишем по этому адресу текущий порт. Сложность алгоритма поиска O(1). Правда существует проблема коллизий, но при правильно подобранной хеш-функции она минимизируется. Остается лишь проверить коллизионную стойкость устройства.

16 файл(ов). Среди них: 1 Форматирование символов и абзацев.pdf, Защита от у по виброакустич каналу.docx, 1 практика.docx, ГБПОУ КАИТ.docx, 2.5.2.4 Lab - Install a Virtual Machine On A Personal Computer.d, 1.docx, Отчет Чадин Проверка преобразования NAT на маршрутизаторе беспро, 3.3.1.9 Lab - Detecting Threats and Vulnerabilities.docx, ККККККККККККК.docx, Lantsov Daniil OIB-315.docx, Без названия.docx, Отчет Чадин Подключение к веб-серверу.docx, Курсовая Белякина.docx, 3c58e933-9ab2-40aa-a6cc-a7db1b065c63-72ef38c40abc2a14b046628bdbb, Лаб_раб_EXCEL.doc, шпаргалак по предприним праву.docx и ещё 6 файл(а).

Подборка по базе: Оптические сети доступа 1810246.docx, Использование дискриминационных мер в отношении ключевых секторо, Оборудование от несанкционированного доступа.docx, Безопасность доступа в ИС.docx, Реализации виртуальной локальной сети.pdf, 25.04 - Лекция. Выбор решений широкополосного доступа. Настройка, Практическая работа №15. Дистанционная настройка доступа Цель ра, Практическое задание 1 Тема «Разработка структурированной кабель, методы доступа к среде передачи данных презентация (1).pptx, Тема 1_2_Методы доступа к среде передачи данных.doc

Описание предметной области……………………………………………….4

-

Постановка задач………………………………………………………………. -

Обоснование методов решения задачи -

Описание аппаратного обеспечения -

Описание программного обеспечения

2. Практическая часть

2.1 Описание алгоритма решения задачи

2.2 Описание процедур реализации задачи

2.3 Описание процедур настройки и тестирования

2.4 Рекомендации по использованию и эксплуатации

Заключение

Список использованных источников

Приложение

Введение

Согласно результатам исследования аналитического центра, в 2019 году центром было зарегистрировано 1556 случаев утечки конфиденциальной информации. В 61.8% случаях утечка информации произошла вследствие действий внутренних нарушителей, 33.9% из которых являлись действующими или бывшими (2,1%) сотрудниками организаций. На сетевой канал пришлось 69,5% зафиксированных утечек, причем подавляющее число случаев компрометации данных (более 90%) носило намеренный характер. Учитывая данные исследований компании InfoWatch, следует уделять внимание вопросам подбора новых сотрудников и контроля уже существующих, среди которых могут