ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 40

Скачиваний: 0

|

«СЕЛО! І СЕРЦЕ ОДПОЧИНЕ. СЕЛО НА НАШІЙ УКРАЇНІ – НЕНАЧЕ ПИСАНКА, СЕЛО. ЗЕЛЕНИМ ГАЄМ ПРОРОСЛО» |

«ЦЯБК! П ЦЯТЙЯ КШОКНЛИЯ. ЦЯБК ИЖ ИЖСПЧ БЮТЖУИП – ИЯИЖНЯ ОЛЦЖИЮЖ, ЦЯБК. ІЯБЯИЕ РЖГЕ ОТКТКЦБК» |

-

Чи можливо зламати шифри, які використовують перестановки, за допомогою частотного аналізу.+

-

У криптосистемі Хілла виконати шифрування (зашифрувати та розшифрувати) відкритого тексту М=«ВХІД ЗАБОРОНЕНО», який складено з використанням алфавіту Z. За матрицю перетворення

вибрати одну з нижченаведених матриць

вибрати одну з нижченаведених матриць

,

, ,

, ,

обґрунтувати вибір.

,

обґрунтувати вибір.

М= ЛОГІКА”

Z={А, Б, В, Г, Д, Е, Є, Ж, З, І, И, Ї, Й, К, Л, М, Н, О, П, Р, С, Т, У, Ф, Х, Ц, Ч, Ш, Щ, Ь, Ю, Я, ’(апостроф), _ (пропуск), .(крапка) }

![]() ,

,

![]() ,

,

![]()

-

За допомогою шифру Віженера виконати шифрування відкритого тексту M з ключем Key

М = «НІЖНО ВПЛІТАЄТЬСЯ В ГОМІН ДНІПРА

ДОБРЕ І ЩИРЕ ШЕВЧЕНКІВСЬЕ СЛОВО»

Key=«СКОМАРОВСЬКИЙ».

ГФХЯОПРСБЄБИПЗИДК_ТНЕДЇФЦЇХЬШАРРНЄДЮ_ЛЇЮЙЙХРХНЬЦЯЄЛЩАФРВЬ_УБЖІЮЇЬ

|

Алфавит: АБВ...ЕЁЖ...Я_ |

||||||||||||

|

Открытый текст |

М |

Ы |

_ |

З |

А |

_ |

Р |

О |

Д |

И |

Н |

У |

|

Применение ключа |

Б |

Е |

Г |

Б |

Е |

Г |

Б |

Е |

Г |

Б |

Е |

Г |

|

Сдвиг |

1 |

5 |

3 |

1 |

5 |

3 |

1 |

5 |

3 |

1 |

5 |

3 |

|

Шифрованный текст |

Н |

_ |

В |

И |

Е |

В |

С |

У |

Ж |

Й |

Т |

Ц |

-

Виконати розшифрування шифротексту С (ключове слово – «EMPIRE»). При розшифруванні врахувати, що алфавіт містить пробіл, за яким ідують символи латинського алфавіту

-

ZYXWVUTSRQPONMLKJIHGFEDCBA

C = «MRPPI FGOUM RYMAH NRYMD UNRWZ OANJE FTIZNI MIQWR EQUNG EIALW RNSMX RJEUA STWYE NCMRY MRCIZ JEEIC XKJQP QXEBD LBJYM LRKME TGJJX EEDIK MFFPB ZJEZD WWCEI DCCIE DBRKF YAIFZ Y».

-

Виконати криптоаналіз шифротексту С, якщо відомо, що шифрування відбувалося за допомогою шифру Віженера

C =«ORIOM GKRIE MXSIX CISIG XEJSK ZRXJK SGWBZ GLRIM XSLUN LPXQM AUSVX MREEA KMBTJ SDAWS JKLME WLYXM NZLDA EQLQT FTCML XSONO FMKRI EMXJR IUXST MVUQX SONEA XXIEM XSSRC XLSNW PELRI XFYLX DALTY SFQUX SOAPE HXDR I».

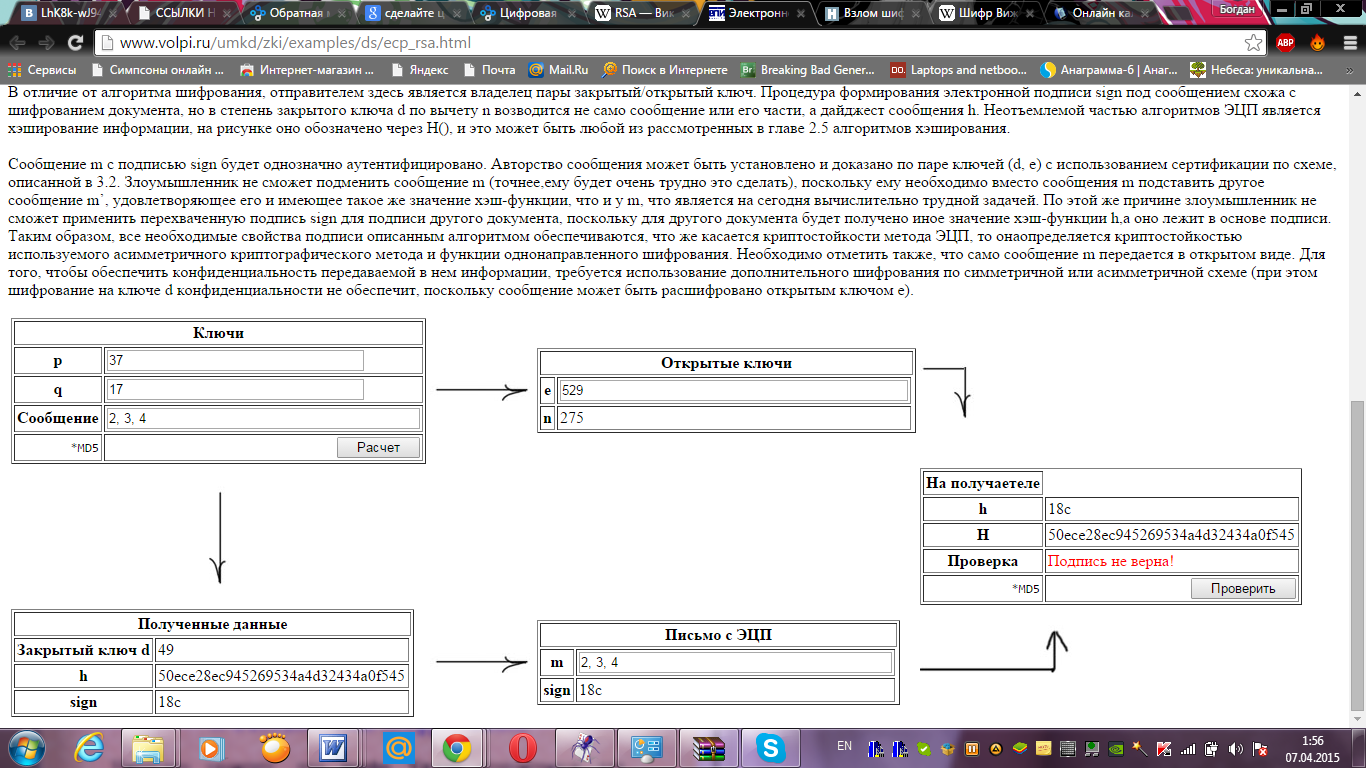

Використовуючи криптосистему RSA, виконати цифровий підпис для повідомлення М={2, 3, 4}. Відомо, що P=37, Q=17. Відповідь надати у вигляді послідовного набору чисел.

-

Виконайте алгоритм rsa для таких значень параметрів p, q, , , m:

P=7, Q=13,

![]() =5,

M=5;

=5,

M=5;

P=5, Q=11,

![]() =

9, M =8;

=

9, M =8;

P=13, Q=11,

![]() =17,

M=9;

=17,

M=9;

P=17, Q=7,

![]() =11,

M =7.

=11,

M =7.

http://www.volpi.ru/umkd/zki/examples/ds/ecp_rsa.html

-

Відомо, що в системі RSA відкритим ключем деякого користувача є

=5,

n=576.

Встановити таємний ключ

=5,

n=576.

Встановити таємний ключ

.

.

-

У криптосистемі з відкритим ключем, використовує RSA, було перехоплено шифрований текст C=16, був зашифрований відкритим ключем

=7,

N=21. Встановити

відкритий текст M.

=7,

N=21. Встановити

відкритий текст M. -

Нехай в деякій системі RSA кожен з користувачів має особистий таємний ключ

та відкритий ключ

та відкритий ключ

.

Припустимо, що деякий користувач

довідався, що секрет його таємного

ключа розкрито. Але замість генерації

нового модуля порівняння, він вирішує

генерувати нові таємний та відкритий

ключі. Наскільки це безпечно?

.

Припустимо, що деякий користувач

довідався, що секрет його таємного

ключа розкрито. Але замість генерації

нового модуля порівняння, він вирішує

генерувати нові таємний та відкритий

ключі. Наскільки це безпечно? -

У криптосистемі Ель Гамаля виконати шифрування відкритого тексту М={2, 3, 4} (зашифрування та розшифрування). Обрати числа P та Q із запропонованого набору чисел {15, 17, 20, 28, 24, 21}. Таємний ключ Х та число К обрати згідно з вимогами шифру.

-

Виконайте алгоритм Ель Гамаля для таких значень параметрів P, G, X, K, M, a, b:

P=13, G=9, X=5, K=7, M=6;

P=17, G=7, X=8, K=5, a=11, b=10;

P=23, G=10, X=11, K=7, a=14, b=16.

-

Виконайте шифрування (зашифрування та розшифрування) відкритого тексту M, використовуючи схему шифрування Рабіна.

-

Виконайте шифрування (зашифрування та розшифрування) відкритого тексту M, використовуючи схему шифрування Поліга-Хеллмана

-

Поясніть необхідність застосування системи розподілу ключів.

Одночасно із цим необхідна часта зміна ключів, щоб зменшити обсяг даних, що втрачаються через розкриття ключа зловмисником.

-

Назвіть способи організації розподілу ключів.

Розподіл ключів можна організувати різними способами.

-

Ключ може бути обраний однією стороною та фізично доставлений іншій стороні, що бере участь у процесі обміну даними.

-

Ключ може вибрати третя сторона та фізично доставити його учасникам обміну.

-

Якщо сторони, які беруть участь в обміні, вже використовують який-небудь ключ, то одна із сторін може передати іншій стороні новий ключ, зашифрований з використанням старого.

-

Якщо обидві сторони обміну мають криптографічно захищені канали і зв'язки із третьою стороною, то остання може доставити ключ учасникам обміну по цих захищених каналах.

-

Ключ може бути генерований обома учасниками обміну з використанням алгоритму генерації.

-

Назвіть схему генерації ключів, яку застосовують при канальному шифруванні.

Схему 3 можна застосувати як для канального, так і для наскрізного шифрування, але якщо зловмисникові стане коли-небудь відомо значення одного із ключів, то йому стануть відомі і всі наступні ключі.

-

Назвіть схему генерації ключів для наскрізного шифрування.

Варіант схеми 4 часто застосовується при наскрізному шифруванні. Так за доставку ключів учасникам обміну відповідає якийсь центр розподілу ключів (ЦРК). При цьому кожен користувач одержує свій унікальний ключ, використовуваний ним разом із ЦРК для організації доставки ключів.

-

Поясніть принцип роботи центру розподілу ключів.

Використання ЦРК припускає організацію ієрархії ключів. Зв'язок між ЦРК і учасником майбутнього обміну шифрується з використанням сеансового ключа. Як правило, сеансовий ключ використовують для конкретного логічного з'єднання і надалі більше не застосовують. Сеансовий ключ одержують від центра тими самими каналам, які використовуються для організації зв'язку між кінцевими користувачами – учасниками майбутнього обміну даними. Відповідно сеансові ключі передаються в зашифрованому вигляді, а для шифрування використовують головний ключ, спільний для ЦРК і кінцевого користувача.

-

Назвіть відомі алгоритми генерації ключів.

-

Дайте визначення поняттю “сеансів ключ”.

Зв'язок між ЦРК і учасником майбутнього обміну шифрується з використанням сеансового ключа. Як правило, сеансовий ключ використовують для конкретного логічного з'єднання і надалі більше не застосовують. Сеансовий ключ одержують від центра тими самими каналам, які використовуються для організації зв'язку між кінцевими користувачами – учасниками майбутнього обміну даними. Відповідно сеансові ключі передаються в зашифрованому вигляді, а для шифрування використовують головний ключ, спільний для ЦРК і кінцевого користувача.

-

Дайте визначення поняттю “головний ключ”.

Відповідно сеансові ключі передаються в зашифрованому вигляді, а для шифрування використовують головний ключ, спільний для ЦРК і кінцевого користувача.

-

Поясніть роботу алгоритму генерації ключів Діффі-Хеллмана.

Алгоритм Діффі-Хеллмана допомагає обмінюватися секретним ключем для симетричних криптосистем з використанням каналу, захищеного від модифікації, тобто дані, передані цим каналом, можуть бути прослухані, але не змінені. У цьому випадку дві сторони можуть створити однаковий секретний ключ, жодного разу не передавши його по мережі, згідно з таким алгоритмом.

Припустимо, що обом учасникам обміну відомі деякі два натуральні числа M і N, де N – просте число. Вони можуть бути відомі й усім іншим зацікавленим особам. Для того щоб створити невідомий більше нікому секретний ключ, обидві сторони генерують випадкові числа: перший абонент – число X, другий абонент – число Y.