ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 39

Скачиваний: 0

Потім перший абонент обчислює значення

![]()

і пересилає його другому учаснику, а другий учасник обчислює значення

![]()

і передає його першому.

Зловмисник одержує обидва

значення

![]() та

та

![]() ,

але модифікувати їх (втрутитися в процес

передачі) не може.

,

але модифікувати їх (втрутитися в процес

передачі) не може.

На другому етапі перший

абонент, на основі наявного в нього

числа X

й отриманого по мережі числа

![]() ,

обчислює значення

,

обчислює значення

![]() ,

,

а другий абонент на основі

наявних у нього чисел Y

та

![]() обчислює значення

обчислює значення

![]() .

.

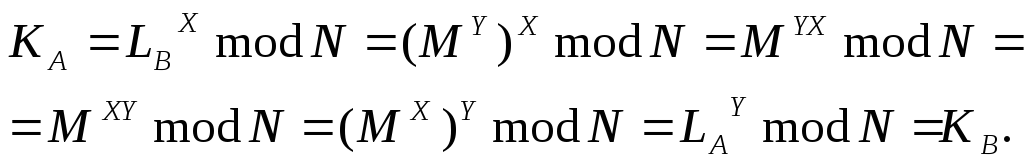

Неважко переконатися, що в

обох учасників вийшло те саме число

![]() :

:

Числа![]() можуть використовуватися як ключі при

обміні даними з використанням традиційних

систем шифрування.

можуть використовуватися як ключі при

обміні даними з використанням традиційних

систем шифрування.

Наприклад, нехай абонентам

![]() і

і

![]() відомі деякі два

числа M

=17 й N=23.

відомі деякі два

числа M

=17 й N=23.

Абонент

![]() генерує випадкове число Х=3

й обчислює значення

генерує випадкове число Х=3

й обчислює значення

LA=113 mod 23=14.

Абонент

![]() генерує випадкове число Y=5

й обчислює значення

генерує випадкове число Y=5

й обчислює значення

LB=175 mod 2321.

Абонент

![]() передає абонентові

передає абонентові

![]() значення LA,,

а абонент

значення LA,,

а абонент

![]() абонентові

абонентові

![]() значення LВ.

Кожний з абонентів

значення LВ.

Кожний з абонентів

![]() та

та

![]() обчислюють секретний

ключ згідно з прийнятими даними LA

і LВ.

обчислюють секретний

ключ згідно з прийнятими даними LA

і LВ.

А:

![]() ,

,

B:

![]() .

.

При спробі визначити значення

чисел X

та Y за

перехопленим значенням

![]() і

і

![]() супротивник зіштовхнеться із задачею

дискретного логарифмування, що є важко

розв'язною.

супротивник зіштовхнеться із задачею

дискретного логарифмування, що є важко

розв'язною.

Ще раз відзначимо, що алгоритм Діффі-Хеллмана працює тільки на лініях зв'язку, надійно захищених від модифікації.

-

На яких лініях зв’язку можна використовувати алгоритм Діффі-Хеллмана? Задачі

-

Виконайте алгоритм генерації ключів Діффі-Хеллмана для чисел M, N, X, Y:

M=17, N=23, X=5, Y=8;

M=13, N=31, X=7, Y=12;

M=19, N=29, X=6, Y=9.

-

Розгляньте схему Діффі-Хеллмана з простим числом N=11 та M=2.

-

Якщо користувач A має відкритий ключ

=9,

то яким буде значення таємного ключа

X

користувача А?

=9,

то яким буде значення таємного ключа

X

користувача А? -

Якщо користувач B має відкритий ключ

=3,

то яким буде спільний таємний ключ?

=3,

то яким буде спільний таємний ключ?

-

Дайте визначення поняття “протокол”.

Протоколом називають послідовність дій, що виконуються двома й більше сторонами, спроектовану для розв’язання деякої задачі.

-

Назвіть головні характеристики протоколу.

Крім того, у протоколів є й інші характеристики:

-

Кожен учасник протоколу повинен знати протокол і всю послідовність його дій.

-

Кожен учасник протоколу повинен погодитися додержуватися протоколу.

-

Протокол повинен бути недвозначним – кожна дія повинна бути добре визначена так, щоб не виникало ніякого непорозуміння.

-

Протокол повинен бути повним – у ньому повинні бути зазначені точні дії в будь-якій можливій ситуації.

-

У чому полягає відмінність понять “протокол” та “криптографічний протокол”?

-

Назвіть і поясніть загальне правило криптографічних протоколів.

-

У чому полягає формалізація протоколів?

Криптографічним протоколом називають протокол, у якому використовується криптографія. Сторони можуть бути друзями й беззастережно довіряти один одному, або ворогами й не довіряти один одному навіть при одержанні повідомлень про поточний час.

-

Назвіть основні типи протоколів.

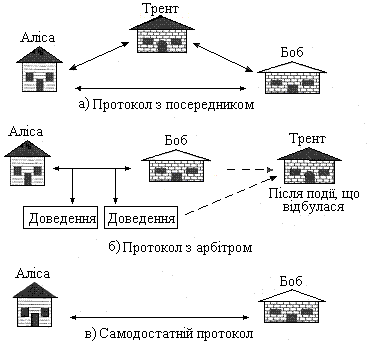

Розрізняють три основні типи протоколів (рис. 1):

-

протокол з посередником;

-

протокол з арбітром;

-

самодостатні протоколи.

-

Дайте визначення поняття “посередник у криптографічному протоколі”.

Посередником називають незацікавлену третю сторону, якій довірено довести до кінця виконання протоколу.

-

Дайте визначення поняття “арбітр у криптографічному протоколі”.

Арбітр, як і посередник, являє собою незацікавлену, довірену третю сторону протоколу. На відміну від посередника він не обов’язково бере участь у виконанні кожного протоколу. Арбітр запрошується тільки для перевірки чесності виконання протоколу.

-

Поясніть, у чому полягає різниця протоколів з посередником та з арбітром?

-

Наведіть приклади протоколів з арбітром, з посередником, самодостатніх протоколів.

У реальному житті посередниками часто є адвокати. Наприклад, Аліса продає незнайомому Бобу автомобіль. Боб хоче заплатити чеком, але Аліса не має можливості перевірити платоспроможність чека. Тому перш ніж передати право власності Бобу, Аліса хоче одержати гроші по чеку. Боб вірить Алісі нітрохи не більше, ніж вона йому і не хоче передавати чек, не діставши права власності.

Участь адвоката у цій справі влаштовує обидві сторони. Його допомога дозволяє Алісі й Бобу виконати наступний протокол, що гарантує, що вони не зможуть ошукати один одного:

-

Аліса передає право власності адвокату.

-

Боб передає чек Алісі.

-

Аліса депонує чек.

-

Через точно заданий період, необхідний для оплати чека, адвокат передає право власності Бобу. Якщо протягом певного часу чек не буде оплачено, Аліса доводить цей факт адвокату, і Боб повертає право власності Алісі.

У цьому протоколі Аліса вірить, що до сплати чека адвокат не передасть право власності Бобу та поверне право власності Алісі, якщо чек не буде сплачено. Боб вірить, що поки чек не буде оплачений, право власності залишиться в адвоката, і негайно по оплаті чека він передасть право власності Бобу. Адвоката не цікавить оплата чека. У будь-якому випадку він виконає свою частину протоколу, оскільки одержить свій гонорар незалежно від результату справи.

У цьому прикладі адвокат відіграє роль посередника.

Як посередник у протоколі, що розглядається, може бути й банк. Для купівлі автомобіля у Аліси Боб може використати гарантований чек:

-

Боб виписує чек і передає його в банк.

-

Зарезервувавши на рахунку Боба суму грошей, достатню для погашення чека, банк підтверджує чек і повертає його Бобу.

-

Аліса передає право власності Бобу, а Боб передає Алісі гарантований чек.

-

Аліса депонує чек.

Цей протокол працює тому, що Аліса вірить банківським гарантіям. Аліса вірить, що банк утримає гроші Боба для неї, а не скористається ними, наприклад, для фінансування ризикованих.

Схему протоколу з посередником можна перенести і на світ комп’ютерів. Однак з комп’ютерними посередниками існує ряд проблем.

Неважко знайти нейтральну довірену третю сторону, якщо ви знаєте людину й можете особисто побачити її обличчя. Але дві сторони, що підозріло ставляться одна до одної, з однаковою підозрою віднесуться і до безликого посередника, прихованого десь у мережі.

Власники комп’ютерної мережі мають витрати на підтримку посередника. Всі ми знаємо, скільки коштують адвокати; кому ж захочеться сплачувати ще й ці витрати?

Всім протоколам з посередником властива «уроджена» затримка.

Посередник повинен брати участь у кожній транзакції. Він – вузьке місце у великомасштабних реалізаціях будь-якого протоколу. Цю проблему може пом’якшити реалізація з більшим числом посередників, але це підвищить вартість послуги.

Посередник являє собою ласий шматочок для будь-якого хакера тому, що посередникові повинен довіряти кожен користувач мережі.

Не зважаючи на усі недоліки протоколів з посередником, посередництво все ще грає свою роль.

У протоколах, що використовують довірену особу, роль посередника виконує Трент.

Як приклад професійних арбітрів можна назвати суддів. На відміну від адвокатів до суддів звертаються тільки з появою розбіжностей. Аліса й Боб можуть укласти контракт і без участі судді, і якщо жодна із сторін не подасть на іншу в суд, суддя ніколи не довідається про контракт.