ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.06.2024

Просмотров: 43

Скачиваний: 0

-

Поясніть, у чому полягає метод “пасивної атаки”?

У випадку пасивної атаки Єва, перебуваючи між Алісою й Бобом, може, підслухати передачу на етапі 4, отримати шифротекст і піддати його криптоаналізу. Якщо ж Єві вдасться підслухати етапи 1 й 2, а потім перехопити шифротекст, розшифрування повідомлення не викличе ніяких складнощів.

Відомо, що безпека криптосистеми повністю залежить від знання ключа і абсолютно не залежить від знання алгоритму. Саме тому в криптографії величезна увага приділяється проблемі керування ключами. Використовуючи симетричний алгоритм, Аліса й Боб можуть, не ховаючись, виконати етап 1, але етап 2 вони повинні виконати таємно. Ключ повинен зберігатися в таємниці до, після й під час роботи протоколу, доти, поки повинна зберігатися в таємниці інформація, що передається. У протилежному разі інформація буде негайно розкрита.

-

Що таке активна атака?

У разі активної атаки Мелорі, активний зловмисник, на етапі 4 може спробувати порушити лінію зв’язку, після чого Аліса взагалі не зуміє передавати інформацію Бобу. Крім того, Мелорі може перехопити повідомлення Аліси й замінити його власним. Якщо Мелорі вдасться довідатися ключ (перехопленням інформації на етапі 2 або зломом криптосистеми), Мелорі може зашифрувати своє повідомлення й відправити його Бобу замість перехопленого. У Боба немає ніякої можливості розпізнати, що повідомлення відправлене не Алісою. Якщо Меллорі не знає ключа, він може тільки створити фальшиве повідомлення, що при розшифровці перетвориться в нісенітницю. Боб, думаючи, що повідомлення відправлене Алісою, може вирішити, що в мережі або в Аліси, з’явилися серйозні проблеми.

-

Дайте визначення поняттям “пасивний” та “активний” шахрай.

-

Поясніть як за допомогою симетричної (асиметричної) криптографії виконується організація зв’язку?

Яким чином дві сторони можуть обмінюватися секретною інформацією? Звичайно ж, шифруючи інформацію. Подивимося, що відбудеться, якщо Аліса перешле Бобу шифроване повідомлення.

-

Аліса й Боб вибирають криптосистему.

-

Аліса й Боб вибирають ключ.

-

Аліса створює шифротекст повідомлення, використовуючи алгоритм шифрування й ключ.

-

Аліса посилає шифротекст Бобу.

-

Боб, знаючи алгоритм і ключ, розшифровує шифротекст.

-

Поясніть поняття “змішані криптосистеми” або “гібридні криптосистеми”.

На практиці алгоритми з відкритим ключем не замінюють симетричні алгоритми. Вони використовуються для шифрування не самих повідомлень, а ключів. Цьому є дві причини:

-

Алгоритми з відкритим ключем виконуються повільно. Симетричні алгоритми принаймні в 1000 разів швидші алгоритмів з відкритим ключем. Завжди буде необхідність шифрувати дані швидше, ніж це може забезпечити криптографія з відкритим ключем.

-

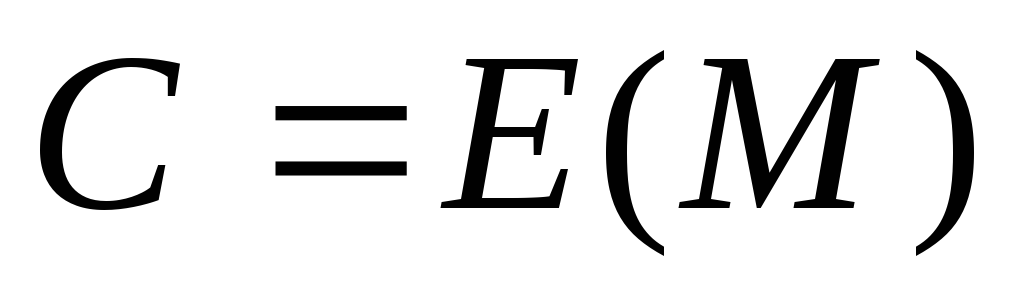

Криптосистеми з відкритим ключем вразливі до атак на основі підібраного відкритого тексту. Якщо

,

де

,

де

— відкритий текст із

множини

— відкритий текст із

множини

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим). Він не

зможе таким шляхом відновити ключ

розшифрування, але зуміє визначити

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим). Він не

зможе таким шляхом відновити ключ

розшифрування, але зуміє визначити

.

.

У більшості практичних реалізацій криптографія з відкритим ключем використовується для засекречування й поширення сеансових ключів. Сеансові ключі використовуються симетричними алгоритмами для захисту трафіка повідомлень. Іноді такі реалізації називають змішаними (гібридними) криптосистемами.

-

Боб посилає Алісі свій відкритий ключ

.

. -

Аліса генерує випадковий сеансовий ключ

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

![]() .

.

-

Використовуючи свій закритий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

![]() .

.

-

Обидві сторони шифрують свої повідомлення за допомогою однакового сеансового ключа

.

.

Використання криптографії з відкритим ключем для поширення ключів вирішує цю дуже важливу проблему. У симетричній криптографії ключ шифрування даних, навіть якщо не використовується, однаково повинен зберігатися в певному місці. Якщо Єва дістане його, вона зможе розшифрувати всі повідомлення, закриті цим ключем. При використанні протоколу, наведеного вище, за необхідності зашифрувати повідомлення створюється сеансовий ключ, що на завершення сеансу зв’язку знищується. Це різко знижує небезпеку компрометації сеансового ключа. Звичайно, закритий ключ теж уразливий до компрометації, але ризик значно менший, тому що під час сеансу цей ключ використовується одноразово - для шифрування сеансового ключа.

Задачі

-

Розробити протокол чесного поділу будь-якого предмета на дві частини.

-

Розробити можливі варіанти розв’язання задачі запобігання зловживань доказами ідентичності з нульовим розголошенням.

-

Розробити програмну реалізацію алгоритму підпису наосліп з використанням алгоритму rsa.

-

Дайте визначення поняттям “ідентифікація”, “аутентифікація”, “авторизація”.

Ідентифікація об’єкта – одна з функцій підсистеми захисту. Ця функція виконується в першу чергу, коли об’єкт робить спробу ввійти в систему. Якщо процедура ідентифікації завершується успішно, даний об’єкт вважається законним для даної системи.

Наступний крок - аутентифікація об’єкта (перевірка істинності об’єкта). Ця процедура встановлює, чи є даний об’єкт саме тим, за кого він себе подає.

Після того, як об’єкт ідентифікований і підтверджена його істинність, можна встановити сферу його дії та доступні йому ресурси КС. Таку процедуру називають наданням повноважень (авторизацією).

-

У чому полягає різниця понять “аутентифікація” та “ідентифікація”?

-

Назвіть існуючі типи порушень захисту.

У контексті мережних комунікацій можна виділити такі типи порушення захисту:

-

розкриття вмісту (передача інформації особі, яка не має права на інформацію);

-

аналіз потоку даних (встановлення логічної структури з’єднання, довжин повідомлень, їх кількості, кількості учасників і т. ін.);

-

імітація. Впровадження в потік повідомлень від помилкового джерела. Тобто зловмисник видає свої повідомлення за повідомлення істинного учасника;

-

модифікація вмісту. Зміна вмісту (зміна, вставка, видалення, реорганізація частини або цілого повідомлення);

-

модифікація послідовності повідомлень;

-

модифікація тимчасових характеристик. Затримка й наступне відтворення характеристик;

-

зречення.

-

Назвіть функції, які породжують аутентифікатор.

В аутентифікації повідомлень можна виділити два рівні:

-

низький. Виконується функція що породжує аутентифікатор;

-

високий. Протокол аутентифікації, у якому адресат одержує можливість перевірити достовірність повідомлення.

-

З якою метою використовують код розпізнавання помилок?

-

У чому полягає недолік використання зовнішнього коду розпізнавання помилок?

-

Дайте визначення поняття “код автентичності повідомлення”.

Альтернативна техніка аутентифікації припускає приєднання до повідомлення невеликого блоку даних, створеного з використанням таємного колюча. Приєднаний блок має фіксований розмір і, як правило, називається криптографічною контрольною сумою або кодом автентичності повідомлення (MAC).

-

Назвіть як і у яких випадках використовується код автентичності повідомлення.

-

Назвіть способи використання дайджесту повідомлення для його аутентифікації.

-

Назвіть вимоги, що ставляться до функції хешування.

-

Назвіть варіанти застосування пароля для аутентифікації користувача.

-

У чому полягає мета аутентифікації електронних документів?

-

Назвіть види можливих злочинних дій, що застосовуються відносно електронних документів.

-

Назвіть основні переваги ЕЦП.

-

Поясніть схему реалізації ЕЦП.