Добавлен: 17.10.2024

Просмотров: 40

Скачиваний: 0

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Но только часто в составе категории «операционный риск» имеются специфические риски, носящие самостоятельный характер и не укладывающиеся толком ни в одну из перечисленных категорий.

К ним относятся следующие распространенные риски:

-

риск утраты личных данных пользователя электронных денег; -

риск взлома электронного кошелька; -

риск утраты данных или денежных средств из-за сбоя оборудования системы; -

риск похищения данных клиентов, осуществленного посредством хакерских атак на клиента, банк, магазин или на обслуживающий процессинговый центр, риск чарджбеков (требований клиентов, в т.ч. недобросовестных, к магазину о возврате средств, предъявляемых через обслуживающий банк) и т.п[4].

Также необходимо упомянуть о возникшей новой категории рисков электронных платежей и электронных денег. Данные риски связаны с безопасностью транзакций.

В таблице 1 конкретизируются объекты и целеи разрушающих воздействий злоумышленника.

Таблица 1. Модель возможных разрушающих действий злоумышленника

| Объект воздействия | Цель воздействия | Возможные механизмы реализации воздействия. |

| HTML-страницы на web-сервере банка | Подмена с целью получение информации, вносимой в платежное поручение клиентом. | Атака на сервер и подмена страниц на сервере. Подмена страниц в трафике. Атака на компьютер клиента и подмена страниц у клиента |

| Клиентские информационные страницы на сервере | Получение информации о платежах клиента (ов) | Атака на сервер. Атака на трафик. Атака на компьютер клиента. |

| Данные платежного поручения, вносимые клиентом в форму | Получение информации, вносимой в платежное поручение клиентом. | Атака на компьютер клиента (вирусы и т.д.). Атака на данные поручения при его пересылке по трафику. Атака на сервер. |

| Частная информация клиента, расположенная на компьютере клиента и не относящаяся к системе электронных платежей | Получение конфиденциальной информации клиента. Модификация информации клиента. Выведение из строя компьютера клиента. | Весь комплекс известных атак на компьютер, подключенный к сети Интернет. Дополнительные атаки, которые появляются в результате использования механизмов платежной системы. |

| Информация процессингового центра банка. | Раскрытие и модификация информации процессингового центра и локальной сети банка. | Атака на локальную сеть, подключенную к Интернет. |

Из данной таблицы можно определить базовые требования, которым должна удовлетворять любая система электронных платежей, функционирующих в сети Интернет:

-

Система должна обеспечивать защиту данных платежных поручений от несанкционированного изменения и модификации; -

Система не должна увеличивать возможности злоумышленника по организации атак на компьютер клиента; -

Система должна обеспечивать защиту данных, расположенных на сервере от несанкционированного чтения и модификации; -

Система должна обеспечивать или поддерживать систему защиты локальной сети банка от воздействия из глобальной сети.

Сиферс определяет эффективную электронную платежную систему как систему, мгновенно подтверждающую сделку, позволяющую контрагентам напрямую обмениваться информацией с ценностями без привлечения третьей стороны, при этом находясь внутри безопасной транзакционной среды[11].

Безопасность электронных платежных систем имеет шесть основных уровней:

-

Идентификация – представление всех участников сделки, у которых возникают по ней права и обязательства; -

Аутентификация – процесс проверки с целью убедиться, что оба участника сделки являются теми, за кого они себя выдают; -

Авторизация – указание на инициатора сделки; -

Доверие – уверенность, что ни у кого нет доступа к данным, не являющимся им функционально необходимыми; -

Уверенность в целости и полноте передаваемых данных во время сделки; -

Гарантия неотказа клиента от совершенного платежа и платежеспособности клиента.

2. Безопасность при проведении онлайн-платежей

2.1 Понятие идентификации и аутентификации

Одной из важных задач обеспечения защиты от несанкционированного доступа является использование средств и медов, которые позволяют одной (проверяющей) стороне убедиться в подлинности другой (проверяемой) стороны.

С каждым зарегистрированным в компьютерной системе субъектом (процессом, который действует от имени пользователя) связана определенная информация, однозначно идентифицирующая его. Это может быть какое-нибудь число или строка символов. Эту информацию называют идентификатором субъекта. Если пользователь обладает идентификатором, который зарегистрирован в сети, он считается легальным пользователем; остальные пользователи нелегальные.

Перед тем как получить доступ к ресурсам компьютерной системы, пользователю необходимо пройти процесс первичного взаимодействия с компьютерной системой, включающий идентификацию и аутентификацию. Как ранее оговаривалось, безопасность электронных платежных систем имеет шесть основных уровней, которые включают описываемые понятия идентификации аутентификации. Следует уточнить их различия.

Идентификация — это процедура распознавания пользователя по его идентификатору (имени). Эта функция выполняется в первую очередь, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие.

Аутентификация — процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную

, неизвестную другим пользователям информацию о себе (например, пароль)[25].

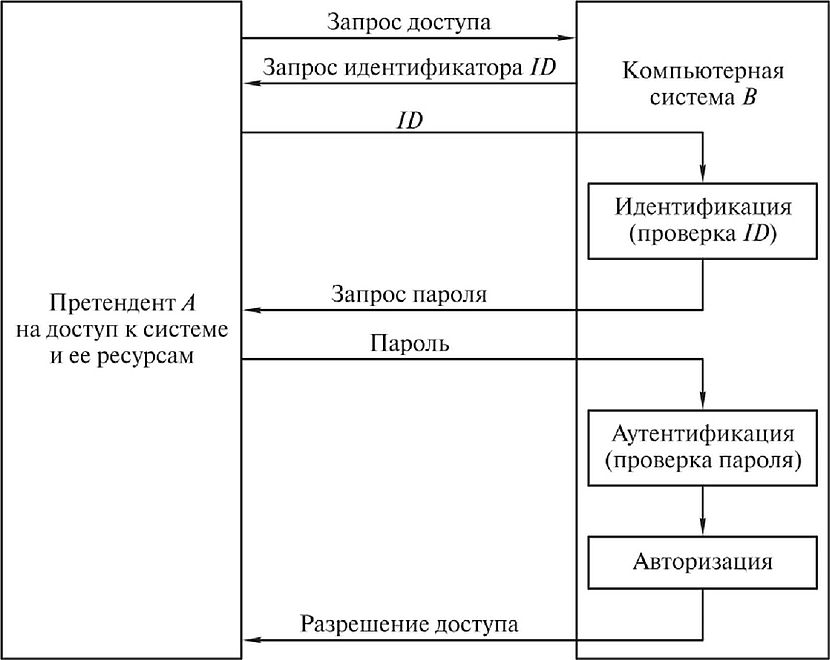

Идентификация и аутентификация – взаимосвязанные процессы распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы о разрешении доступа к ресурсам системы конкретному пользователю или процессу[7]. После идентификации и аутентификации субъекта выполняется его авторизация. Процесс идентификации и аутентификации показан на рис. 2.

Рисунок 2 – Процесс идентификации и аутентификации

Авторизация — процедура предоставления субъекту определенных полномочий и ресурсов в данной системе. Иными словами, авторизация устанавливает сферу действия субъекта и доступные ему ресурсы. Если система не может надежно отличить авторизованное лицо от неавторизованного, конфиденциальность и целостность информации в ней могут быть нарушены.

С процедурами идентификации и авторизации тесно связана процедура администрирования действий пользователя.

Администрирование — это регистрация действий пользователя в сети, включая его попытки доступа к ресурсам[1]. Хотя эта учетная информация может быть использована для выписывания счета, с позиций безопасности она особенно важна для обнаружения, анализа инцидентов безопасности в сети и соответствующего реагирования на них. Записи в системном журнале, аудиторские проверки и администрирование ПО — все это может быть использовано для обеспечения подотчетности пользователей, если что-либо случится при входе в сеть с их идентификатором.

Для подтверждения своей подлинности субъект может предъявлять системе разные сущности. В зависимости от предъявляемых субъектом сущностей процессы аутентификации могут быть разделены на следующие категории:

-

На основе знания чего-либо. Примерами могут служить пароль, персональный идентификационный код (PIN), а также секретные и открытые ключи, знание которых демонстрируется в протоколах типа запрос—ответ. -

На основе обладания чем-либо. Обычно это магнитные карты, смарт-карты, сертификаты и устройства touch memory. -

На основе каких-либо неотъемлемых характеристик. Эта категория включает методы, базирующиеся на проверке биометрических характеристик пользователя (голос, радужная оболочка и сетчатка глаза, отпечатки пальцев, геометрия ладони и др.) В данной категории не используются криптографические методы и средства. Аутентификация на основе биометрических характеристик применяется для контроля доступа в помещения или к какой-либо технике.

Пароль — это то, что знает пользователь и что также знает другой участник взаимодействия. Для взаимной аутентификации участников взаимодействия может быть организован обмен паролями между ними[8].

Персональный идентификационный код PIN является испытанным способом аутентификации держателя пластиковой карты и смарт-карты. Секретное значение PIN-кода должно быть известно только держателю карты.

Динамический (одноразовый) пароль — это пароль, который после одноразового применения никогда больше не используется. На практике обычно используется регулярно меняющееся значение, которое базируется на постоянном пароле или ключевой фразе.

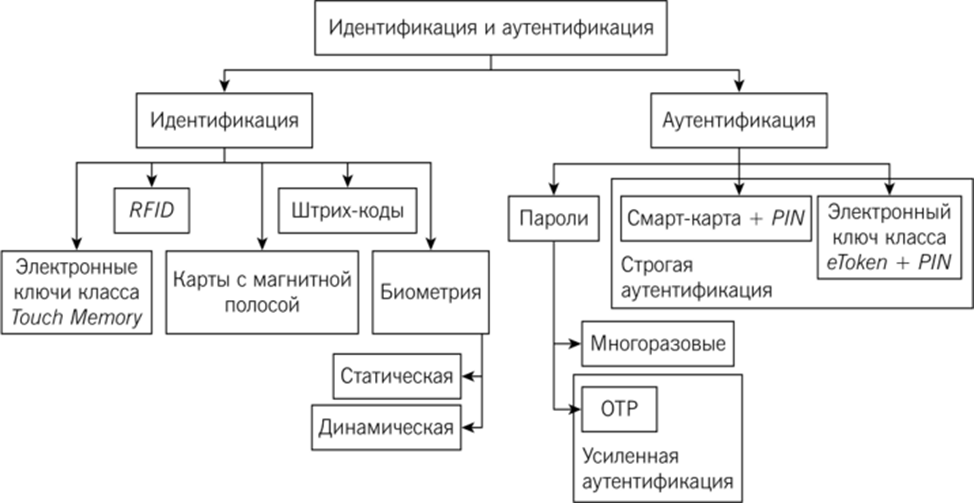

Возможные средства идентификации и аутентификации представлены на рис. 3.

Рисунок 3 – Средства идентификации и аутентификации

Методы идентификации в ЭПС — предлагаемые в различных платежных системах Интернета варианты по идентификации пользователя кошелька.

Следует привести метод идентификации и аутентификации, которые используются различными сервисами с онлайн-платежами:

-

PayPal. Идентификация происходит предельно просто - по факту привязки к счету валидной кредитной или дебетовой карты; -

WebMoney. Частичная идентификация происходит после прикрепления к счету номера мобильного телефона и высылки в вебмани копии паспорта через электронную почту, данные в котором совпадают с данными аттестата; -

Яндекс.Деньги. Есть несколько вариантов - визит в офис, отправка документов по почте, посещение офиса банка и пополнение счета через систему Контакт или же по Евросети; -

Деньги@Mail.ru. Система полностью скопирована с Яндекс.Денег.