ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 20.10.2024

Просмотров: 122

Скачиваний: 0

СОДЕРЖАНИЕ

226 Глава 7_____________________________________

228 Глава 7_______________________________________

7.7. Национальные спецификации протокола ТфОп

230 Глава 7________________________

8.1. Протокол назначения несущих каналов

234 Глава 8_______________________________________

238 Глава 8_______________________________________

8.2. Протокол управления трактами интерфейса v5.2

246 Глава 8_______________________________________

248 Глава 8______________________________________

250 Глава 8_______________________________________

252 Глава 8_______________________________________

254 Глава 8 __________________________________

9.1. Модель взаимодействия открытых систем

258 Глава 9 ___________________________________

260 Глава 9 __________________________________

9.2. Сети с коммутацией пакетов х.25

262 Глава 9___________________________________.

264 Глава 9 ________________ _______________

266 Глава 9_______________________________________

9.4. Применения протокола х.25

10.1. Протоколы tcp/ip и модель osi

270 Глава 10______________________________________

10.2. Протокол управления передачей tcp

272 Глава 10____________________________________

274 Глава 10______________________________________

276 Глава 10______________________________________

278 Глава 10 ___________________________________

280 Глава 10___________________

282 Глава 10______________________________________

10.5. Протоколы нижнего уровня

Служебные протоколы V5.2 243

са, соединенных физическим трактом или трактами. Последнее достигается присвоением каждому тракту на каждой стороне интерфейса отличительного ярлыка, что позволяет, в частности, правильно подсоединить вновь несколько физических трактов, если они были отсоединены из-за неисправности, или при проведении планового техобслуживания. Для этого предусматривается специальный механизм проверки ярлыков трактов.

В дополнение к проверке ярлыков и целостности самих трактов, должна обеспечиваться возможность перевода трактов в состояния «рабочее» и «нерабочее».

Последнее действие аналогично блокировке и разблокировке портов в сети доступа с двумя отличиями: необходимостью защитить сигнализацию интерфейса V5.2 и необходимостью минимизировать нарушения в обслуживании графика. Эти отличия приводят к тому, что если инициатива блокировки тракта исходит от сети доступа, последняя должна иметь возможность согласовать эти вопросы с АТС, так как именно АТС отвечает за обслуживание и обладает подробной информацией о проходящей нагрузке. Запрашивая разрешение заблокировать тракт, сеть доступа указывает, допустима ли отсрочка в исполнении этого запроса. Блокировка тракта с отсрочкой позволяет дождаться завершения всех уже установленных к моменту запроса соединений пользователей, а блокировка без отсрочки выполняется немедленно.

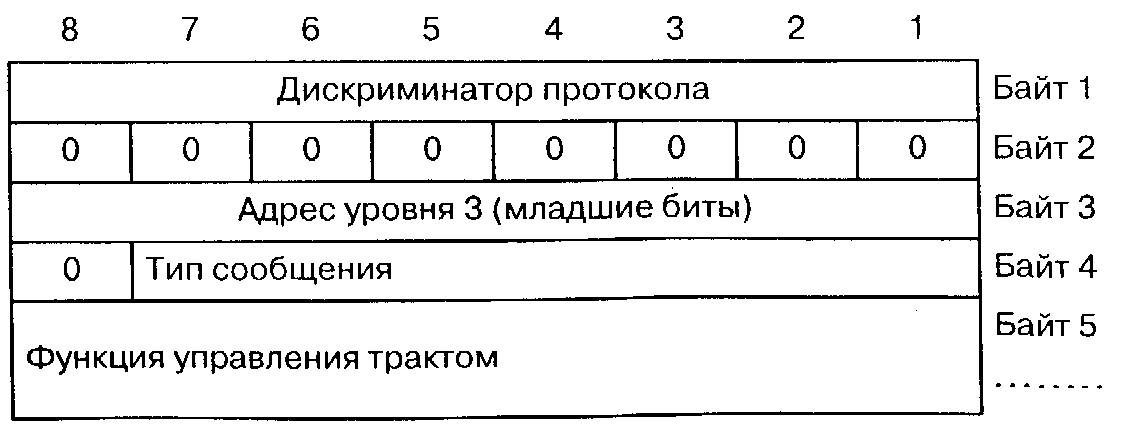

Структура сообщения протокола управления трактами интерфейса V5 представлена на рис. 8.3. Информационный элемент «Тип сообщения» в заголовке определяет сообщение как управляющее — LINK_CONTROL или как подтверждающее - LINK_CONT-ROL_ACK. Строго говоря, сообщения второго типа LINK_CONT-ROL_ACK не являются, по мнению автора, необходимыми (даже при разблокировке тракта, о чем будет сказано в конце этого параграфа), поскольку эту функцию выполняет уровень 2 протокола.

Рис. 8.3. Структура сообщения протокола управления трактами

244 Глава 8 ___________

В сообщениях протокола управления трактами интерфейса V5.2 имеется единственный специализированный обязательный информационный элемент «Функция управления трактом» (Link-control-function).

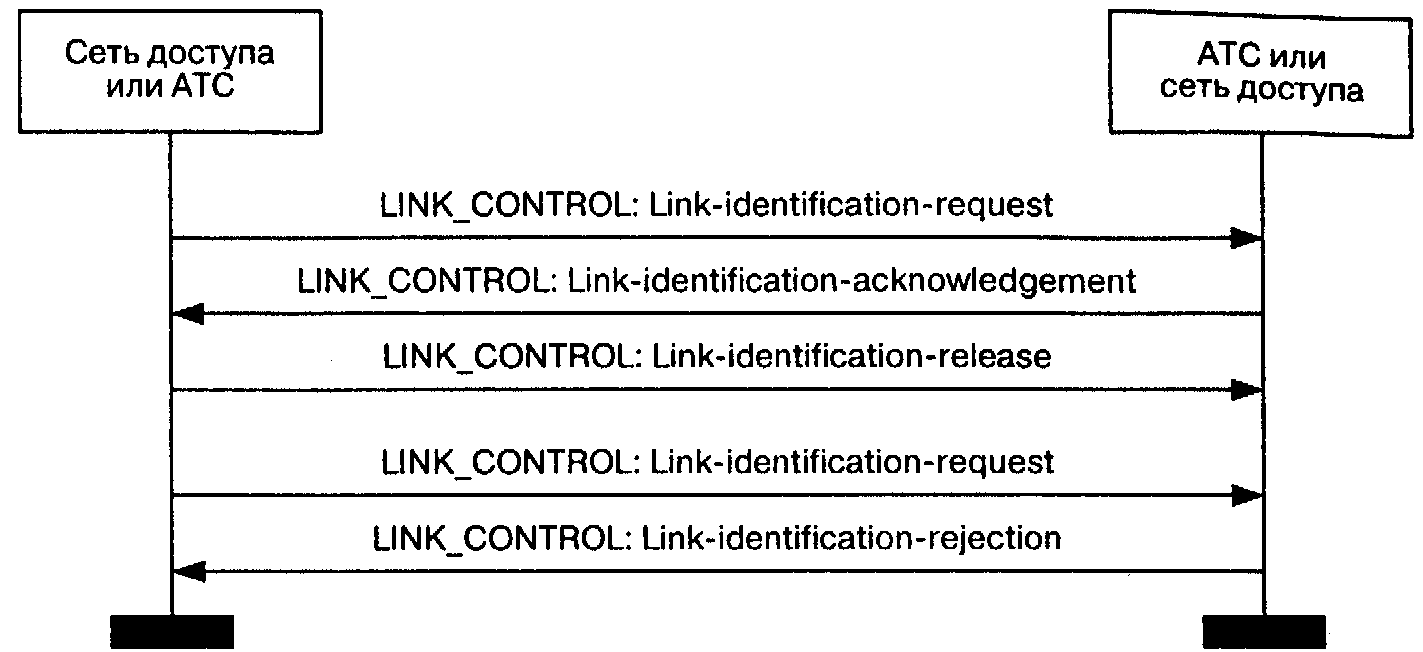

Операцию идентификации тракта может инициировать любая сторона интерфейса с помощью передачи сообщения LINK_ CONTROL: Link-identification-request (запрос-идентификации-тракта). Если сигнал маркировки принимается стороной, запросившей идентификацию, по тракту с ярлыком, который соответствует ярлыку передающей стороны, маркировка считается верной, тракт идентифицирован, его целостность проверена. Так как запросить идентификацию может любая сторона интерфейса, возможны конфликтные ситуации при передаче одного и того же сигнала более чем по одному тракту одновременно. В идеале, для разных интерфейсов следовало бы применять разные сигналы маркировки во избежание путаницы при одновременном тестировании нескольких интерфейсов, но в интерфейсе V5.2 это не реализовано, поскольку вероятность случайного возвращения сигнала маркировки по исправному тракту другого интерфейса незначительна.

Сторона, которая принимает запрос идентификации, может отказать в удовлетворении запроса. Это может произойти, если, например, продолжается обработка предыдущего запроса идентификации тракта, поскольку спецификации интерфейса V5 не предусматривают идентификацию более одного тракта одновременно. Отказ удовлетворить запрос производится путем передачи сообщения LINK_CONTROL: Link-identification-rejection (отказ-в-идентификации-тракта). Сценарий идентификации тракта представлен на рис. 8.4.

Если запрос принимается приемной стороной для выполнения, то она маркирует указанный тракт и отвечает сообщением LINK_CONTROL: Link-identification-acknowledgement, подтверждающим выполнение запроса. Маркировка тракта производится присвоением значения 0 биту 7 в нулевом канальном интервале этого тракта.

Когда сторона, давшая запрос, получила подтверждение и проверила маркировку, она может запросить удаление маркировки с помощью сообщения LINK_CONTROL: Link-identification-release. Получив такое сообщение, другая сторона удаляет маркировку. Удаляется маркировка присвоением биту 7 нулевого канального интервала значения 1.

Служебные протоколы V5.2 245

Рис. 8.4. Сценарий обмена сообщениями идентификации тракта

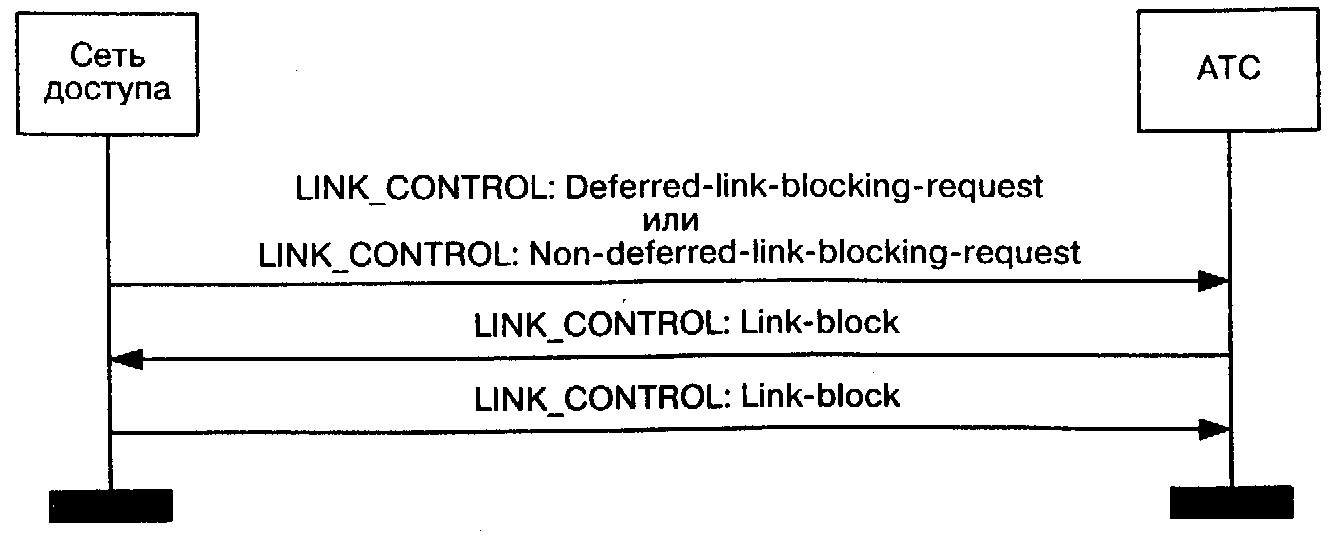

Сеть доступа может запросить у станции блокировку тракта путем передачи сообщения LINK_CONTROL: Deferred-link-block-ing-request (запрос-блокировки-тракта-с-отсрочкой) или сообщения LINK_CONTROL: Non-deferred-link-blocking-request (запрос-блоки-ровки-тракта-без-отсрочки). Сообщение LINK_CONTROL: Deferred-link-blocking-request менее срочное, оно указывает, что сеть доступа готова ждать, пока АТС переключит С-каналы на другой тракт и пока завершатся текущие связи пользователей. Сообщение LINK_CONTROL: Non-deferred-link-blocking-request более срочное, оно указывает, что сеть доступа не может ждать, пока завершатся текущие связи и пока станция переключит С-каналы на другой тракт (рис. 8.5). Если в тракте нет С-каналов, вместо сообщения LINK_CONTROL: Non-deferred-link-blocking-request можно использовать сообщение LINK_CONTROL: Link-block, но это не рекомендуется, т.к. безопаснее дать АТС некое предупреждение о намерении, прежде чем указывать, что тракт недоступен.

Рис. 8.5. Сценарий запроса блокировки тракта

246 Глава 8_______________________________________

АТС не должна запрашивать блокировку тракта у сети доступа, поскольку станции известно, происходит ли обслуживание вызовов, и она может управлять использованием канальных интервалов интерфейса V5. Если АТС принимает решение заблокировать тракт, она может использовать рассматриваемый в следующем параграфе протокол защиты для переключения С-каналов на канальные интервалы другого тракта, а также может использовать рассмотренный в предыдущем параграфе протокол назначения несущих каналов ВСС, чтобы гарантировать, что никакие пользовательские порты не используют несущие канальные интервалы тракта, который предполагается заблокировать. После завершения всех текущих связей пользователей АТС может передать сообщение LIN K_CONT-ROL: Link-block, информирующее сеть доступ а о том, что тракт заблокирован.

При разблокировке ранее заблокированного тракта применяется процедура координированной разблокировки, поскольку сеть доступа и АТС автономны и могут независимо выполнять функции техобслуживания, а протоколы V5 не дают возможность одной стороне информировать об этом другую. Когда одна из сторон предполагает разблокировать тракт, она передает другой стороне сообщение LTNK_CONTROL: Link-unblock. Если другая сторона согласна разблокировать тракт, она отвечает таким же сообщением LINK_CONTROL: Link-unblock.

8.3. ПРОТОКОЛ ЗАЩИТЫ V5.2

В первый раз в этой книге протокол защиты был упомянут в четвертой строке таблицы 6.2 главы 6 как одно из основных отличий интерфейса V5.2 от V5.1. Собственно говоря, суть протокола защиты (как отличительной особенности интерфейса V5.2) сформулирована гораздо раньше в другой Книге: «Двоим лучше, нежели одному; потому что у них есть доброе вознаграждение в труде их: ибо если упадет один, то другой поднимет товарища своего. Но горе одному, когда упадет, а другого нет, который поднял бы его... И если станет преодолевать кто-либо одного, то двое устоят против него: и нитка, втрое скрученная, нескоро порвется» (Екклесиаст, гл. 4, ст. 9-12). Протокол защиты охраняет логические С-каналы от отказа одного тракта в интерфейсе V5.2, обеспечивая возможность другим протоколам продолжать работу, несмотря на появление неисправностей в оборудовании.

Служебные протоколы V5.2 247

Несущие каналы, в отличие от С-каналов, косвенно защищены, т. к. они динамически назначаются пользовательским портам, но защита С-каналов более важна, поскольку отказ С-канала воздействует не на один, а на целую группу пользовательских портов. Это особенно очевидно, если неисправен С-канал, который поддерживает протокол назначения несущих каналов, т.к. тогда вся косвенная защита несущих каналов теряется. Поэтому предусмотренный протоколом механизм защиты применяется ко всем С-каналам, но не защищает несущие каналы и не занимается их реконфигурацией при отказе тракта в интерфейсе V5.2. В случае подобных отказов, соединения пользователей, организованные через эти несущие каналы, будут нарушены, что считается приемлемым, поскольку вероятность подобных отказов мала.

Основным событием, вызывающим необходимость защиты, является отказ тракта 2048 Кбит/с. Протокол защиты используется также в случае устойчивых отказов в звеньях уровня 2 протокола V5 (т.е. устойчивый отказ одного из звеньев, используемых протоколами ВСС, управления, управления трактами, ТфОП или самим протоколом защиты). Кроме того, необходим постоянный контроль флагов всех активных и резервных С-каналов, чтобы обеспечить защиту от отказов, которые не обнаруживаются механизмами уровня 1. Так, если в физическом С-канале в течение 1 с не принимается комбинация флага, то этот С-канал должен рассматриваться как нерабочий. Если обнаруживается отказ резервного С-канала, то защитное переключение на него не должно производиться.

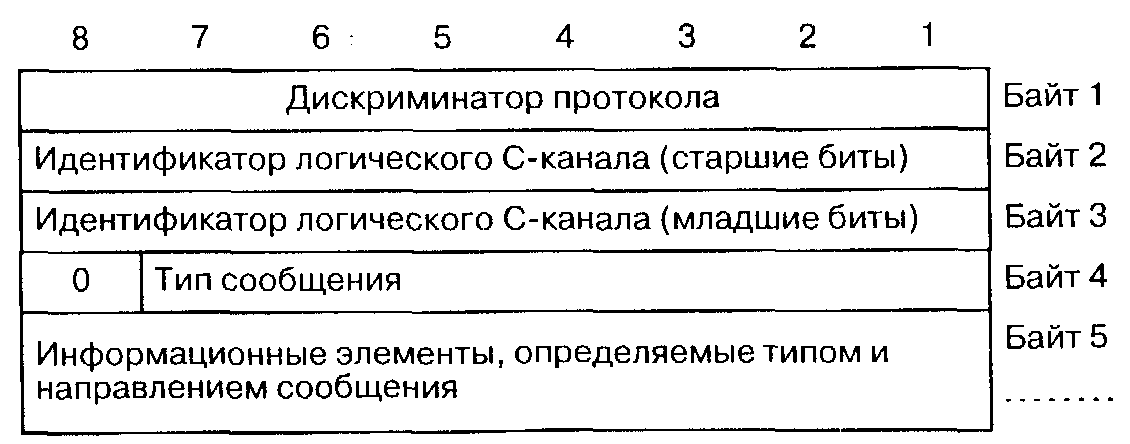

Рис. 8.6. Структура сообщения протокола защиты

Механизм защиты применяется также и по отношению к С-пути самого протокола защиты. В отличие от любых других протоколов V5 сообщения протокола защиты передаются дважды, по разу в каждом из двух трактов, которые его обслуживают. Структура этих сообщений приведена на рис. 8.6. Заголовок сообщений про-

|

www.kiev-security.org.ua BEST rus DOC FOR FULL SECURITY |