ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 20.10.2024

Просмотров: 97

Скачиваний: 0

СОДЕРЖАНИЕ

226 Глава 7_____________________________________

228 Глава 7_______________________________________

7.7. Национальные спецификации протокола ТфОп

230 Глава 7________________________

8.1. Протокол назначения несущих каналов

234 Глава 8_______________________________________

238 Глава 8_______________________________________

8.2. Протокол управления трактами интерфейса v5.2

246 Глава 8_______________________________________

248 Глава 8______________________________________

250 Глава 8_______________________________________

252 Глава 8_______________________________________

254 Глава 8 __________________________________

9.1. Модель взаимодействия открытых систем

258 Глава 9 ___________________________________

260 Глава 9 __________________________________

9.2. Сети с коммутацией пакетов х.25

262 Глава 9___________________________________.

264 Глава 9 ________________ _______________

266 Глава 9_______________________________________

9.4. Применения протокола х.25

10.1. Протоколы tcp/ip и модель osi

270 Глава 10______________________________________

10.2. Протокол управления передачей tcp

272 Глава 10____________________________________

274 Глава 10______________________________________

276 Глава 10______________________________________

278 Глава 10 ___________________________________

280 Глава 10___________________

282 Глава 10______________________________________

10.5. Протоколы нижнего уровня

Сообщения подтверждения передаются в ответ на соответствующие инициирующие сообщения и подтверждают правильность их приема. Заметим, что здесь тоже имеет место некоторая избыточность, поскольку подтверждение приема сообщения уже выполнено на уровне кадров.

В главах 3 и 4 подробно отмечалось, что каждый пользователь базового доступа ISDN имеет свой D-канал сигнализации 16 Кбит/с. Это может привести к ситуациям, когда большое количество пользовательских портов пытаются использовать один и тот же сигнальный канал 64 Кбит/с в интерфейсе V5.

Чтобы предотвратить перегрузку С-канала, содержащего С-пути типа Ds, нужно, чтобы станция могла запросить в сети доступа блокировку сигналов по D-каналу определенного пользовательского порта ISDN. С этой целью АТС передает сообщение LE/ PORT_CONTROL: D-channel-block(6AOKHpoBKa-D-KaHana), а после окончания ситуации перегрузки - сообщение LE/PORT_CON-TROL: D-channel-unblock (разблокировка-D-канала).

254 Глава 8 __________________________________

Для активизации и деактивизации портов базового доступа ISDN предусматриваются следующие сообщения. Если активизация происходит по инициативе пользователя, на станцию передается сообщение AN/PORT_CONTROL: activation-initiated-by-user (активизация-по-инициативе-пользователя). Как правило, АТС отвечает сообщением LE/PORT_CONTROL: activate-access (активизировать-доступ), которое инициирует передачу соответствующего сигнала от сети к пользователю. Пользователь получает и тактовый синхросигнал, после чего к АТС передается сообщение AN/PORT_CONTROL: access-activated (доступ-активизирован). Если активизация осуществляется по инициативе АТС, то от нее передается сообщение LE/PORT_CONTROL: activate-access.

Деактивизацию АТС запрашивает с помощью сообщения LE/PORT_CONTROL: deactivate-access (деактивизировать-доступ). После деактивизации доступа к АТС передается сообщение AN/PORT_CONTROL: access-deactivated (доступ-деактивирован).

Сообщения COMMON_CONTROL обеспечивают проверку согласованности обеих сторон интерфейса V5, рестарт протокола ТфОП, а также внесение изменений в конфигурацию на любой стороне интерфейса. Предусматриваются следующие виды сообщения COMMON_CONTROL: запрос-варианта-и-идентификато-ра-интерфейса, вариант-и-идентификатор-интерфейса, верификация-реконфигурации, не-готов-к-реконфигурации, готов-к-ре-конфигурации, переключение-на-новый-вариант, реконфигурация-невозможна, блокировка-начата, реконфигурация-начата, рестарт-ТФОП и подтверждение-рестарта-ТФОП.

Повышенное внимание, уделяемое в этой книге протоколу ТфОП, вызывает необходимость дополнительных пояснений к двум последним функциям управления. В ряде случаев может понадобиться принудительно возвратить протокол ТфОП в исходное состояние. Для самого протокола ТфОП это более сложная проблема, чем для других протоколов V5, поскольку сообщения протокола ТфОП отображаются на сигналы конкретных пользовательских портов, которые не предусматривают общего рестарта самого протокола. Если любая сторона интерфейса V5 инициирует рестарт протокола ТфОП, она выдает сообщение COMMON_CON-TROL: restart. Принимающая сторона должна подтвердить его прием передачей в обратном направлении сообщения СОМ-MON_CONTROL: restart-acknowledge. Оба этих сообщения, СОМ-MON_CONTROL: restart и COMMON_CONTROL: restart-acknowl-

Служебные протоколы V5.2 255

edge, являются управляющими сообщениями, поэтому подтверждаются, соответственно, сообщениями COMMON_CONTROL_ACK:

restart и COMMON_CONTROL_ACK: restart-acknowledge. Такая избыточность подтверждений (на уровне 2 плюс двойное квитирование на уровне 3) обуславливается тем, что сброс протокола ТфОП может повлиять на обслуживание нескольких тысяч пользователей. Внимательный читатель, вероятно, заметил противоречия между этим подходом и техническими решениями протокола защиты, рассмотренного в предыдущем параграфе. Функция рестарта протокола ТфОП включена в протокол управления, хотя ее можно было бы включить в протокол ТфОП точно таким же образом, как функция рестарта протокола защиты непосредственно встроена в этот протокол. Естественным также могло бы быть использование сообщения PROTOCOL_ERROR протокола защиты и для других протоколов [83] либо путем введения его в каждый из этих протоколов, либо включением соответствующих функций общего управления в протокол управления. Логичным было бы использовать в обоих случаях одинаковый подход, но идеальных протоколов, как известно, не бывает.

Глава 9

ПРОТОКОЛ Х.25

Ты старомоден. Вот расплата

За то, что в моде был когда-то.

С.Я. Маршак

9.1. Модель взаимодействия открытых систем

Несколько странным может показаться введение отдельного параграфа в конце второго тома для обсуждения неоднократно упоминавшейся ранее модели взаимодействия открытых систем OSI. Но, во-первых, автор давно обещал это сделать, во-вторых, этого требует специфика рассматриваемого в данной главе протокола Х.25, а в-третьих, книга подходит к концу, и другого случая может и не быть.

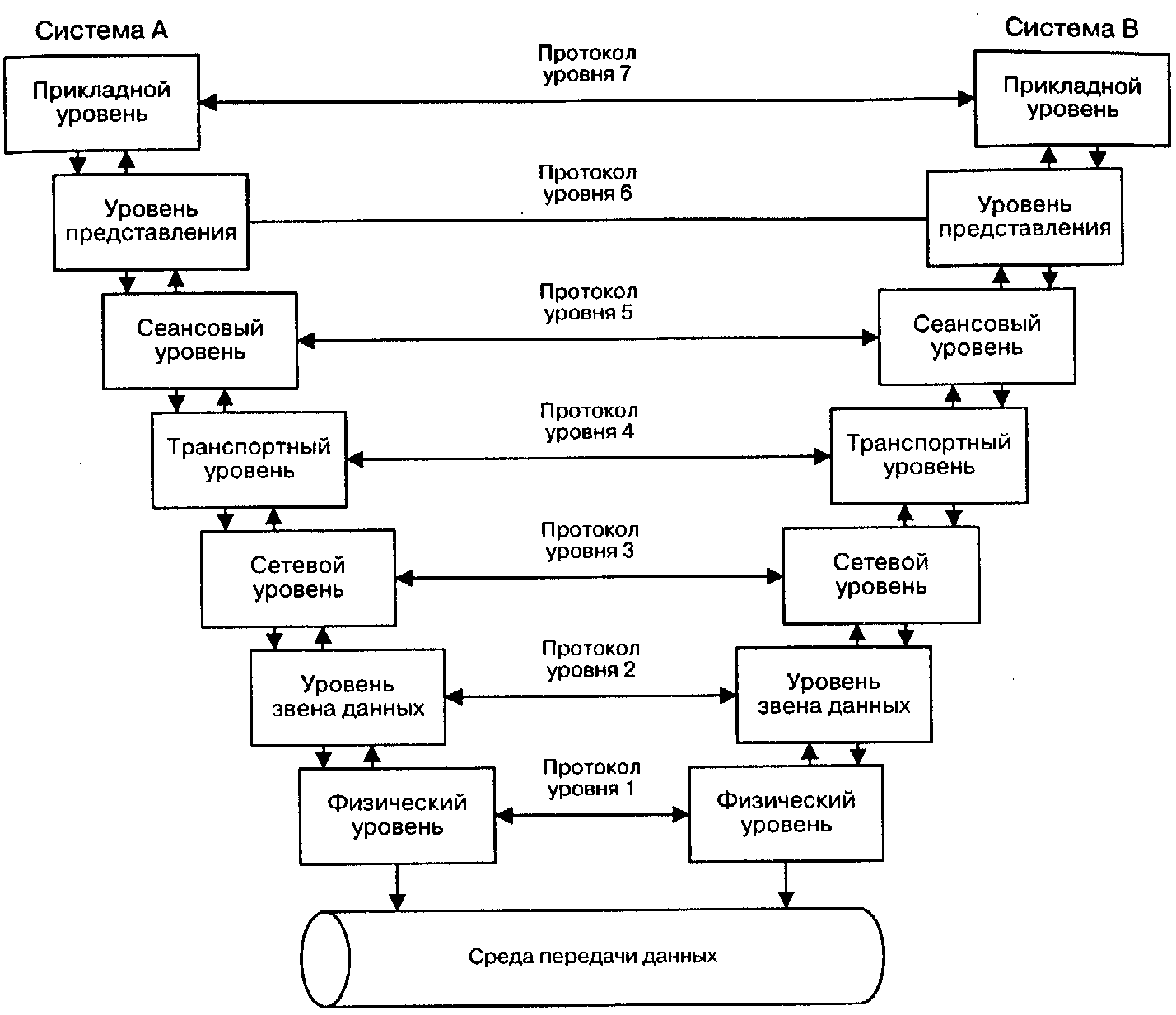

Многоуровневый комплект протоколов, известный как модель взаимодействия открытых систем (OSI — Open Systems Interconnection), разработан в 1984 году Международной организацией по стандартизации ISO совместно с Сектором стандартизации электросвязи 1TU-T, называвшимся в те времена Международным консультативным комитетом по телеграфии и телефонии (МККТТ), для обеспечения обмена данными между компьютерными сетями. Структура модели OSI представлена на рис. 9.1.

Применительно к системам электросвязи модель OSI служит для того, чтобы четко определить структуру множества функций, поддерживающих информационный обмен между пользователями услугами системы электросвязи, которая, в общем случае, содержит в себе сеть связи. Подход, использованный в модели OSI, предусматривает разделение этих функций на семь «слоев» (layers) или «уровней», расположенных один над другим. С точки зрения любого уровня все нижележащие уровни предоставляют ему «услугу транспортировки информации», имеющую определенные характеристики. То, как реализуются нижележащие уровни, для вышележащих уровней не имеет значения. С другой стороны, для нижних уровней безразличны как смысл поступающей от верхних уровней информации, так и то, с какой целью она передается.

Такой подход предусматривает стандартизацию интерфейсов между смежными уровнями, благодаря чему реализация любого уровня становится независимой от того, каким образом реализуются остальные уровни.

Протокол Х.25 ___ _________ 257

Рис. 9.1. Структура модели OSI

Уровень 1 (или физический уровень) обеспечивает прозрачную передачу потока битов по каналу, организованному между смежными узлами сети с использованием той или иной передающей среды, и формирует интерфейс с этой средой. Характеристики передачи (в частности, коэффициент битовых ошибок BER) определяются свойствами этого канала и от функций уровня 1 не зависят.

Уровень 2 (или уровень звена данных) формирует двусторонний канал связи (то есть прямое звено связи между смежными узлами сети), используя для этого два предоставляемых уровнем 1 цифровых канала с противоположными направлениями передачи. Важнейшие функции уровня 2 — обнаружение и исправление ошибок, которые могут возникнуть на уровне 1, что делает независимым качество услуг этого уровня от качества получаемых «снизу» услуг передачи битов.

Уровень 3 (или сетевой уровень) формирует так называемые сетевые услуги, маршрутизацию и коммутацию соединений, обеспечивающие перенос через сеть информации, которой обмениваются